JAVA攻防-反序列化利用&JNDI注入&高版本绕过&依赖Jar包&gadge包链&自动Bypass

➢ Java攻防-JNDI注入-高版本的绕过Bypass

#高版本JNDI绕过技术

参考:https://tttang.com/archive/1405/

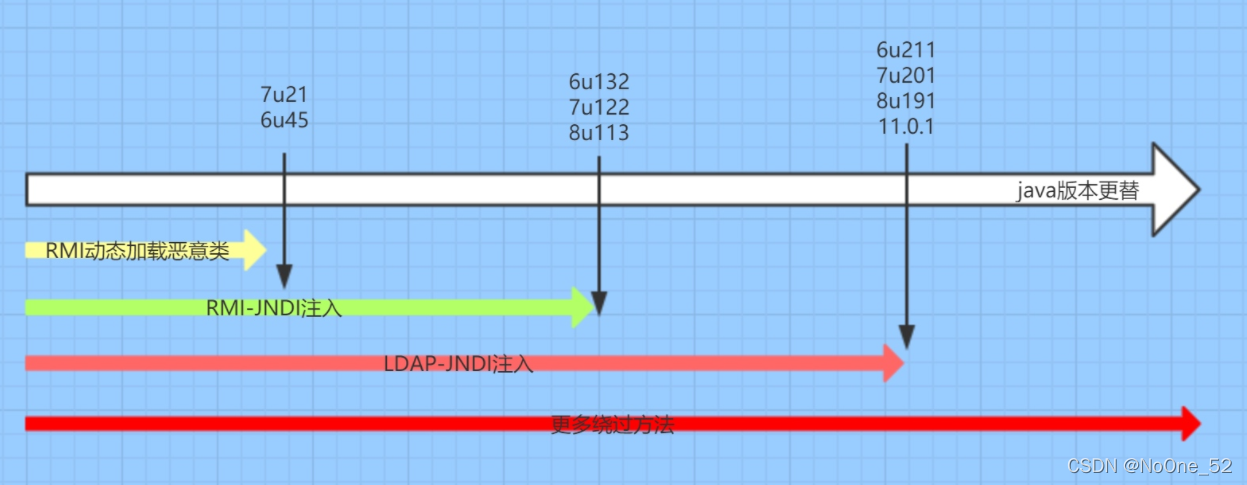

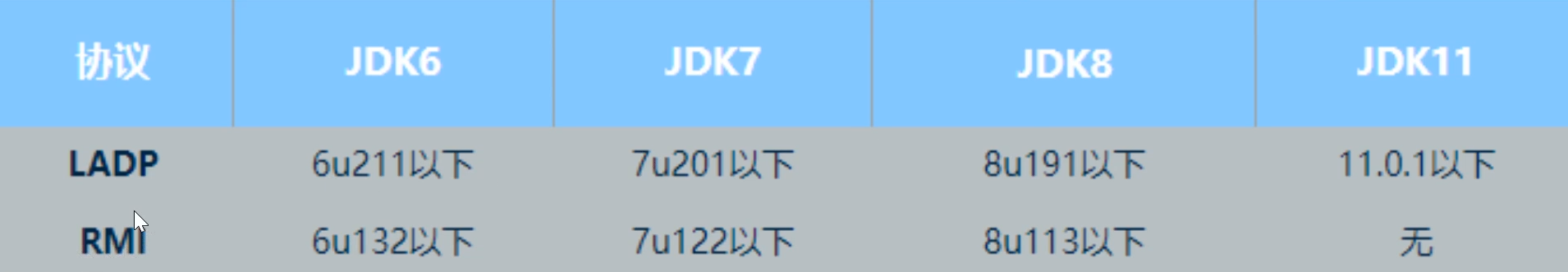

RMI限制:

com.sun.jndi.rmi.object.trustURLCodebase、

com.sun.jndi.cosnaming.object.trustURLCodebase的默认值变为false,即不允许从远程的Codebase加载Reference工厂类,不过没限制本地加载类文件。

LDAP限制:

com.sun.jndi.ldap.object.trustURLCodebase属性的默认值被调整为false,导致LDAP远程代码攻击方式开始失效。这里可以利用javaSerializedData属性,当javaSerializedData属性value值不为空时,本地存在反序列化利用链时触发。

-触发模式:

JNDI利用分类:

1、远程Reference链

2、本地Reference链

3、反序列化链

链条利用分类:

1、针对JDK版本的jndi注入

2、针对中间件包的jndi注入

3、针对依赖jar包链的jndi注入

实验1:高版本的RMI/LDAP注入(FastJson)

实验2:高版本的自动化Bypass注入(FastJson)

项目地址:

https://github.com/qi4L/JYso(使用方法需要-j)

https://github.com/X1r0z/JNDIMap

https://github.com/B4aron1/JNDIBypass(偏向自动去把所有链去请求)

https://github.com/vulhub/java-chains

https://github.com/cckuailong/JNDI-Injection-Exploit-Plus