免杀对抗-安全工具篇&MIMiKatz&提权EXP&非源码修改方式&PE转ShellCode& 融入加载

首先,你需要分析:

1、安全工具是否有源代码

2、安全工具源代码逻辑复杂程度

3、当前源代码你是否有能力修改

其次,你需要考虑:

1、无源码或无能力修改

2、各种异常bug打包问题

3、修改打包后效果也不太好

故:

1、非源码修改方式:

转换SC利用同C2的加载上线模式进行对抗(难度小速度快但效果不一)

2、源码修改方式:

魔改源码打乱特征的方法重新定义工具项目(难度大但修改好后效果稳)

Mimikatz 的主要功能

Mimikatz 可以执行多种攻击,主要包括:

1. 提取明文密码

从 LSASS(Local Security Authority Subsystem Service) 内存中提取已登录用户的明文密码(如果系统启用了 WDigest 或 Credential Guard 未启用)。

2. 获取 NTLM 哈希

提取用户的 NTLM 哈希(用于 Pass-the-Hash 攻击)。

支持 sekurlsa::logonpasswords 命令直接获取哈希和明文密码。

3. 黄金票据(Golden Ticket)攻击

利用 Kerberos 的 KRBTGT 账户哈希,伪造任意用户的 TGT(Ticket Granting Ticket),实现域内持久化访问。

4. 白银票据(Silver Ticket)攻击

伪造特定服务的 ST(Service Ticket),用于访问特定资源(如文件共享、SQL 服务器等)。

5. Pass-the-Hash(PTH)攻击

使用 NTLM 哈希直接登录系统,无需明文密码。

6. 绕过 Windows 凭据保护

通过 sekurlsa 模块绕过某些 Windows 安全机制(如 LSASS 保护)。

#非源码修改方式-处理Mimikatz&EXP等

https://github.com/gentilkiwi/mimikatz

https://github.com/hasherezade/pe_to_shellcode

https://github.com/ReversingID/Shellcode-Loader

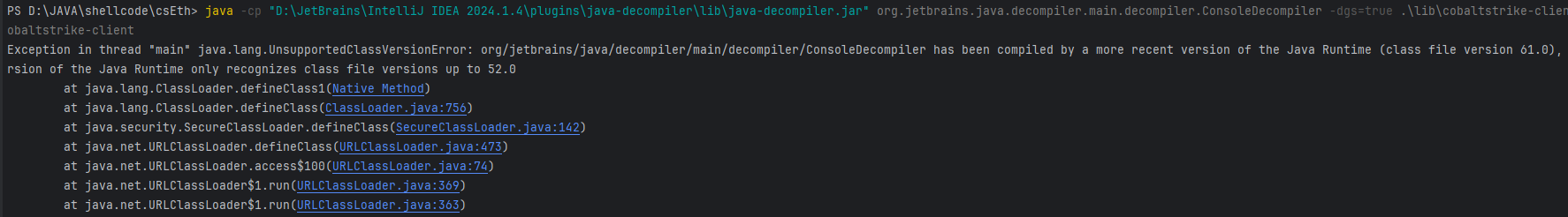

1、将exe转shellcode -----使用工具pe2shc (执行CMD: pe2shc.exe XXX.exe rm.bin)转成shellcode在使用加载器load

2、找分离加载器代码

3、分离基础上加混淆

4、自签名详细信息熵 -----使用Sign-Sacker-main 添加签名 Restorator 添加光标