nmap与arp-scan功能对比分析

nmap 和 arp-scan 都是网络扫描工具,但它们在功能、原理和使用场景上有显著区别。以下是主要差异:

1. 协议层不同

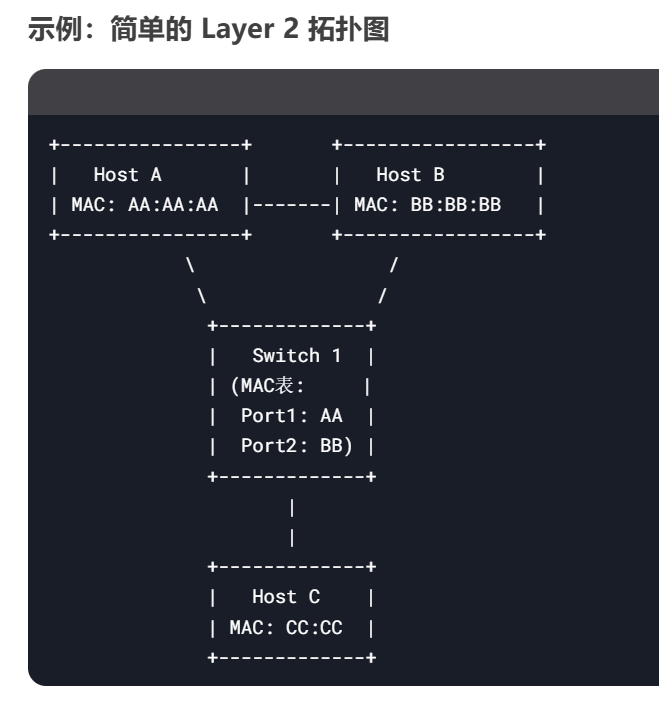

arp-scan:

工作在数据链路层(Layer 2),基于 ARP协议(Address Resolution Protocol)。

仅能扫描本地局域网(LAN)中的设备,通过发送ARP请求获取设备的IP和MAC地址。

无法跨路由器或子网扫描。

nmap:

主要工作在网络层(Layer 3)及以上(如TCP/UDP)。

支持IP扫描(如ICMP ping)、端口扫描(TCP/SYN扫描等)以及应用层协议探测。

可以扫描本地网络和远程主机(跨子网或互联网)。

2. 功能对比

| 功能 | arp-scan | nmap |

|---|---|---|

| 扫描范围 | 仅本地局域网(LAN) | 局域网 + 互联网(支持跨子网) |

| 识别设备 | IP + MAC地址 + 厂商信息(OUI) | IP + 端口 + 服务 + OS指纹等 |

| 协议支持 | ARP协议 | TCP/UDP/ICMP/ARP 等 |

| 隐蔽性 | 高(ARP请求是局域网必需流量) | 取决于扫描类型(如SYN扫描较隐蔽) |

| 速度 | 极快(直接广播ARP请求) | 较慢(需处理高层协议握手) |

| 用途 | 快速发现局域网存活主机 | 全面探测主机开放端口、服务、漏洞等 |

3. 典型用途

arp-scan:

快速列出局域网内所有活跃设备(包括隐藏IP的设备)。

检测ARP欺骗(如检查重复MAC地址)。

获取设备的MAC地址和厂商信息(如

arp-scan -l --interface=eth0)。nmap:

扫描主机的开放端口(

nmap -sS 192.168.1.1)。服务版本探测(

nmap -sV 192.168.1.1)。操作系统识别(

nmap -O 192.168.1.1)。漏洞扫描(结合NSE脚本)。

4. 输出信息

arp-scan:

192.168.1.1 00:11:22:33:44:55 Cisco Systems 192.168.1.2 aa:bb:cc:dd:ee:ff (Unknown)

nmap:

PORT STATE SERVICE VERSION 22/tcp open ssh OpenSSH 7.6 80/tcp open http Apache 2.4.29

5. 使用场景示例

arp-scan:

你新加入一个局域网,想快速知道有哪些设备在线。

怀疑网络中存在ARP欺骗攻击,需要验证MAC地址合法性。

nmap:

需要扫描一台服务器的开放端口和服务。

对远程主机进行渗透测试前的信息收集。

6. 结合使用

两者可以互补:

先用

arp-scan快速找到局域网内所有主机。再用

nmap对特定IP进行深入扫描(如端口、服务)。

总结

arp-scan:轻量级、专注局域网设备发现(基于ARP)。

nmap:功能全面,支持复杂扫描(端口、服务、OS等),但需要更多时间。