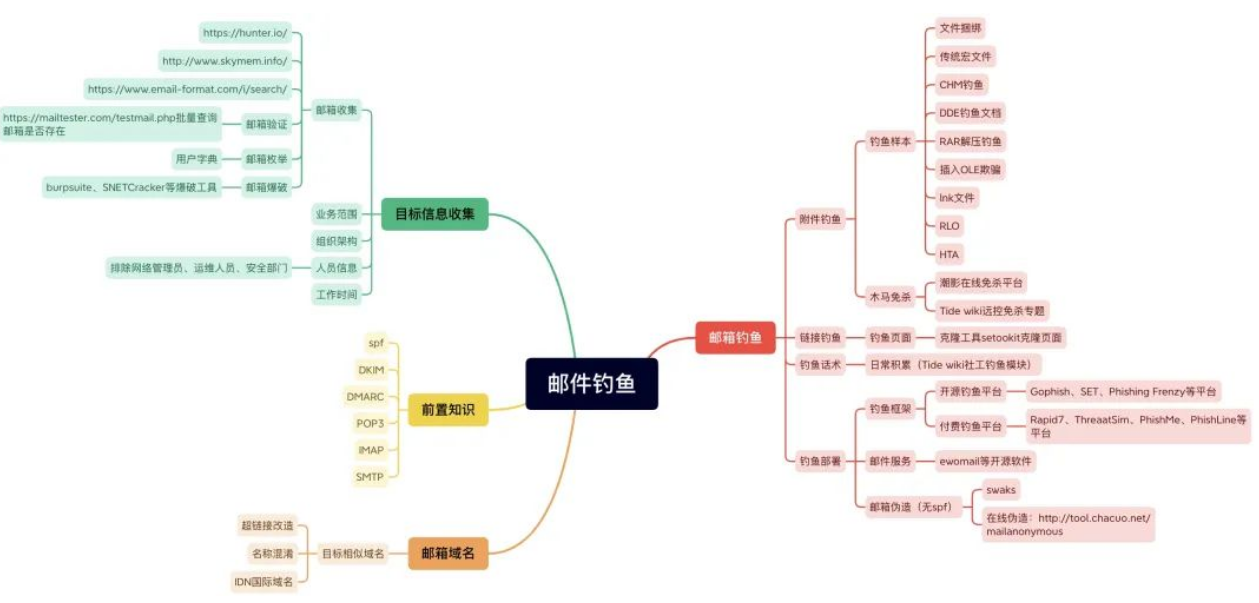

红队APT-钓鱼投递篇&邮件系统&SPF绕过&自建SMTP&修改转发&Swaks伪造&Gophish平台

➢ 红队APT-邮件钓鱼-软硬绕过SPF

➢ 红队APT-邮件钓鱼-SendCloud转发

➢ 红队APT-邮件钓鱼-Gophish批量系统

前置内容:

钓鱼邮件是指黑客伪装成同事、合作伙伴、朋友、家人等用户信任的人,通过发送电子邮件的方式,诱使用户回复邮件、点击嵌入邮件正文的恶意链接或者打开邮件附件以植入木马或间谍程序,进而窃取用户敏感数据、个人银行账户和密码等信息,或者在设备上执行恶意代码实施进一步的网络攻击活动。

0、思考邮件钓鱼大概重点细节:

-》如何取得受害者信任邮件

发信人地址,邮件内容(话术),兴趣话题等

-》受害者信任后如何取得权限

嵌入网页配合钓鱼(模拟真实网站)

嵌入文件配合钓鱼(压缩包,文档类等)

1、什么是SPF:

发件人策略框架(Sender Policy Framework)电子邮件认证机制

中文译为发送方策略框架,主要作用是防止伪造邮件地址。

2、如何判断SPF:

dig -t txt qq.com //linux

nslookup -type=txt qq.com //windows

"v=spf1 -all" (拒绝所有,表示这个域名不会发出邮件)

"v=spf1 +all" (接受所有)

"v=spf1 ip4:192.168.0.1/16 -all"(只允许 192.168.0.1/16 范围内的IP发送邮件)

"v=spf1 mx -all"(允许当前域名的 mx 记录对应的IP地址发送邮件)

"v=spf1 mx mx:test.example.com -all"(允许当前域名和 test.example.com 的 mx 记录对应的IP地址发送邮件)

"v=spf1 a mx ip4:173.194.72.103 -all"(允许当前域名的 a 记录和 mx 记录和一个给定的IP地址发送邮件)

"v=spf1 include:example.com -all"(采用和 example.com 一样的SPF记录)

3、Swaks简单使用说明:

-t –to 目标地址 -t test@test.com

-f –from 来源地址 (发件人) -f "text<text@text.com>"

–protocol 设定协议(未测试)

--body "http://www.baidu.com" //引号中的内容即为邮件正文;

--header "Subject:hello" //邮件头信息,subject为邮件标题

-ehlo 伪造邮件ehlo头

--data ./Desktop/email.txt //将TXT文件作为邮件发送;

4、gophish 安装使用:

https://docs.getgophish.com/

5、邮件钓鱼防范:7看

-看发件人地址

收到可疑邮件首先要查看发件人地址。如果是办公邮件,发件人多数会使用单位工作邮箱,如果发现对方使用的是外部邮箱账号如gmail,qq邮箱,或者邮箱账号拼写很奇怪,那么就需要提高警惕。钓鱼邮件的发件人地址也经常会进行伪造,比如伪造成本单位域名的邮箱账号或者系统管理员账号。

-看收件人地址

如果发现所接收的邮件被群发给校内大量人员,而这些人员并不是工作常用联系人或相关单位人员,那么就需要警惕,有可能是钓鱼邮件。

-看邮件标题

大量钓鱼邮件主题关键字涉及“系统管理员”、“告警通知”、“账户冻结”、“密码到期”、“邮件账号报备”、“邮件异常登录”等,收到此类关键词的邮件,需提高警惕。

-看正文措辞

对使用“亲爱的用户”、“亲爱的同事”等一些泛化问候或同事间不常用称呼的邮件应保持警惕。同时也要对任何制造紧急气氛的邮件提高警惕,如要求“账号已到期”,“邮箱容量达到上限”等。

-看正文内容

邮件中有要求使用者点击邮件中的链接完成某项操作(如激活账号,确认密码),一定不要随便点击链接,必要时可以先联系相关部门确认邮件内容,避免上当。

-看附件内容

邮件中的附件信息,不要随便点击下载。诸如word、pdf、excel、PPT、rar等文件都可能植入木马或间谍程序,尤其是附件中直接带有后缀为.exe、.bat的可执行文件,千万不要点击。

-看发件的日期

公务邮件通常接收邮件的时间在工作时间内,如果收到邮件是非工作时间(如凌晨时段),很有可能是钓鱼邮件。

实验1:无SPF直接伪造-Swaks

临时邮箱:

https://www.moakt.com/

http://24mail.chacuo.net/

https://www.linshi-email.com/

1、检测:

nslookup -type=txt xxx.com

2、伪造:

http://jetmore.org/john/code/swaks/

swaks --header-X-Mailer "" --header-Message-Id "" --header-"Content-Type"="text/html" --from "admin@qq.com" --ehlo shabimeiguo -header "Subject: 测试" --body 我们做了一个测试 --to 12e7232ee159@drmail.in

实验2:有SPF直接伪造-Swaks

1、软刚发信人:(修改字眼或后缀域名)

swaks --body "test" --header "Subject:testT" -t xxx@163.com -f message@abobe.com

swaks --body "test" --header "Subject:testT" -t xxx@163.com -f message@adobe.com.cn

2、硬刚发信人:(转发突破)

注册一个邮箱开启POP3转发(已失效)

1、将要发送的邮件导出EML模版

2、修改内置的发件人内容时间等

swaks --to 收信人 -f 发信人 --data 1.eml --server smtp.163.com -p 25 -au 帐号 -ap 授权码

使用网上已知的邮箱系统

1、smtp2go(速度慢但免费发送量大)

2、SendCloud(速度快但免费发送量少)

3、当然也可以自己搭建邮件服务器-Ewomail&Postfix

https://www.smtp2go.com/

https://www.sendcloud.net/

http://www.ewomail.com/

实验3:优化内容效率-Gophish

Gophish:

https://github.com/gophish/gophish

1、配置发件接口(自定义)

2、配置发信模版(更逼真)

3、配置触发页面(钓鱼用)

4、配置收信人地址(批量套)

功能实现1:伪造来源发件人

功能实现2:不伪造来源发件人