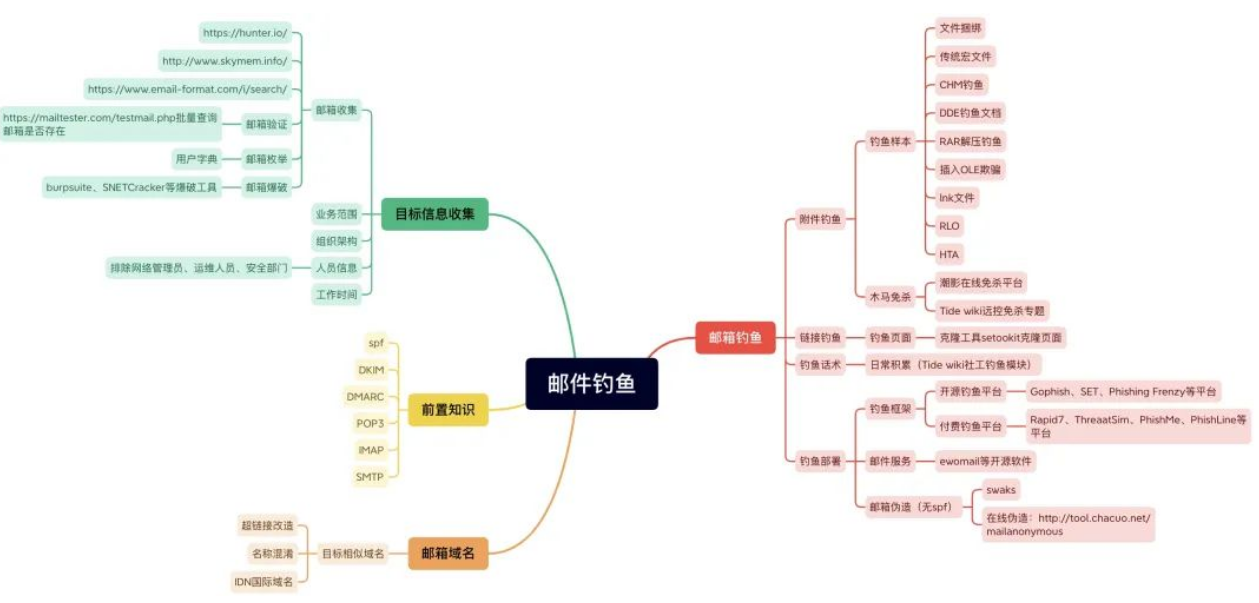

红队APT-钓鱼投递篇&邮件系统&SPF绕过&自建SMTP&EwoMail配合Gophish转发&劫持网页

➢ 红队APT-邮件钓鱼-软硬绕过SPF

➢ 红队APT-邮件钓鱼-自建EwoMail

➢ 红队APT-邮件钓鱼-Gophish批量

域名:xdsec.icu

服务器:Centos7 香港服务器 开放25

配置最低:1H2G

安装参考:http://doc.ewomail.com/docs/ewomail/

注意:国内X云服务器要解封25,建议买推荐的测试使用,请勿用于非法用途!

服务器购买:https://www.wuyuidc.com/recommend/Cofex03Evihz

0、连通性

yum install telnet -y

telnet smtp.qq.com 25

1、修改主机

关闭防护:

vi /etc/sysconfig/selinux

SELINUX=enforcing 改为 SELINUX=disabled

修改主机名:

hostnamectl set-hostname mail.xdsec.icu

修改本地解析

vi /etc/hosts

127.0.0.1 mail.xdsec.icu stmp.xdsec.icu imap.xdsec.icu xdsec.icu

创建swap分区(内存超过2G,可不配置)

2、安装EW系统

yum -y install git

cd /root

git clone https://gitee.com/laowu5/EwoMail.git

cd /root/EwoMail/install

sh ./start.sh xdsec.icu

3、配置域名解析

http://doc.ewomail.com/docs/ewomail/main_domain

记录类型 主机记录 解析线路 记录值 MX优先级 TTL值 状态(暂停/启用)

MX @ 默认 mail.xdsec.icu 1 600 启用

CNAME pop 默认 mail.xdsec.icu 600 启用

CNAME imap 默认 mail.xdsec.icu 600 启用

CNAME smtp 默认 mail.xdsec.icu 600 启用

TXT @ 默认 v=spf1 ip4:103.97.200.62 -all 600 启用

A mail 默认 103.97.200.62 600 启用

A @ 默认 103.97.200.62 600 启用

4、登录后台添加邮箱用户

8000端口:即WebMail页面

8010端口:即邮件管理后台

http://xx.xx.xx.xx:8010/

默认账号:admin

默认密码:ewomail123

5、登录WebMail测试发信

http://xx.xx.xx.xx:8080/

#配合Swaks绕过SPF机制

#配合Gophish绕过SPF机制