系统权限提升篇&数据库&Postsql&Redis&第三方应用&密码凭据&钓鱼文件

#Web到Win系统提权-平台&语言&用户

1、Web搭建平台差异

集成软件,自行搭建,虚拟化等

集成软件:宝塔,PhpStudy,XAMMP等

自行搭建:自己一个个下载安装搭建配置

虚拟化:Docker,ESXi,QEMU,Hyper-V等

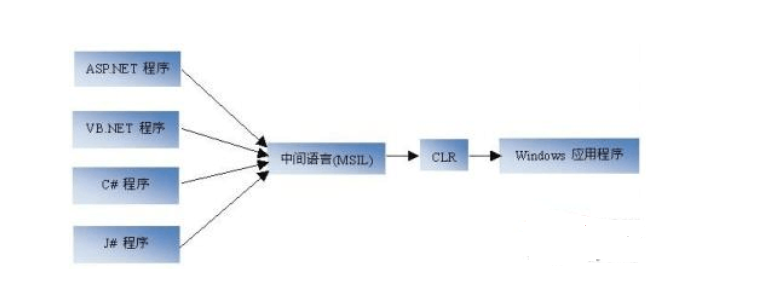

2、Web语言权限差异

ASP/ASP.NET/PHP/JSP等

权限高低:JSP>ASP.NET>ASP=PHP

3、系统用户权限差异

Windows:

System:系统组,拥有管理系统资源的权限,包括文件、目录和注册表等。

Administrators:管理员组,具有对计算机进行完全访问和操作的权限。

Users:用户组,一般用户的默认组别,拥有较低的系统权限。

Guests:

访客组,可以访问计算机上的公共文件夹和打印机,但不能更改配置和安装程序。

Backup Operators:

备份操作员组,允许用户备份和还原数据,但不能更改配置安装程序。

Power Users:高级用户组,拥有比一般用户更高的系统权限,但比管理员组权限低。

Remote Desktop Users:远程桌面用户组,允许用户进行远程桌面连接。

Network Configuration Operators:网络配置操作员组,允许用户管理网络配置。

Performance Log Users:性能日志用户组,允许用户收集性能日志和计数器数据。

Distributed COM Users:

分布式 COM 用户组,允许用户使用分布式 COM 连接到计算机。

IIS_IUSRS: 用于授权IIS相关服务的用户组。

Linux:

系统用户:UID(0-999)

普通用户:UID(1000-*)

root用户:UID为0,拥有系统的完全控制权限

Windows提权:

1、内核溢出漏洞提权

2、数据库类型提权

3、第三方软件应用提权

数据库提权流程:

1、先获取到数据库用户密码

-网站存在SQL注入漏洞

-数据库的存储文件或备份文件

-网站应用源码中的数据库配置文件

-采用工具或脚本爆破(需解决外联问题)

2、利用数据库提权项目进行连接

MDUT

Databasetools

RequestTemplate

https://github.com/SafeGroceryStore/MDUT

https://github.com/Hel10-Web/Databasetools

https://github.com/1n7erface/RequestTemplate

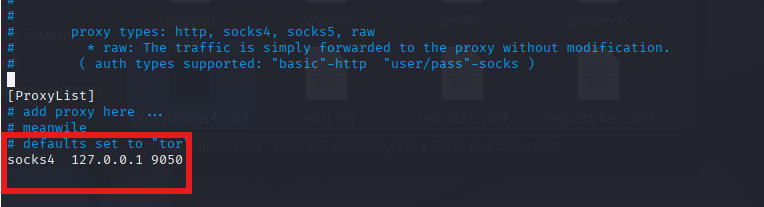

3、可利用建立代理解决不支持外联

-利用已知Web权限建立代理(等同于本地连接)

-利用已知权限执行SQL开启外联(让数据库支持外联)

GRANT ALL PRIVILEGES ON *.* TO '帐号'@'%' IDENTIFIED BY '密码' WITH GRANT OPTION;

flush privileges;

EXEC sp_configure 'show advanced options', 1;

RECONFIGURE;

EXEC sp_configure 'Ad Hoc Distributed Queries', 1;

RECONFIGURE;

ALTER SYSTEM SET REMOTE_LOGIN_PASSWORDFILE=EXCLUSIVE SCOPE=SPFILE;

SHUTDOWN IMMEDIATE;

STARTUP;

4、可利用数据库提权类型条件及技术

-MYSQL:PHP+MYSQL 以web入口提权

条件:ROOT密码(高版本的-secure-file-priv没进行目录限制)

技术:UDF MOF 启动项 反弹Shell

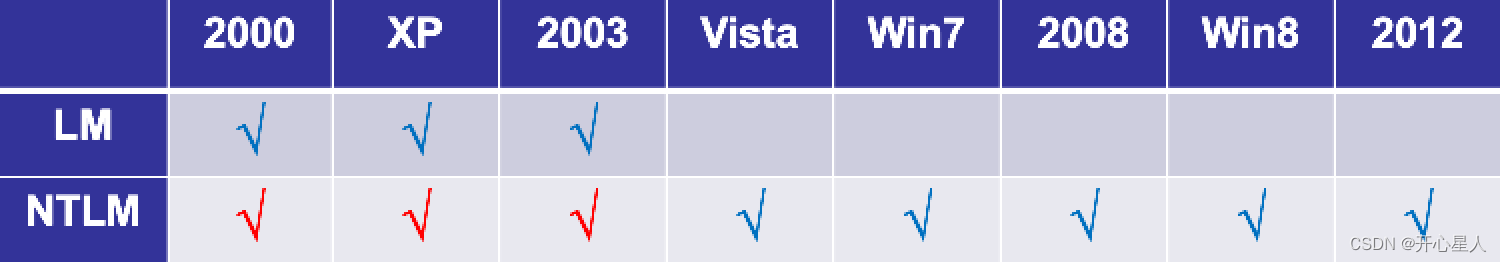

-MSSQL:.NET+MSSQL 以web入口提权

条件:sa密码

技术:xp_cmdshell sp_oacreate CLR 沙盒

-Oracle:(站库分离,非JSP,直接数据库到系统等)

条件:数据库用户密码

技术:DBA,普通用户,注入模式

-PostgreSQL

Web到系统

条件:数据库用户密码

技术:CVE-2019-9193 UDF libc

复现镜像:

https://market.aliyun.com/products/56024006/cmjj016247.html

DROP TABLE IF EXISTS cmd_exec;

CREATE TABLE cmd_exec(cmd_output text);

COPY cmd_exec FROM PROGRAM 'id';

SELECT * FROM cmd_exec;

-Redis

数据库到Linux

条件:利用未授权或密码连接后执行

见第78天课程内容-只适用Linux

技术:写密钥ssh 计划任务 反弹shell CVE2022沙盒执行

复现搭建:

wget http://download.redis.io/releases/redis-2.8.17.tar.gz

tar xzf redis-2.8.17.tar.gz

cd redis-2.8.17

make

cd src

/redis-server

-Memcached

数据库到Linux

条件:设置远程可访问或取得本地权限后访问

是一套常用的key-value缓存系统,由于它本身没有权限控制模块,

服务被攻击者扫描发现,通过命令交互可直接读取memcache中的敏感信息。

复现镜像:

https://market.aliyun.com/products/56024006/cmjj017529.html

案例参考:

https://mp.weixin.qq.com/s/V_p1heyM-2HxsaFLRs9qeg

开启命令:

systemctl start memcached.service

关闭命令:

systemctl stop memcached.service

查看状态:

systemctl status memcached.service

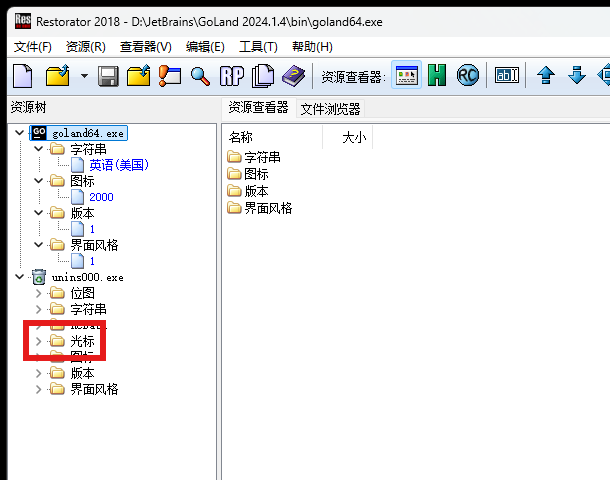

#第三方软件提权:

远控类:Teamviewer 向日葵 Todesk VNC Radmin等

密码类:各大浏览器 Xshell Navicat 3389 等

服务类:FileZilla Serv-u Zend等

文档类:Winrar WPS Office等

原理:

1、通过普通用户或Web用户收集或提取有价值凭据进行提升

2、通过普通用户或Web用户上传类似钓鱼文件等待管理提升

演示:

1、计算机用户:Teamviewer

2、计算机用户:NavicatPremium

3、计算机用户或WEB权限:Winrar(CVE2023)

4、计算机用户:浏览器密码凭据