Web攻防-业务逻辑篇&Fuzz技术&数据并发&条件竞争&JS挖掘&参数盲猜&Turbo插件&复盘

#Fuzz

是一种基于黑盒的自动化软件模糊测试技术,简单的说一种懒惰且暴力的技术融合了常见的以及精心构建的数据文本进行网站、软件安全性测试。

Fuzz的核心思想:

口令Fuzz(弱口令)

目录Fuzz(漏洞点)

参数Fuzz(利用参数)

PayloadFuzz(Bypass)

Fuzz应用场景:

-爆破用户口令

-爆破敏感目录

-爆破文件地址这

-爆破未知参数名

-Payload测漏洞(绕过等也可以用)

在实战黑盒中,目标有很多没有显示或其他工具扫描不到的文件或目录等,我们就可以通过大量的字典Fuzz找到的隐藏的文件进行测试。

Fuzz项目:

https://wordlists.assetnote.io/

https://github.com/fuzzdb-project/fuzzdb

https://github.com/TheKingOfDuck/fuzzDicts

https://github.com/danielmiessler/SecLists

案例:

FUZZ JS 文件

FUZZ Rce 文件&参数&值

复盘SRC案例

#并发

通常发生在多线程或多进程并发执行的环境中。这种漏洞主要源于在并发执行时,由于缺乏适当的同步机制或同步不当,导致多个线程或进程在访问和修改共享资源时出现冲突或不一致的状态。

并发应用场景:

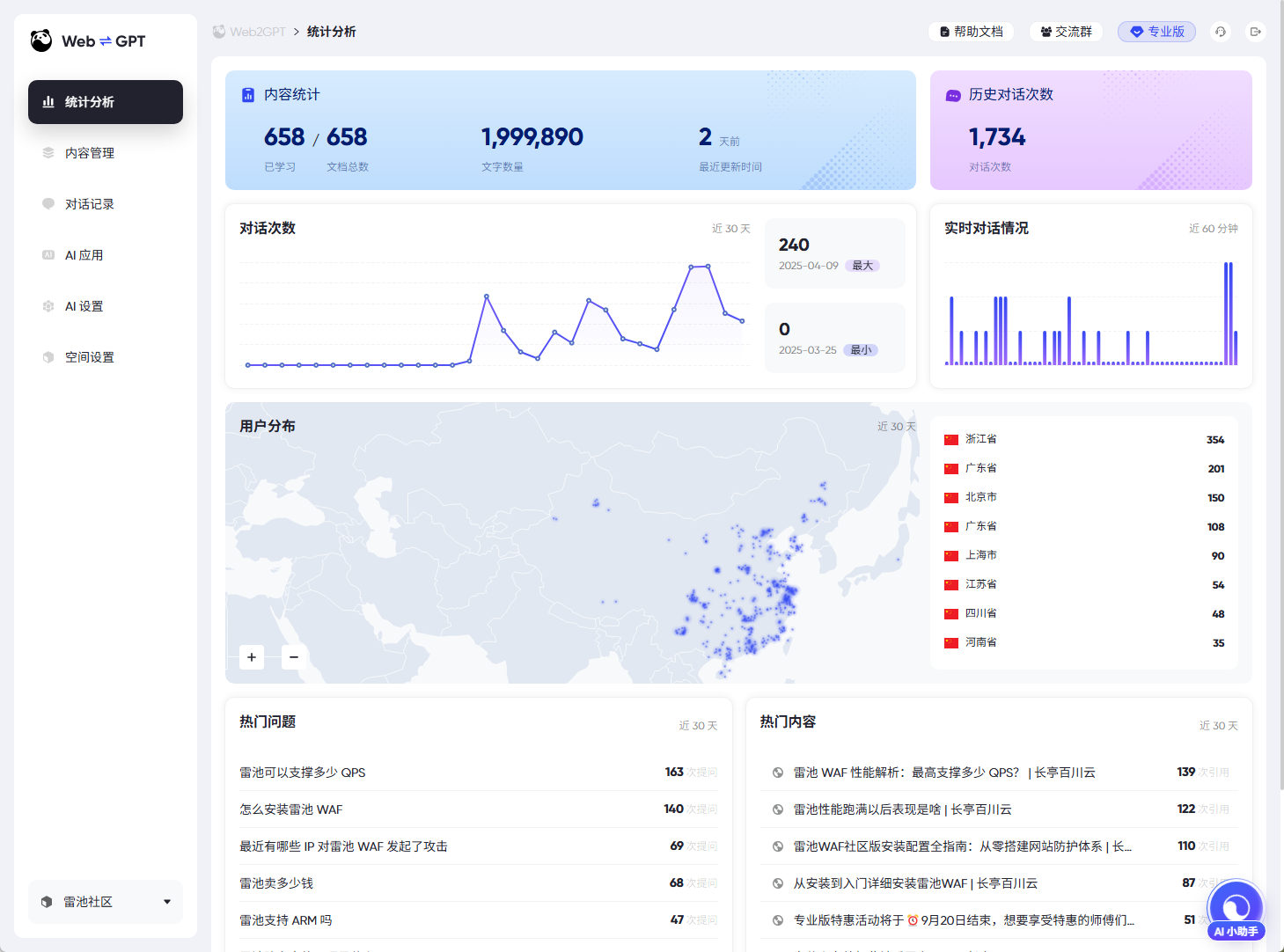

包括但不限于点赞、投票、签到、代金券、领积分、获取验证码等。(见图)

portswigger.net/web-security/all-labs#race-conditions

1、减免卷并发绕过

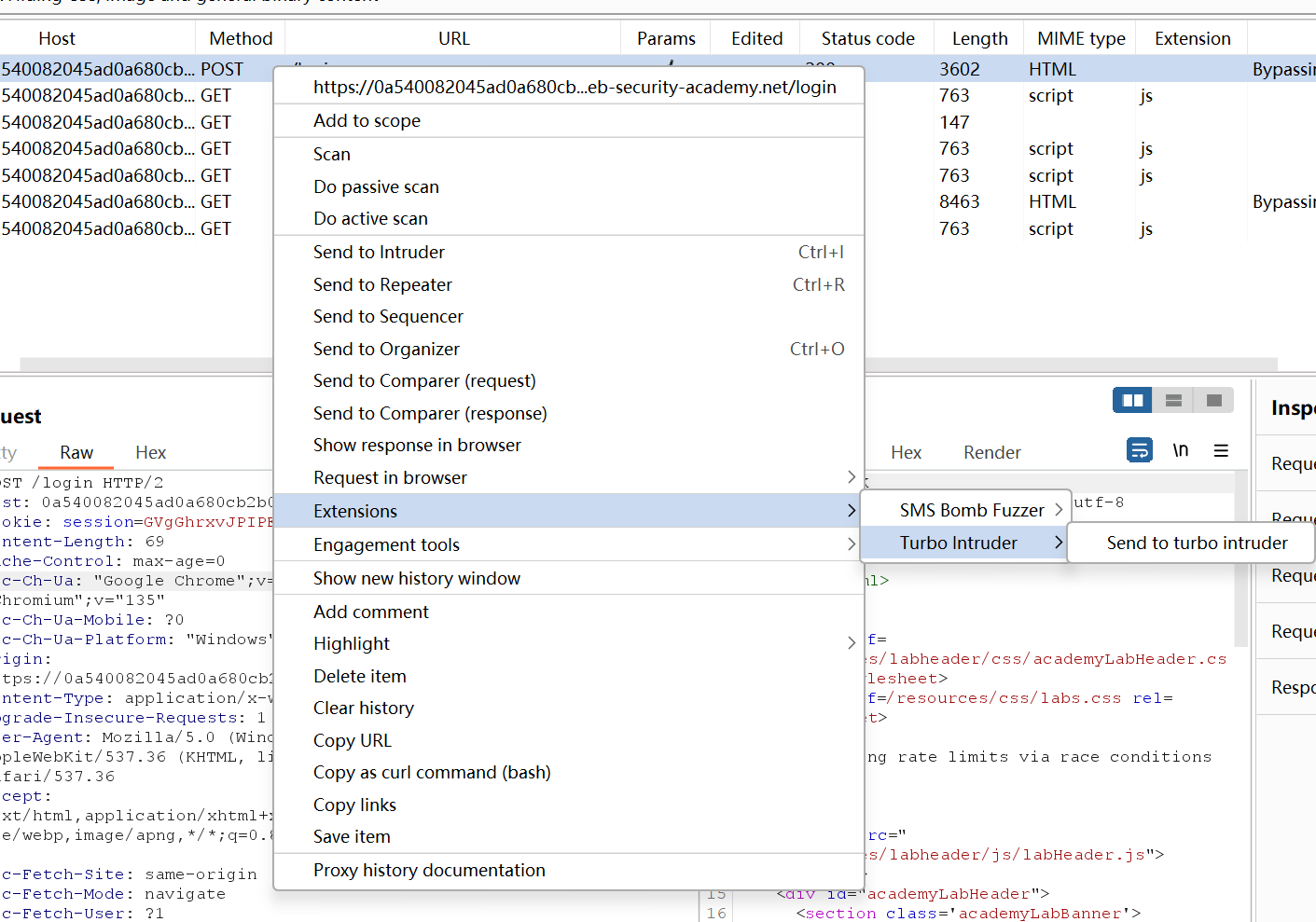

使用turbo intruder插件并发

先抓包减免卷,放入插件,选择脚本后更改次数及逻辑,直接开启

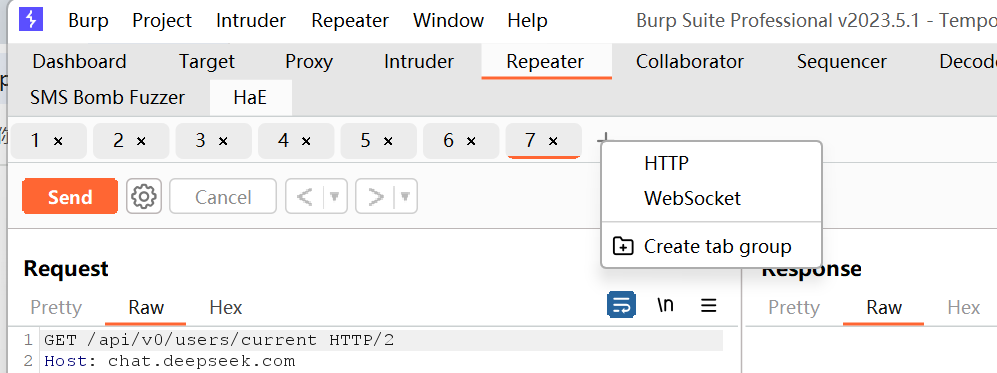

使用repeater创造并发

先抓包减免卷,放入repeater,使用ctrl+R复制报文,放入同一个group一起发包即可

2、绕过速度限制并发

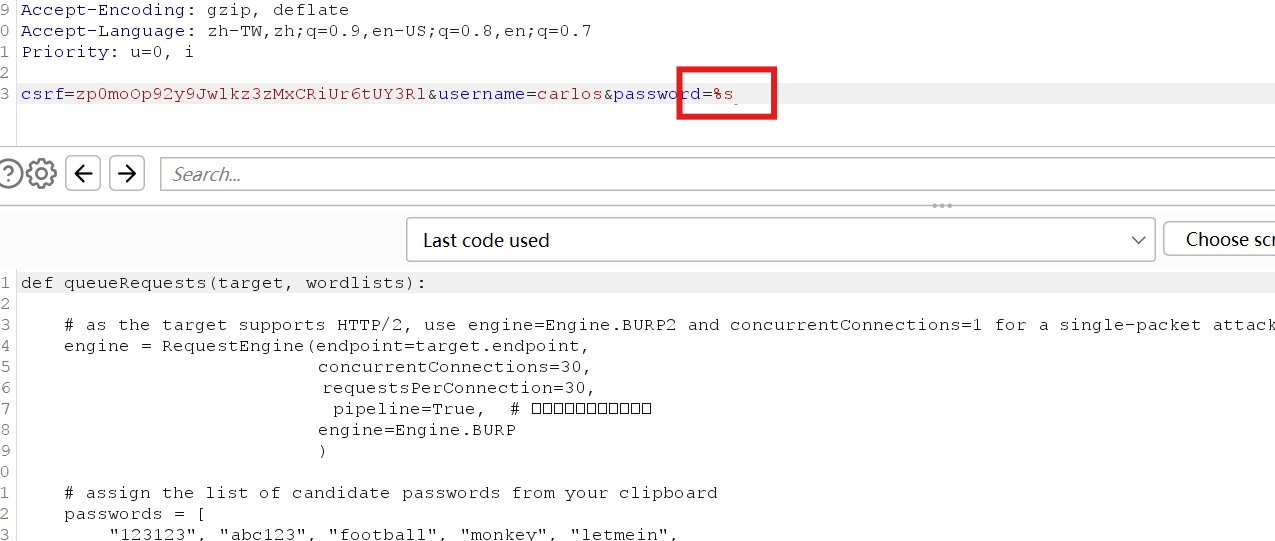

使用turbo intruder插件

先抓包登录请求,放入插件,选择脚本后更改逻辑代码,直接开启

将需要更改爆破的密码改成%s

使用脚本开始进行并发处理

concurrentConnections=30, //并发数

requestsPerConnection=30, //最高单请求数

案例:

复盘SRC案例