HTB.OSCP一招网络问题解决

刚报考的第二天

发现LAB一直断,之后购买VPS 阿里云-新加坡服务器

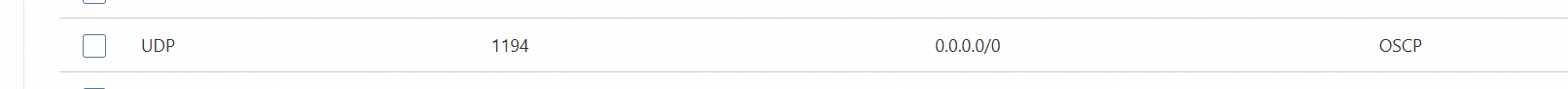

记得需要注意防火墙,使用的协议 如果是TCP就使用TCP UDP就使用UDP

下面解决HTB或OSCP的 openvpn都是可以的

非常的简单操作

方法1:(Socat)

步骤 1:在 VPS (8.219.XX.35) 上安装 socat

sudo apt update && sudo apt install socat -y

步骤 2:在 VPS 上启动 UDP 转发

socat UDP-LISTEN:1194,fork UDP:vpn-pool1.offseclabs.com:1194

步骤 3:修改 Kali 的 OpenVPN 配置

remote 8.219.XX.35 1194 udp # 直接连接VPS的1194端口

步骤 4:在 Kali 上连接

sudo openvpn universal.ovpn

后台执行方法

nohup socat UDP-LISTEN:1194,fork,reuseaddr UDP:vpn-pool1.offseclabs.com:1194 > /dev/null 2>&1 &

使用 screen/tmux(推荐):

screen -S socat_udp

socat UDP-LISTEN:1194,fork,reuseaddr UDP:vpn-pool1.offseclabs.com:1194

方法2:(Brook )

通过 VPS 搭建 Brook 的 UDP 转发服务,将 Kali 的 OpenVPN UDP 流量透明转发到 OSCP。

下载 https://github.com/ethanyu630/brook

执行demo下面命令安装

bash <(curl https://bash.ooo/nami.sh)

nami install brook

步骤 1:在 VPS 上启动 Brook UDP 中继

在 8.219.xx.35 上运行:

./brook relay -l :1194 -t vpn-pool1.offseclabs.com:1194

步骤 2:修改 Kali 的 OpenVPN 配置

remote 8.219.xx.35 1194 udp

步骤 3:在 Kali 上连接

sudo openvpn universal.ovpn

后台执行

nohup brook relay -l :1194 -t vpn-pool1.offseclabs.com:1194 > /dev/null 2>&1 &

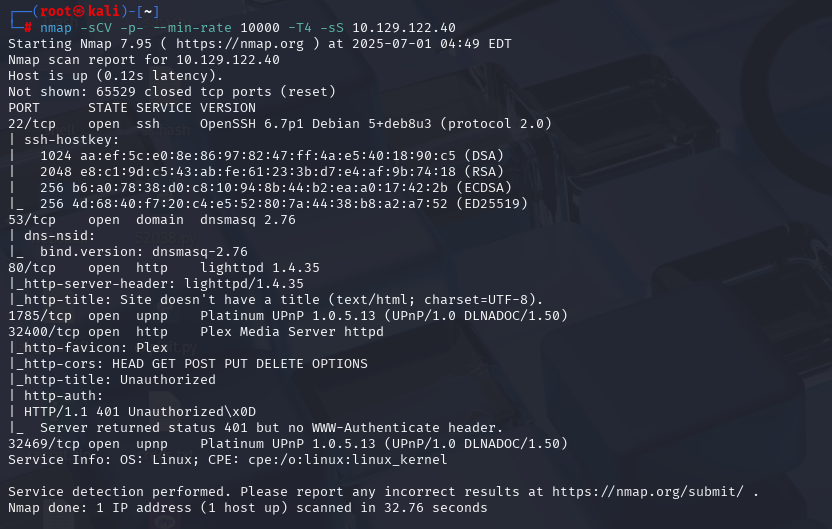

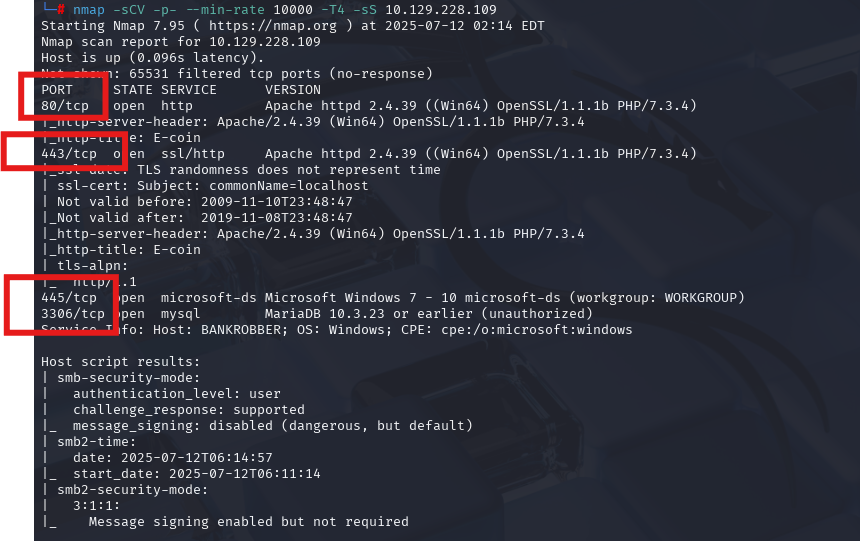

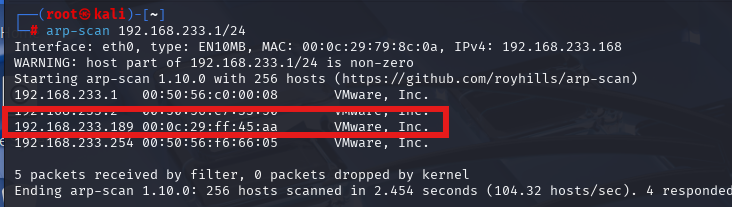

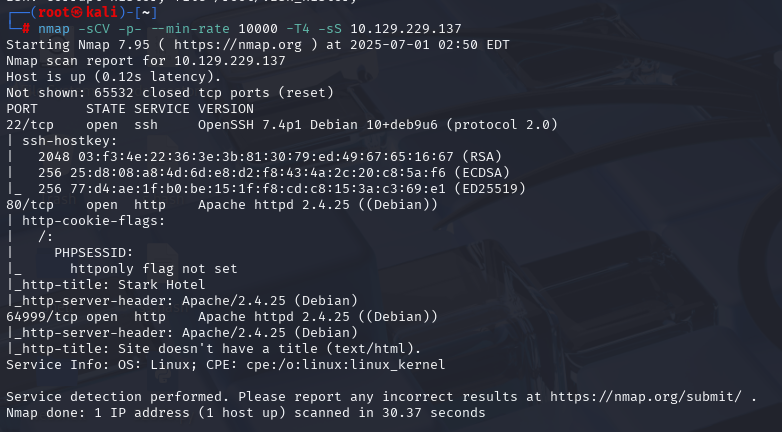

剩下的就可以愉快的打靶场考试了 祝各位伙伴们旗开得胜