OSCP备考_0x11_Vulnhub靶机_IMF: 1

| 名称 | 说明 |

|---|---|

| 靶机下载链接 | https://www.vulnhub.com/entry/imf-1,162/ |

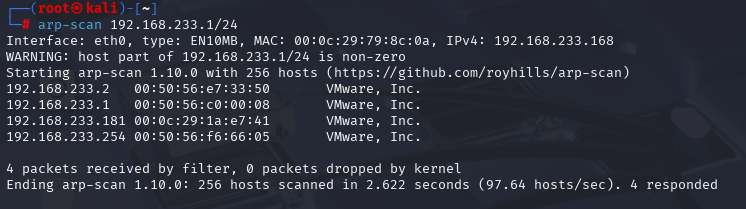

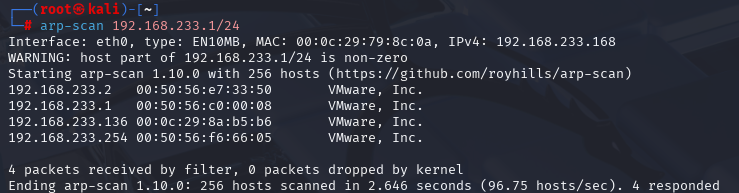

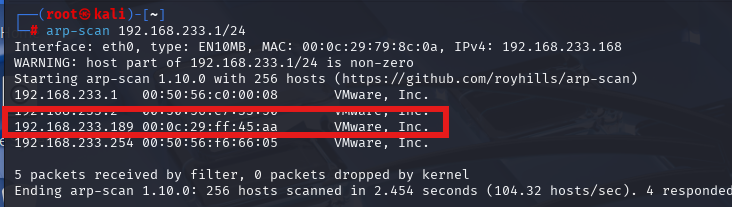

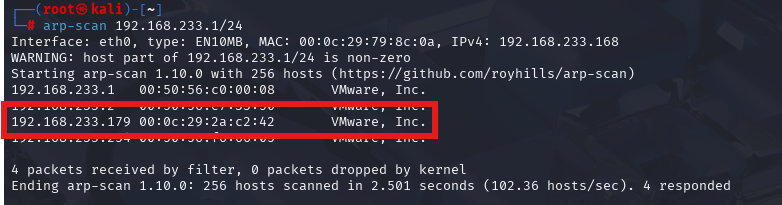

| 攻击机(kali) | ip:192.168.233.168 |

| 靶机(CentOS) | ip:192.168.233.179 |

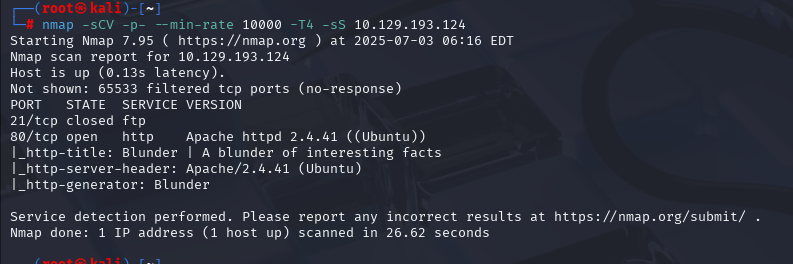

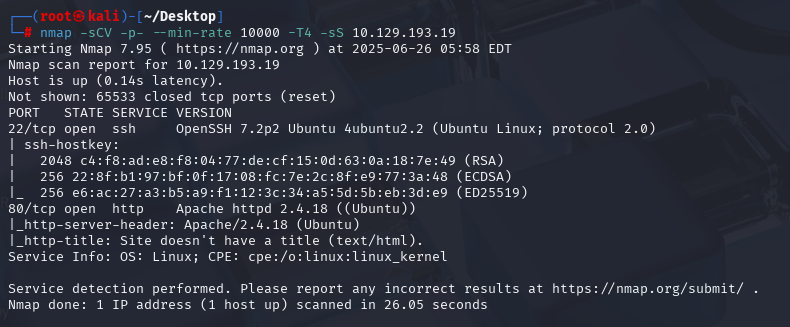

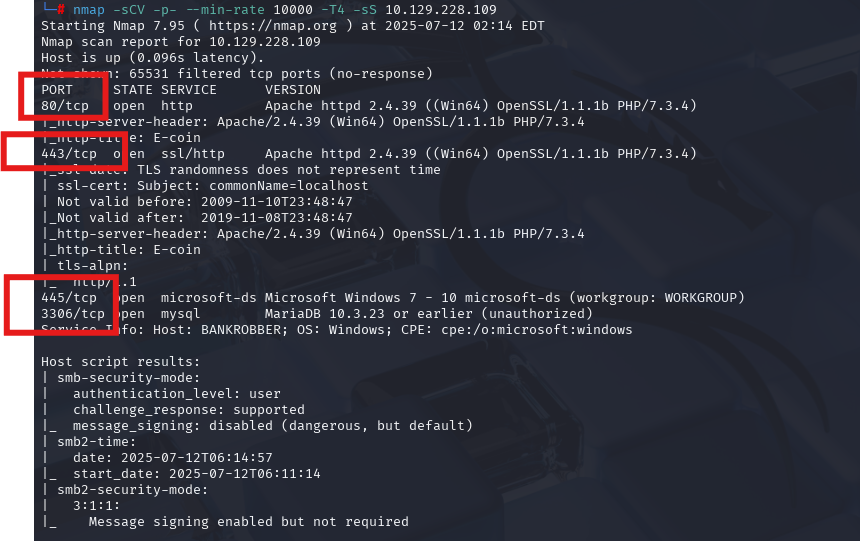

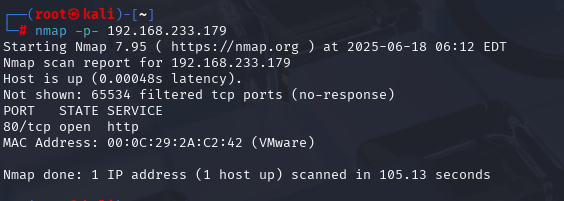

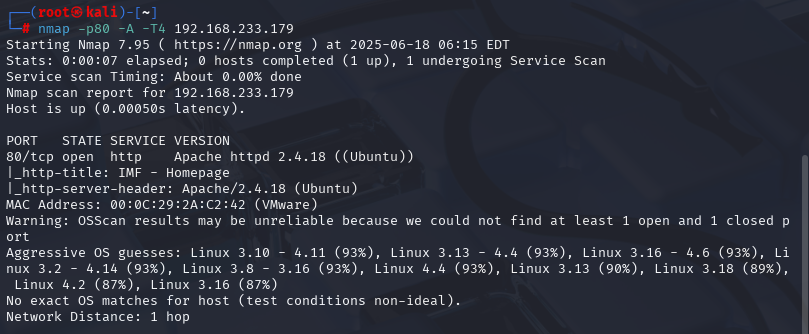

只有获取到80端口

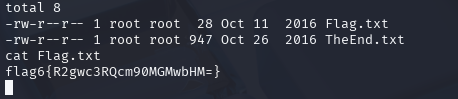

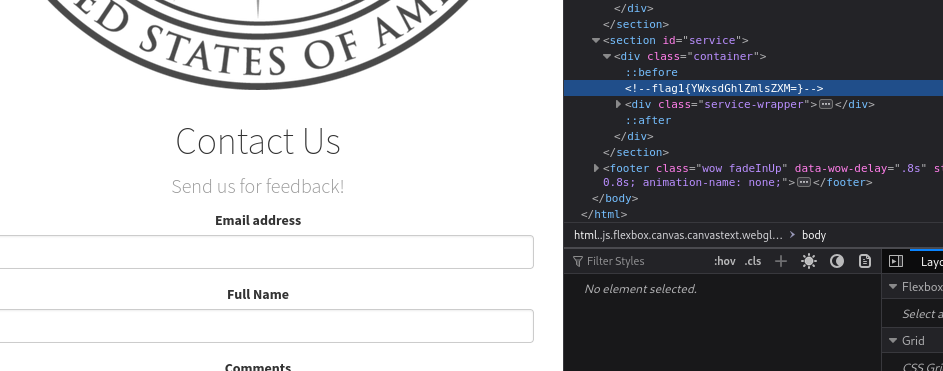

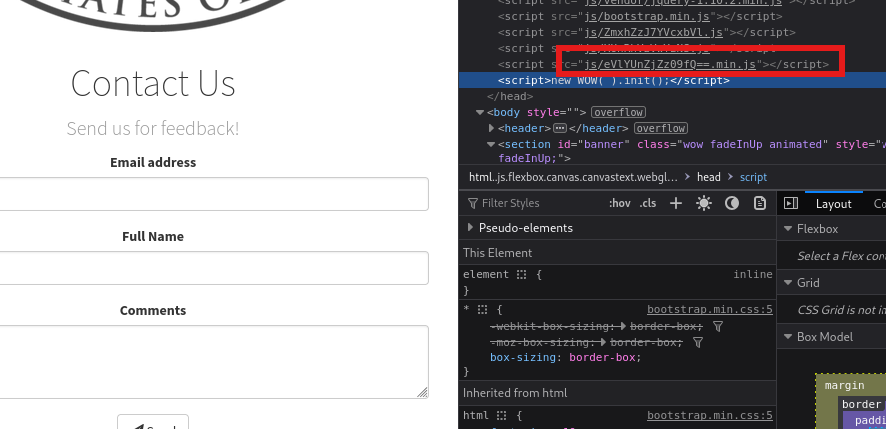

在contactUs里面有flag,像是base64,获得明文 allthefiles,但是没懂什么意思

![]()

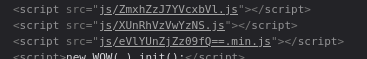

结果是需要将这JS所有文件名称放置一起 然后base664解密可以获取到,获得明文imfadministrator

![]()

![]()

![]()

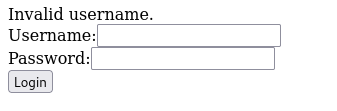

所有只要有名称的地方都必须收集起来 可能候面爆破的时候需要,admin测试不行 查找网站出现的名称

在之前访问的contacct.php界面中,在三个人员的名字,可以把它们分别试一下进去看看,rmichaels用户存在,试试能不能爆破出密码

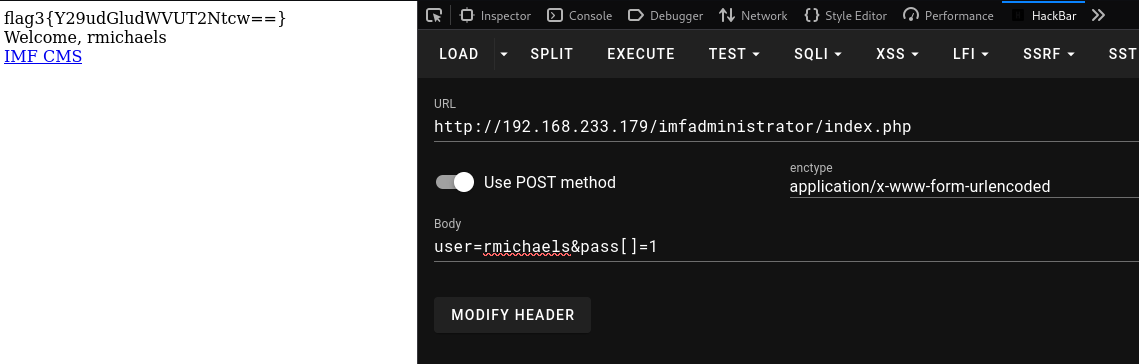

因为提示说明对于参数输入的内容进行了处理,sql注入看来是不行了,只能从其他方面入手了

这里我们利用PHP利用数组‘[ ]’绕过,试一试后台是否使用了不安全的函数进行对密码的验证

php中可以使用数组’[ ]‘绕过的函数有:

sha1

MD5

ereg

strpos

Strcmp

base64解密得到:continueTOcms

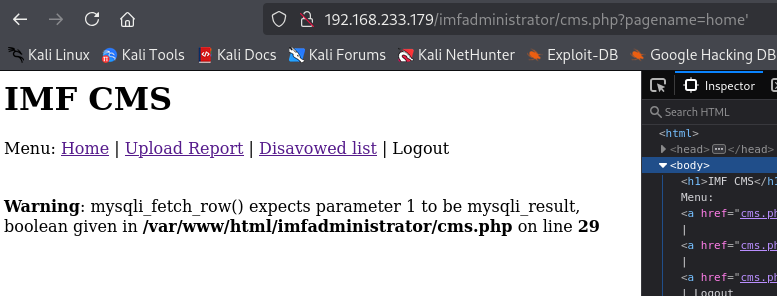

进入IMF CMS后 各种查看没看到啥问题 但是看到pagename一直更换 应该是有注入点测试看看果然SQL报错

代表可以进行SQL注入了

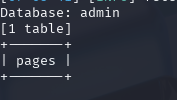

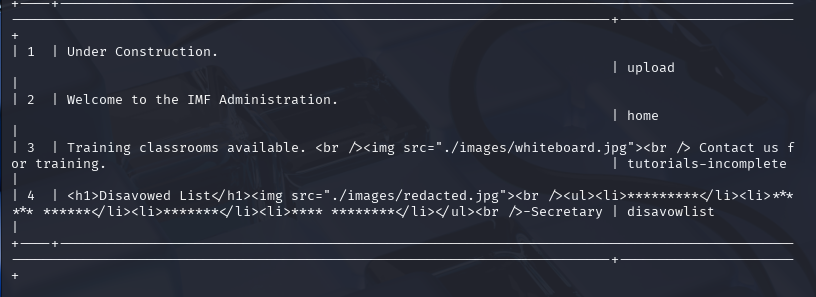

sqlmap -u "http://192.168.233.179/imfadministrator/cms.php?pagename=home" --cookie "PHPSESSID=n94ef6otgp8i89mj2r6ulcipr0" --batch -D admin -tables

sqlmap -o -u "http://192.168.233.179/imfadministrator/cms.php?pagename=home" --cookie "PHPSESSID=n94ef6otgp8i89mj2r6ulcipr0" --batch -D admin -T pages --dump

打开后发现有二维码 扫描后出现flag4解密后

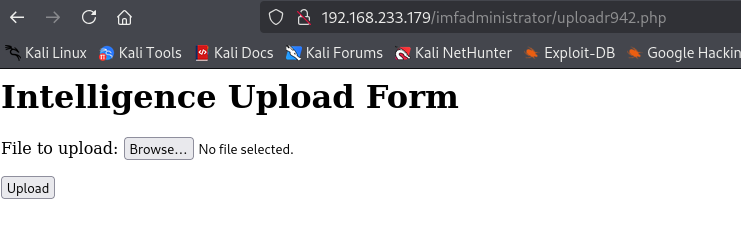

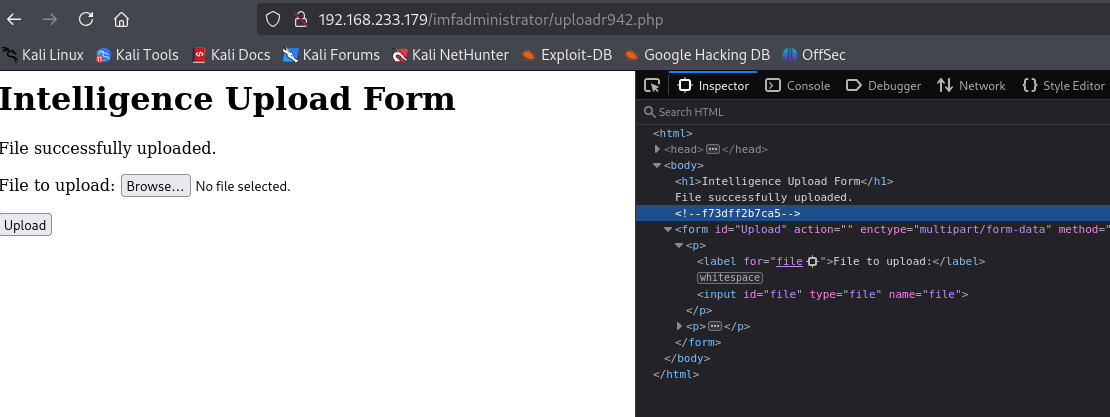

192.168.233.179/imfadministrator/uploadr942.php

然后上传挡案开始getshell

上传挡案有基本的检测 需要绕过 可以查询下怎样绕过上传一句话木马

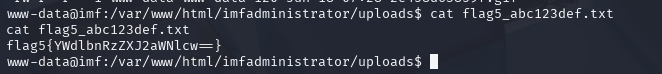

flag5{YWdlbnRzZXJ2aWNlcw==} ,解码得:agentservices

后面操作就是获取到www-data权限然后使用lsb_release -a查看有没有可用的内核提权

这边查看到可使用的内核提权 进行提权