OSCP备考_0x02_Vulnhub靶机_KIOPTRIX:LEVEL1.1(#2)

| 名称 | 说明 |

|---|---|

| 靶机下载链接 | https://www.vulnhub.com/entry/kioptrix-level-11-2,23/ |

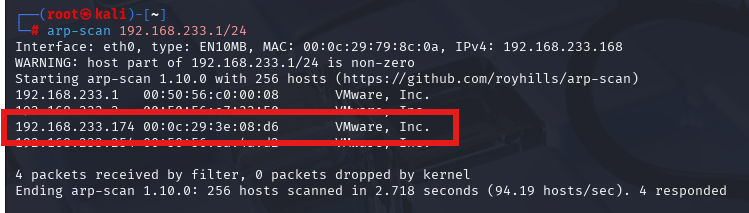

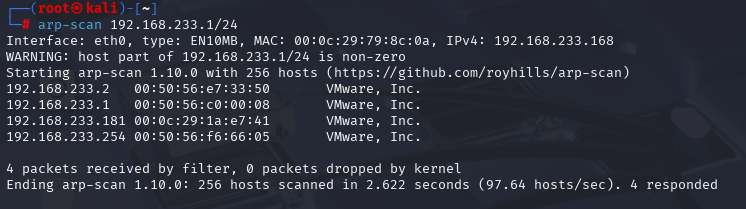

| 攻击机(kali) | ip:192.168.233.168 |

| 靶机(CentOS) | ip:192.168.233.130 |

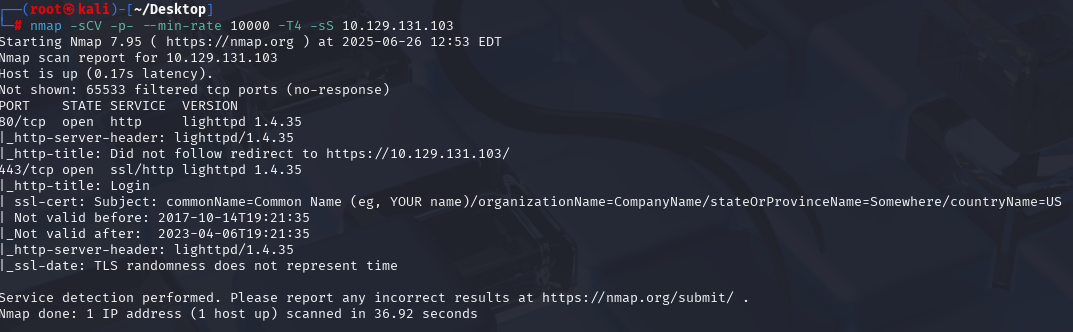

信息收集

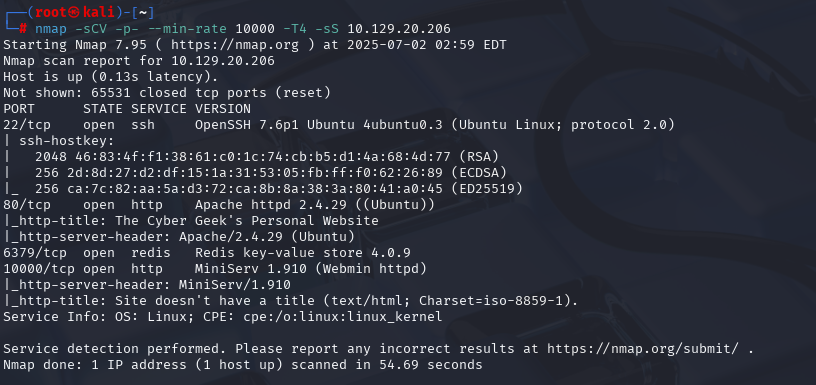

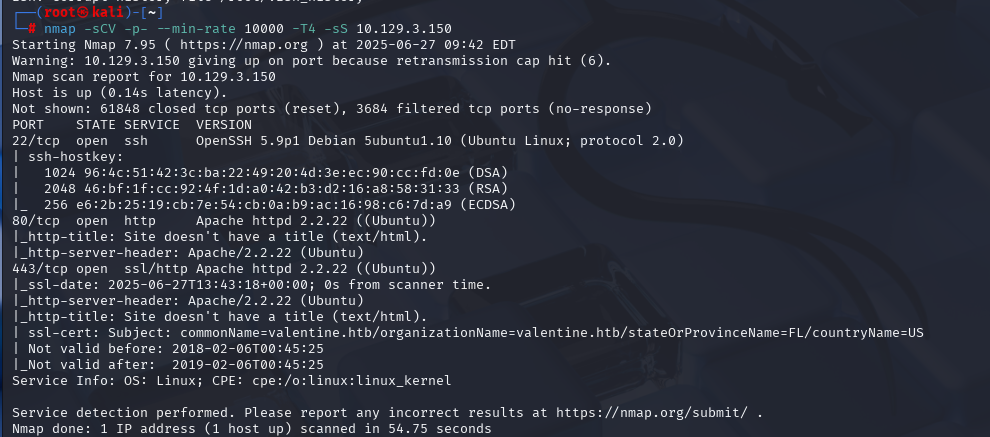

开放端口tcp 22,80,111,443,620,631,3306

22/tcp open ssh OpenSSH 3.9p1 (protocol 1.99)

80/tcp open http Apache httpd 2.0.52 ((CentOS))

111/tcp open rpcbind 2 (RPC #100000)

443/tcp open ssl/http Apache httpd 2.0.52 ((CentOS))

624/tcp open status 1 (RPC #100024)

631/tcp open ipp CUPS 1.1

3306/tcp open mysql MySQL (unauthorized)

🌴 思路总结

一、主机发现、端口扫描

22(ssh):只能尝试爆破

80(http):优先考虑

111(rpc):放最后

443(https):优先考虑

631(ipp):打印机共享使用地端口。放最后考虑

3306(mysql):优先考虑

二、服务枚举。

Apache 2.0.52

Mysql 版本未知

三、从端口出发,看有没有可以利用的漏洞,首先是端口80。

登录功能,使用万能密码成功登录,并用

sqlmap进行注入获取到了数据库存储的两个用户凭据(但尝试ssh失败)。网页ping功能,使用

commix检测出了页面存在RCE。使用

msfvonom生成的后门,利用RCE漏洞构造请求让目标执行后门程序,MSF成功监听到信息,拿到apache权限,获得系统立足点。

四、提权阶段使用 LinEnum 收集目标提权所涉及到的相关信息,而后使用内核提权成功拿到root权限。